Para el sistema de TI de su empresa, necesita una prueba concreta para demostrar que su negocio en línea es sólido contra varios tipos de ataques cibernéticos, especialmente ataques de fuerza bruta.

Tabla de contenido

¿Qué es un ataque de fuerza bruta?

¡Un ataque de fuerza bruta es uno de los ataques cibernéticos más peligrosos que puede que no tenga ningún truco para enfrentar! Un ataque de fuerza bruta tiene como objetivo el corazón de su sitio web o la seguridad de su dispositivo, la contraseña de inicio de sesión o las claves de cifrado. Utiliza el método de ensayo y error continuo para explorarlos con decisión.

Las formas de ataque de fuerza bruta son variadas, principalmente en:

- Ataques híbridos de fuerza bruta: probar o enviar miles de palabras esperadas y del diccionario, o incluso palabras aleatorias.

- Ataques inversos de fuerza bruta: tratar de obtener la clave de derivación de la contraseña mediante una investigación exhaustiva.

¿Por qué necesitamos herramientas de prueba de penetración?

Los atacantes de fuerza bruta utilizan varias herramientas para lograr este objetivo. Puede usar estas herramientas de ataque de fuerza bruta para Penetración. Esta prueba también se llama «pentesting» o «pen testing».

La prueba de penetración es la práctica de intentar piratear sus propios sistemas de TI de la misma manera que lo hacen los piratas informáticos. Esto le permite identificar cualquier agujero de seguridad.

Nota: las siguientes herramientas pueden generar muchas solicitudes que solo debe realizar en el entorno de su aplicación.

Gobuster

Gobuster es una de las herramientas de fuerza bruta más poderosas y rápidas que no necesita tiempo de ejecución. Utiliza un escáner de directorios programado por el lenguaje Go; es más rápido y más flexible que el script interpretado.

Características

- Gobuster también es conocido por su increíble soporte para la concurrencia, lo que le permite manejar múltiples tareas y extensiones, manteniendo su velocidad de procesamiento.

- Una herramienta liviana sin GUI de Java funciona solo en la línea de comando en muchas plataformas.

- Ayuda integrada

Modos

- dir: el modo de directorio clásico

- dns: modo de subdominio DNS

- s3: enumere los cubos S3 abiertos y busque la existencia y las listas de cubos

- vhost: modo de host virtual

Sin embargo, adolece de una falla, la pobreza para la búsqueda recursiva de directorios, lo que reduce su efectividad para directorios de múltiples niveles.

BrutoX

BrutoX es una excelente herramienta todo en uno de fuerza bruta basada en shell y de código abierto para todas sus necesidades para alcanzar el objetivo.

- puertos abiertos

- nombres de usuario

- contraseñas

Utiliza el poder de enviar una gran cantidad de posibles contraseñas de manera sistemática.

Incluye muchos servicios que se recopilaron de otras herramientas como Nmap, Hydra y DNS enum. Esto le permite buscar puertos abiertos, iniciar FTP, SSH de fuerza bruta y determinar automáticamente el servicio en ejecución del servidor de destino.

búsqueda

búsqueda es una herramienta avanzada de fuerza bruta basada en una línea de comandos. Es un escáner de ruta web AKA y puede forzar directorios y archivos en servidores web.

Dirsearch se convierte recientemente en parte de los paquetes oficiales de Kali Linux, pero también se ejecuta en Windows, Linux y macOS. Está escrito en Python para ser fácilmente compatible con proyectos y scripts existentes.

También es mucho más rápido que la herramienta DIRB tradicional y contiene muchas más funciones.

- Soporte de proxy

- subprocesos múltiples

- Aleatorización de agente de usuario

- Soporte para múltiples extensiones

- Arena del escáner

- Solicitud de retraso

Para el escaneo recursivo, Dirsearch es el ganador. Está retrocediendo y rastreando, buscando directorios adicionales. Junto con la velocidad y la simplicidad, proviene de las mejores salas de fuerza bruta para cada pentester.

Inexperto

Inexperto es una herramienta de fuerza bruta de inicio de sesión fácil de usar y personalizable. Escrito en python 3. Está diseñado para satisfacer las necesidades y circunstancias de los novatos.

Se han proporcionado experimentos de usuario flexibles para un fácil manejo de errores, especialmente para que los principiantes entiendan e intuyan fácilmente.

SSB

Fuerza bruta de caparazón seguro (SSB) es una de las herramientas más rápidas y sencillas para servidores SSH de fuerza bruta.

El uso del shell seguro de SSB le brinda una interfaz adecuada, a diferencia de otras herramientas que descifran la contraseña de un servidor SSH.

Thc-Hydra

Hidra es una de las herramientas más famosas para descifrar inicios de sesión que se utiliza en Linux o Windows/Cygwin. Además, para Solaris, FreeBSD/OpenBSD, QNX (Blackberry 10) y macOS. Admite muchos protocolos como AFP, HTTP-FORM-GET, HTTP-GET, HTTP-FORM-POST, HTTP-HEAD, HTTP-PROXY y más.

Instalado por defecto en Kali Linux, Hydra diseñado con línea de comandos y versiones gráficas. Puede descifrar una sola o una lista de nombres de usuario/contraseñas mediante el método de fuerza bruta.

Además, está paralelizado, la herramienta muy rápida y flexible que le permite detectar la posibilidad de acceso no autorizado a su sistema de forma remota.

Algunas otras herramientas de piratas informáticos de inicio de sesión se utilizan para la misma función, pero solo Hydra admite muchos protocolos diferentes y conexiones en paralelo.

Suite de eructos

Burp Suite Profesional es un conjunto de herramientas esencial para los evaluadores de seguridad web y viene con funciones rápidas y confiables. Y también, puede automatizar tareas de prueba monótonas. Además, está diseñado por características de prueba de seguridad manuales y semiautomáticas de expertos. Muchos expertos lo usan para probar las diez principales vulnerabilidades de OWASP.

Burp ofrece muchas características únicas, desde aumentar la cobertura de escaneo hasta personalizarlo en el modo oscuro. Puede probar/escanear aplicaciones web modernas ricas en funciones, JavaScript, API de prueba.

Es una herramienta diseñada realmente para probar servicios, no para piratear, como muchos otros. Por lo tanto, registra secuencias de autenticación complejas y escribe informes para uso directo y uso compartido por parte de los usuarios finales.

También tiene la ventaja de realizar pruebas de seguridad de aplicaciones fuera de banda (OAST) que llegan a muchas vulnerabilidades invisibles que otros no pueden. Además, es el primero en beneficiarse del uso de PortSwigger Research, que lo coloca a la vanguardia.

patador

patador es una herramienta de fuerza bruta para uso polivalente y flexible dentro de un diseño modular. Aparece en frustración refleja usando algunas otras herramientas y scripts de ataques de obtención de contraseñas. Patator selecciona un nuevo enfoque para no repetir viejos errores.

Escrito en Python, Patator es una herramienta de subprocesos múltiples que quiere servir las pruebas de penetración de una manera más flexible y confiable que los antepasados. Es compatible con muchos módulos, incluidos los siguientes.

- FTP

- SSH

- mysql

- SMTP

- Telnet

- DNS

- PYME

- IMAP

- LDAP

- iniciar sesión

- Archivos comprimidos

- Archivos de almacén de claves de Java

Pydictor

Pydictor es otra gran herramienta poderosa para hackear diccionarios. Cuando se trata de pruebas largas y de seguridad de contraseñas, puede sorprender tanto a principiantes como a profesionales. Es una herramienta que los atacantes no pueden prescindir de su arsenal. Además, tiene un excedente de funciones que le permiten disfrutar de un rendimiento realmente sólido en cualquier situación de prueba.

- Asistente permanente: le permite crear una lista de palabras general, una lista de palabras de ingeniería social, una lista de palabras especial utilizando el contenido web, etc. Además, contiene un filtro para ayudar a enfocar su lista de palabras.

- Altamente personalizado: puede personalizar los atributos de la lista de palabras según sus necesidades utilizando el filtro por longitud, el modo de letra y más funciones.

- Flexibilidad y compatibilidad: es capaz de analizar el archivo de configuración, con la capacidad de funcionar sin problemas en Windows, Linux o Mac.

Diccionarios Pydictor

- Diccionario numérico

- Diccionario del alfabeto

- Diccionario del alfabeto en mayúsculas

- Numérico junto con el alfabeto en mayúsculas

- Mayúsculas junto con minúsculas Alfabeto

- Número junto con el alfabeto en minúsculas

- Combinar mayúsculas, minúsculas y números

- Adición de cabeza estática

- Manipulación del filtro de complejidad del diccionario

ncrack

ncrack es un tipo de herramienta de craqueo de red con un rendimiento de alta velocidad. Está diseñado para ayudar a las empresas a probar sus dispositivos de red en busca de contraseñas débiles. Muchos profesionales de la seguridad recomiendan usar Ncrack para auditar la seguridad de las redes del sistema. Fue lanzado como una herramienta independiente o como parte de Kali Linux.

Mediante un enfoque modular y un motor dinámico, Ncrack diseñado con una línea de comandos puede conformar su comportamiento de acuerdo con la retroalimentación de la red. Y puede realizar auditorías amplias y confiables para muchos hosts al mismo tiempo.

Las funciones de Ncrack no se limitan a una interfaz flexible, sino que aseguran el control total de las operaciones de red para el usuario. Eso permite increíbles ataques sofisticados de fuerza bruta, interacción en tiempo de ejecución y plantillas de tiempo para facilitar el uso, como Nmap.

Los protocolos compatibles incluyen SSH, RDP, FTP, Telnet, HTTP(S), WordPress, POP3(S), IMAP, CVS, SMB, VNC, SIP, Redis, PostgreSQL, MQTT, MySQL, MSSQL, MongoDB, Cassandra, WinRM, OWA y DICOM, lo que lo califica para una amplia gama de industrias.

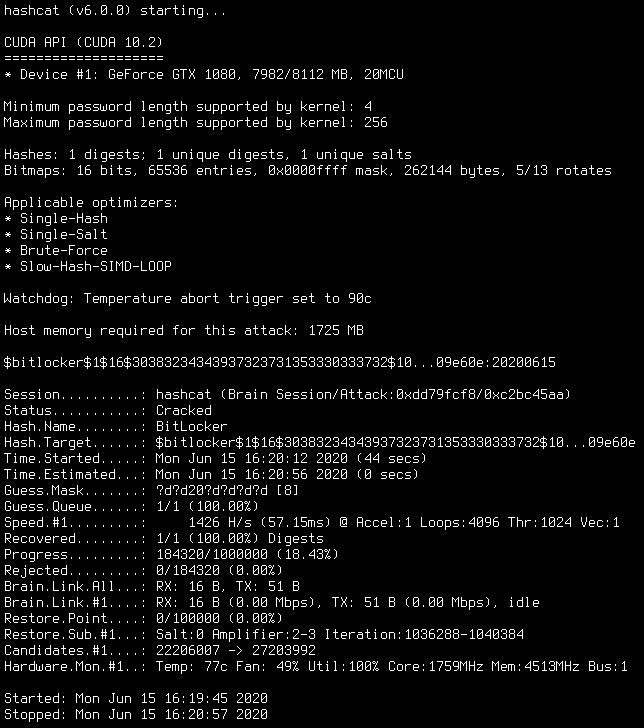

hachís

hachís es una herramienta de recuperación de contraseña. Puede funcionar en Linux, OS X y Windows y es compatible con muchos algoritmos Hashcat compatibles con hashcat, como MD4, MD5, familia SHA, hashes LM y formatos Unix Crypt.

Hashcat se ha vuelto muy conocido debido a que sus optimizaciones dependen en parte del software que ha descubierto el creador de Hashcat.

Hashcat tiene dos variantes:

- Herramienta de recuperación de contraseña basada en CPU

- Herramienta de recuperación de contraseña basada en GPU

La herramienta GPU puede descifrar algunos hashcat heredados en menos tiempo que la herramienta CPU (MD5, SHA1 y otras). Pero no todos los algoritmos se pueden descifrar más rápido con las GPU. Sin embargo, Hashcat había sido descrito como el descifrador de contraseñas más rápido del mundo.

Conclusión

Después de este espectáculo detallado, tiene un variado arsenal de herramientas para reemplazar. Elige lo que más te convenga para cada situación y circunstancia a la que te enfrentes. No hay razón para creer que no hay diversidad de alternativas. En algunos casos, las herramientas más sencillas son las mejores, y en otros, todo lo contrario.

A continuación, explore algunas de las herramientas de investigación forense.