conoce al enemigo y te conoces a ti mismo, no debes temer el resultado de cien batallas. – Sun Tse

El reconocimiento es esencial para cada probador de penetración o ingeniero de seguridad que trabaja en un proyecto de prueba de penetración. Conocer las herramientas adecuadas para encontrar o descubrir información específica facilita que el pentester aprenda más sobre el objetivo.

Este artículo analizará una lista de herramientas en línea que los profesionales de seguridad podrían usar para encontrar información específica y explotar el objetivo.

Tabla de contenido

Encuentre la pila de tecnología del objetivo.

Antes de encontrar o descubrir direcciones de correo electrónico y otra información externa relacionada con el objetivo, es necesario encontrar la pila de tecnología del objetivo. Por ejemplo, saber que el objetivo está construido con PHP Laravel y MySQL ayuda al pentester a determinar qué tipo de exploit usar contra el objetivo.

construido con

BuiltWith es una búsqueda o perfilador de tecnología. Proporciona a los pentesters información en tiempo real del objetivo a través del API de dominio y API en vivo del dominio. La API de dominio alimenta a los pentesters con información técnica como servicio de análisis, complementos integrados, marcos, bibliotecas, etc.

La API de dominio se basa en una base de datos BuiltWith para proporcionar información tecnológica actual e histórica sobre el objetivo.

La barra de búsqueda de búsqueda recupera la misma información proporcionada por la API del dominio. Por otro lado, la API en vivo del dominio realiza una búsqueda exhaustiva en el dominio o la URL proporcionada de forma inmediata o en tiempo real.

Es posible integrar ambas API en un producto de seguridad para proporcionar a los usuarios finales información técnica.

Wappalyzer

Wappalyzer es un perfilador de tecnología utilizado para extraer información relacionada con la pila de tecnología del objetivo. Si desea averiguar qué CMS o bibliotecas está utilizando el objetivo y cualquier marco, Wappalyzer es la herramienta a utilizar.

Hay diferentes formas de uso: puede acceder a la información sobre el objetivo utilizando el API de búsqueda. Este método lo utilizan principalmente los ingenieros de seguridad o los desarrolladores de seguridad de la información para integrar Wappalyzer como perfilador de tecnología en un producto de seguridad. De lo contrario, puede instalar Wappalyzer como una extensión del navegador para Cromo, Firefoxy Borde.

Descubrir subdominios del objetivo

Un dominio es el nombre de un sitio web. Un subdominio es una parte adicional del nombre de dominio.

Por lo general, el dominio está asociado con uno o más subdominios. Por lo tanto, es fundamental saber cómo encontrar o descubrir subdominios relacionados con el dominio de destino.

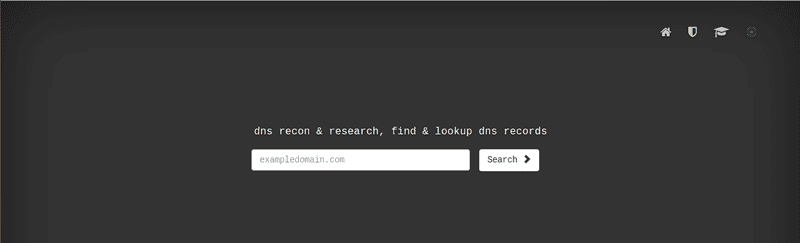

Dnsdumpster

Dnsdumpster es una herramienta gratuita de búsqueda de dominios que puede descubrir subdominios relacionados con el dominio de destino. Realiza el descubrimiento de subdominios transmitiendo datos de Shodan, maxmindy otros motores de búsqueda. Hay un límite en la cantidad de dominios que puede buscar. Si quieres superar este límite, puedes probar su producto comercial llamado generador de perfiles de dominio.

La forma en que el generador de perfiles de dominio realiza el descubrimiento de dominios es bastante similar a Dnsdumpster. Sin embargo, el generador de perfiles de dominio incluye información adicional, como registros DNS. A diferencia de Dnsdumpster, el generador de perfiles de dominio no es gratuito. Requiere un plan de membresía completo.

Tanto Dnsdumpster como el servicio de perfilador de dominio pertenecen a hackertarget.com.

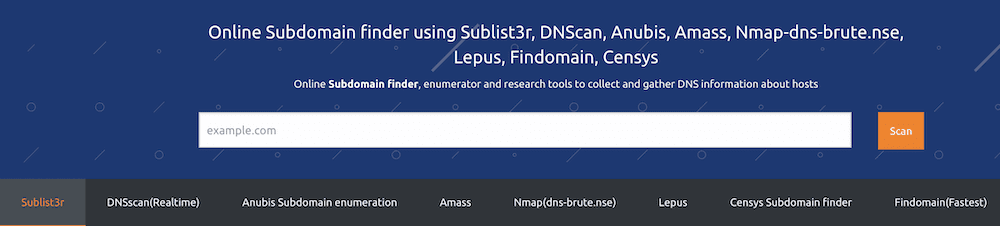

mapeador nm

mapeador nm aprovecha las herramientas de reconocimiento nativas como Sublister, DNScan, Lepus y Amass para buscar subdominios.

NMMAPER tiene muchas otras herramientas como prueba de ping, búsqueda de DNS, detector WAF, etc.

Buscar direcciones de correo electrónico

Para probar de manera efectiva si una empresa es vulnerable al phishing o no, debe encontrar las direcciones de correo electrónico de los trabajadores que trabajan para la empresa objetivo.

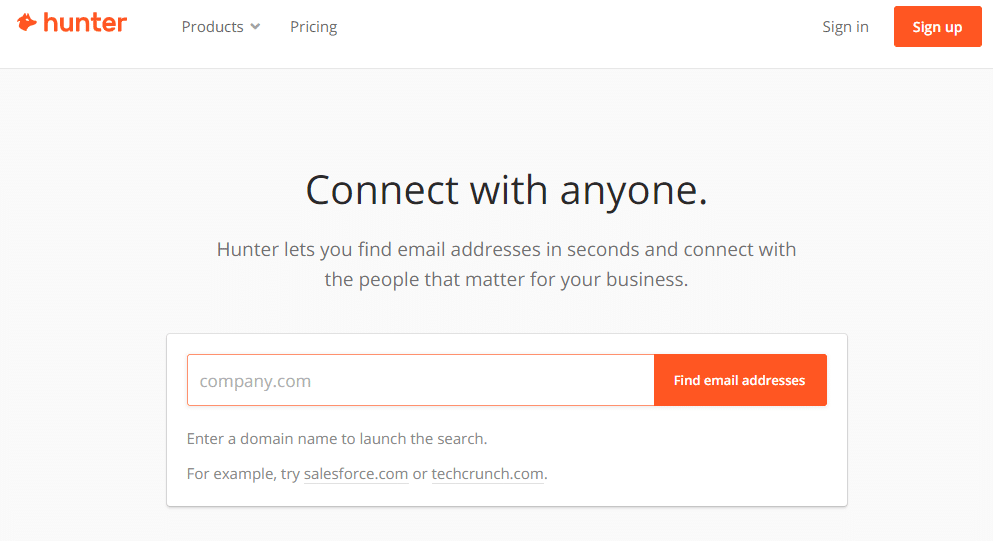

Cazador

Hunter es un popular servicio de búsqueda de correo electrónico. Permite que cualquier persona busque direcciones de correo electrónico a través de la método de búsqueda de dominio o método de búsqueda de correo electrónico. Con el método de búsqueda de dominio, puede buscar una dirección de correo electrónico a través del nombre de dominio.

Hunter también ofrece API.

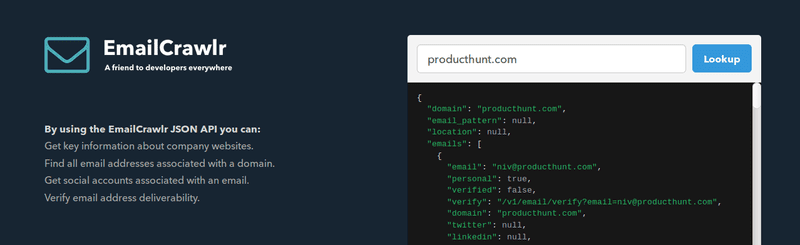

Rastreador de correo electrónico

GUI o API: su elección.

Rastreador de correo electrónico devuelve una lista de direcciones de correo electrónico en formato JSON.

Skrapp

A pesar de que Skrapp es adecuado para el marketing por correo electrónico, puede buscar direcciones de correo electrónico a través de la función de búsqueda de dominio. Hay otra característica conocida como buscador de correo masivo. Te permite importar un archivo CSV con los nombres de empleados y empresas. Devuelve las direcciones de correo electrónico de forma masiva.

Hay un API de descanso disponible para aquellos que prefieren buscar direcciones de correo electrónico mediante programación.

Explore más herramientas de búsqueda de correo electrónico.

Buscar carpetas y archivos

Es importante saber qué tipo de archivos o carpetas están alojados en el servidor web de destino en un proyecto de pentest. Por lo general, encontrará información confidencial en archivos y carpetas, como la contraseña de administrador, la clave de GitHub, etc. en un servidor web.

Fuzzer de URL

Fuzzer de URL es un servicio en línea de Pentest-Tools. Utiliza una lista de palabras personalizada para descubrir archivos y directorios ocultos. La lista de palabras contiene más de 1000 nombres comunes de archivos y directorios conocidos.

Le permite escanear en busca de recursos ocultos a través de un escaneo ligero o un escaneo completo. El modo de escaneo completo es solo para usuarios registrados.

Pentest Tools obtuvo más de 20 herramientas para la recopilación de información, pruebas de seguridad de sitios web, escaneo de infraestructura y ayudantes de explotación.

Información miscelánea

En una situación en la que necesitamos información sobre dispositivos conectados a Internet, como enrutadores, cámaras web, impresoras, refrigeradores, etc., debemos confiar en Shodan.

Shodan

podemos confiar en Shodan para alimentarnos con información detallada. Al igual que Google, Shodan es un motor de búsqueda. Busca en las partes invisibles de Internet información sobre dispositivos conectados a Internet. Aunque Shodan es un buscador de ciberseguridad, cualquier persona interesada en saber más sobre estos dispositivos puede utilizarlo.

Por ejemplo, puede usar el motor de búsqueda de Shodan para encontrar cuántas empresas usan el servidor web Nginx o cuántos servidores apache están disponibles en Alemania o San Francisco. Shodan también proporciona filtros para restringir su búsqueda a un resultado específico.

Aprovechar las herramientas de búsqueda

En esta sección, analizamos las diferentes herramientas o servicios de búsqueda de exploits en línea disponibles para los investigadores de seguridad.

Tormenta de paquetes

Aunque la tormenta de paquetes es un servicio de seguridad de la información conocido por publicar artículos y herramientas de seguridad actuales e históricos, también publica exploits actuales para probar los CVE. Lo opera un grupo de profesionales de ciberseguridad.

Explotar-DB

Explotar-DB es el exploit de base de datos gratuito más popular. Es un proyecto de Offensive security para recopilar exploits enviados por el público con fines de prueba de penetración.

Vulnerabilidad-Laboratorio

Vulnerabilidad-Laboratorio proporciona acceso a una gran base de datos de vulnerabilidades con exploits y pruebas de concepto con fines de investigación. Debe registrar una cuenta antes de poder enviar exploits o hacer uso de ellos.

Conclusión

Espero que las herramientas anteriores le ayuden con su trabajo de investigación. Están destinados estrictamente a su uso con fines educativos en su activo o tienen permiso para ejecutar la prueba en un objetivo.

A continuación, explore las herramientas de investigación forense.