La infraestructura como código (IaC) está revolucionando la cara de la infraestructura de TI moderna, haciéndola más segura, rentable y eficiente en cuanto a rendimiento.

Como resultado, la adopción de la tecnología IaC está aumentando rápidamente en el espacio industrial. Las organizaciones han comenzado a expandir su capacidad de aprovisionamiento e implementación de entornos en la nube. Tiene tecnologías ancladas como Terraform, plantillas de Azure Resource Manager, plantillas de AWS Cloud Formation, OpenFaaS YML y más.

Anteriormente, configurar una infraestructura requería apilar servidores tangibles, centros de datos para alojar hardware, configurar conexiones de red y demás. Pero ahora, todo esto es posible con tendencias como la computación en la nube, donde los procesos toman menos tiempo.

IaC es uno de los componentes clave de esta tendencia creciente, y entendamos de qué se trata.

Tabla de contenido

Entendiendo IaC

Infraestructura como servicio (IaC) utiliza codificación descriptiva de alto nivel para automatizar el aprovisionamiento de infraestructura de TI. Con esta automatización, los desarrolladores ya no necesitan administrar y ejecutar manualmente servidores, conexiones de bases de datos, sistemas operativos, almacenamiento y muchos otros elementos mientras desarrollan, implementan o prueban software.

La automatización de la infraestructura se ha vuelto esencial para las empresas en estos días, haciéndolas capaces de implementar una gran cantidad de aplicaciones con bastante frecuencia.

Razón: acelerar los procesos comerciales, reducir los riesgos, controlar los costos, reforzar la seguridad y responder de manera efectiva a las nuevas amenazas competitivas. IaC es, de hecho, una práctica DevOps indispensable para fomentar un ciclo de vida de entrega de aplicaciones rápido al permitir que los equipos construyan y versionen la infraestructura de software de manera efectiva.

Sin embargo, dado que IaC es tan sólido, tiene la gran responsabilidad de administrar los riesgos de seguridad.

De acuerdo a RepúblicaTecnológicalos investigadores de DivvyCloud descubrieron que las filtraciones de datos debido a una mala configuración de la nube costaron $5 billones en 2018-19.

Por lo tanto, no seguir las mejores prácticas podría generar lagunas de seguridad como entornos de nube comprometidos, lo que generaría problemas como:

Exposiciones de red

Las prácticas inseguras de IaC podrían generar el terreno para ataques en línea. Ejemplos de algunas configuraciones incorrectas de IaC son SSH de acceso público, servicios de almacenamiento en la nube, bases de datos accesibles por Internet, configuración de algunos grupos de seguridad abiertos y más.

Configuración a la deriva

Aunque sus desarrolladores están siguiendo las mejores prácticas de IaC, su equipo de operaciones podría verse obligado a cambiar la configuración en el entorno de producción directamente debido a algunas emergencias. Pero la infraestructura nunca debe modificarse después de implementarla porque rompe la inmutabilidad de la infraestructura de la nube.

Escalamientos privilegiados no autorizados

Las organizaciones usan IaC para ejecutar entornos en la nube que pueden incluir contenedores de software, microservicios y Kubernetes. Los desarrolladores usan algunas cuentas privilegiadas para ejecutar aplicaciones en la nube y otro software, lo que presenta riesgos de escalada de privilegios.

Violaciones de cumplimiento

Los recursos no etiquetados creados con IaC pueden dar lugar a recursos fantasma, lo que genera problemas para visualizar, detectar y lograr la exposición en el entorno de la nube real. Como resultado, pueden ocurrir desviaciones en la postura de la nube que pueden pasar desapercibidas durante períodos prolongados y pueden dar lugar a infracciones de cumplimiento.

Entonces, ¿cuál es la solución?

Bueno, debe asegurarse de que no se deje piedra sin remover mientras adopta IaC, para que no abra la puerta a posibles amenazas. Desarrolle las mejores prácticas de IaC para mitigar estos problemas y utilizar completamente la tecnología.

Una forma de lograr esto es mediante el uso de un escáner de seguridad eficiente para encontrar y corregir errores de configuración en la nube y otras lagunas de seguridad.

¿Por qué escanear IaC en busca de vulnerabilidades?

Un escáner sigue un proceso automatizado para escanear diferentes elementos de un dispositivo, aplicación o red en busca de posibles fallas de seguridad. Para asegurarse de que todo sea sencillo, debe realizar escaneos regulares.

Beneficios:

Seguridad incrementada

Una herramienta de escaneo decente utiliza las últimas prácticas de seguridad para mitigar, abordar y corregir las amenazas en línea. De esta forma, los datos de su empresa y de sus clientes pueden estar protegidos.

Seguridad reputacional

Cuando los datos confidenciales de una organización son robados y poseídos por las manos equivocadas, pueden causar grandes daños a la reputación.

Supervisión de cumplimiento

Todas sus prácticas organizacionales deben estar bajo cumplimiento para continuar operando su negocio. Las lagunas de seguridad pueden comprometerlo y arrastrar a una empresa a circunstancias graves.

Entonces, sin más preámbulos, descubramos algunas de las mejores herramientas de escaneo para verificar las vulnerabilidades de IaC.

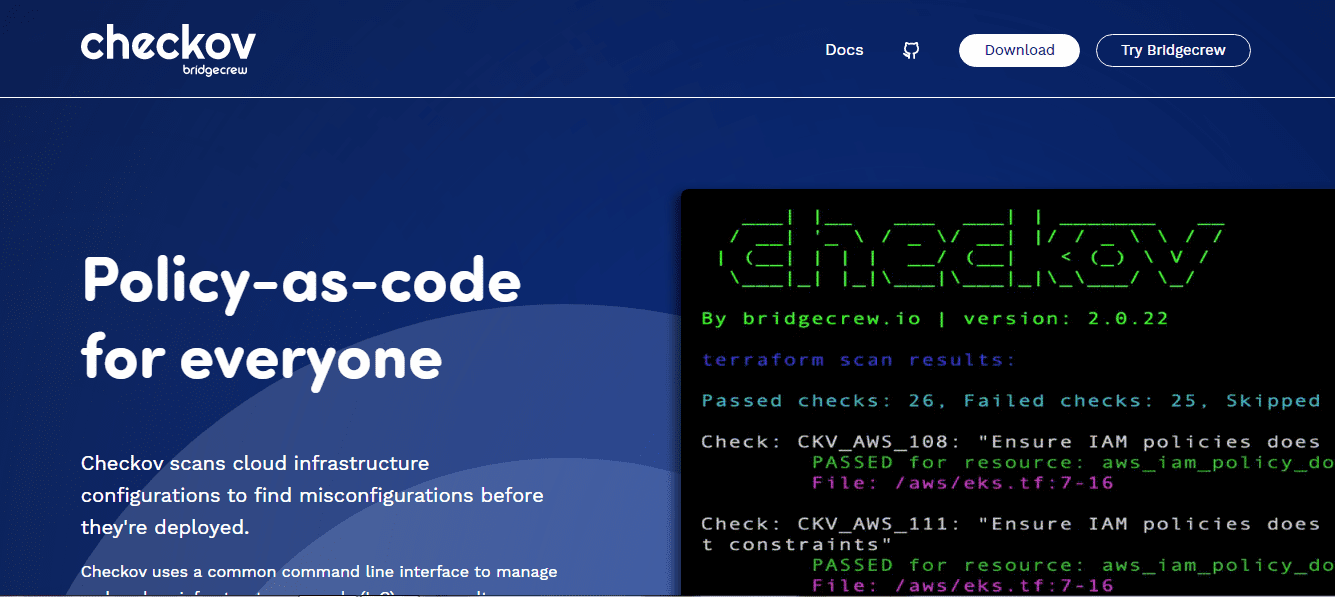

Checkov

Di no a las configuraciones incorrectas de la nube usando Checkov.

Es para analizar códigos estáticos para IaC. Para detectar errores de configuración en la nube, escanea su infraestructura en la nube, que se administra en Kubernetes, Terraform y Cloudformation.

Checkov es un software basado en Python. Por lo tanto, la escritura, la gestión, los códigos y el control de versiones se vuelven más simples. Las políticas integradas de Checkov cubren las mejores prácticas de cumplimiento y seguridad para Google Cloud, Azure y AWS.

Verifique su IaC en Checkov y obtenga resultados en diferentes formatos, incluidos JSON, JUnit XML o CLI. Puede manejar variables de manera efectiva mediante la creación de un gráfico que muestre la dependencia del código dinámico.

Además, facilita la supresión en línea de todos los riesgos aceptados.

Checkov es de código abierto y fácil de usar siguiendo estos pasos:

- Instale Checkov desde PyPI usando pip

- Seleccione una carpeta que contenga archivos de Cloudformation o Terraform como entrada

- Ejecutar escaneo

- Exporte el resultado a la impresión CLI con codificación de colores

- Integre el resultado a sus canalizaciones de CI/CD

TFLint

Un filtro Terraform – TFLint se centra en comprobar posibles errores y proporciona las mejores prácticas de seguridad.

Aunque Terraform es una herramienta increíble para IaC, es posible que no valide problemas específicos del proveedor. Aquí es cuando TFLint te resulta útil. Obtenga la última versión de esta herramienta para su arquitectura de nube para resolver estos problemas.

Para instalar TFLint, use:

- Chocolatoso para Windows

- Homebrew para macOS

- TFLint a través de Docker

TFLint también admite varios proveedores a través de complementos como AWS, Google Cloud y Microsoft Azure.

Tierra firme

Tierra firme es otra herramienta para el análisis de código estático que se utiliza para los planes de Terraform. Está diseñado para detectar errores de configuración de seguridad.

Terrafirma proporciona salida en tfjson en lugar de JSON. Para instalarlo, puedes usar virtualenv y wheels.

Accurics

Con Accuricstiene una gran oportunidad de proteger su infraestructura en la nube de configuraciones incorrectas, posibles filtraciones de datos e infracciones de políticas.

Para esto, Accurics realiza un escaneo de código para Kubernetes YAML, Terraform, OpenFaaS YAML y Dockerfile. Por lo tanto, puede detectar problemas antes de que puedan obstaculizarlo de todos modos y tomar remedios para su infraestructura en la nube.

Al ejecutar estas comprobaciones, Accurics garantiza que no haya desviaciones en la configuración de la infraestructura. Proteja la pila de nube completa, incluidos los contenedores de software, las plataformas, la infraestructura y los servidores. Prepare su ciclo de vida de DevOps para el futuro al hacer cumplir el cumplimiento, la seguridad y la gobernanza.

Elimine la deriva al detectar cambios en su infraestructura aprovisionada, posiblemente creando una deriva de postura. Obtenga visibilidad completa en tiempo real, definida mediante código en toda su infraestructura, y actualice los códigos para restaurar la nube o reflejar cambios auténticos.

También puede notificar a sus desarrolladores sobre un problema mediante la integración con herramientas de flujo de trabajo eficientes como Slack, webhooks, correo electrónico, JIRA y Splunk. También admite herramientas DevOps, incluidas GitHub, Jenkins y más.

Puede utilizar Accurics en forma de solución en la nube. Como alternativa, puede descargar su versión autohospedada según los requisitos de su organización.

También puede probar su código abierto Terrascanque es capaz de escanear Terraform contra más de 500 políticas de seguridad.

CloudSploit

Mitigue los riesgos de seguridad escaneando las plantillas de Cloudformation en segundos usando CloudSploit. Puede escanear más de 95 vulnerabilidades de seguridad en más de 40 tipos de recursos que consisten en una amplia gama de productos de AWS.

Puede detectar riesgos de manera eficiente e implementar características de seguridad antes de lanzar su infraestructura en la nube. CloudSploit ofrece escaneos basados en complementos en los que puede agregar comprobaciones de seguridad cuando AWS agrega recursos a Cloudformation.

CloudSploit también proporciona acceso a la API para su comodidad. Además, obtienes una función de arrastrar y soltar o pegar una plantilla para recibir resultados en cuestión de segundos. Cuando cargue una plantilla en el escáner, comparará la configuración de cada recurso con valores no identificados y producirá el resultado: advertencia, aprobación o falla.

Además, puede hacer clic en cada resultado para ver el recurso afectado.

Conclusión

La infraestructura como código está recibiendo mucha atención en la industria. Y por qué no, ha traído cambios significativos en la infraestructura de TI, haciéndola más fuerte y mejor. Sin embargo, si no practica IaC con precaución, puede generar lagunas de seguridad. Pero no te preocupes; emplee estas herramientas para escanear IaC en busca de vulnerabilidades.

¿Quieres aprender Terraform? Mira esto curso por Internet.