No hay mejor manera de mejorar la confianza en las habilidades de piratería ética que ponerlas a prueba.

Puede ser un desafío para los piratas informáticos éticos y los evaluadores de penetración probar sus capacidades legalmente, por lo que tener sitios web diseñados para ser inseguros y proporcionar un entorno seguro para probar las habilidades de piratería es una manera fantástica de mantenerse desafiado.

Los sitios web y las aplicaciones web diseñados para ser inseguros y proporcionar un entorno de piratería seguro son una base ideal para el aprendizaje. Los nuevos hackers pueden aprender a encontrar vulnerabilidades con ellos, y los profesionales de seguridad y recompensa por errores los cazadores pueden aumentar su experiencia y encontrar otras vulnerabilidades nuevas.

Tabla de contenido

Uso de aplicaciones web vulnerables

Aprovechar estos sitios web y aplicaciones web vulnerables creados intencionalmente para realizar pruebas le brinda un entorno seguro para practicar sus pruebas legalmente mientras está del lado correcto de la ley. De esta manera, puede piratear sin entrar en territorio peligroso que podría conducir a su arresto.

Estas aplicaciones están diseñadas para ayudar a los entusiastas de la seguridad a aprender y perfeccionar sus habilidades de seguridad de la información y pruebas de penetración.

En este artículo, he enumerado varios tipos de aplicaciones que se han diseñado deliberadamente como inseguras, a menudo conocidas como «malditamente vulnerables».

La aplicación web Buggy, a menudo conocida como BWAPP, es una herramienta gratuita y de código abierto. Es una aplicación PHP que utiliza una base de datos MySQL como back-end. Esta Bwapp tiene más de 100 errores en los que puede trabajar, ya sea que se esté preparando para una tarea o simplemente quiera mantener sus habilidades de piratería ética a la altura. Esto cubre todas las fallas de seguridad principales (y más frecuentes).

Más de 100 vulnerabilidades y defectos de aplicaciones en línea están incluidos en esta herramienta, que se derivó del Proyecto OWASP Top 10. Los siguientes son algunos de los defectos:

- Cross-site scripting (XSS) y falsificación de solicitudes entre sitios (CSRF)

- Ataques DoS (denegación de servicio)

- Ataques de intermediario

- Falsificación de solicitud del lado del servidor (SSRF)

- Inyecciones SQL, OS Command, HTML, PHP y SMTP, etc.

Esta aplicación web lo ayudará a realizar pruebas de penetración y piratería ética legal.

Puede descargar fácilmente esta bwapp por haciendo clic aquí.

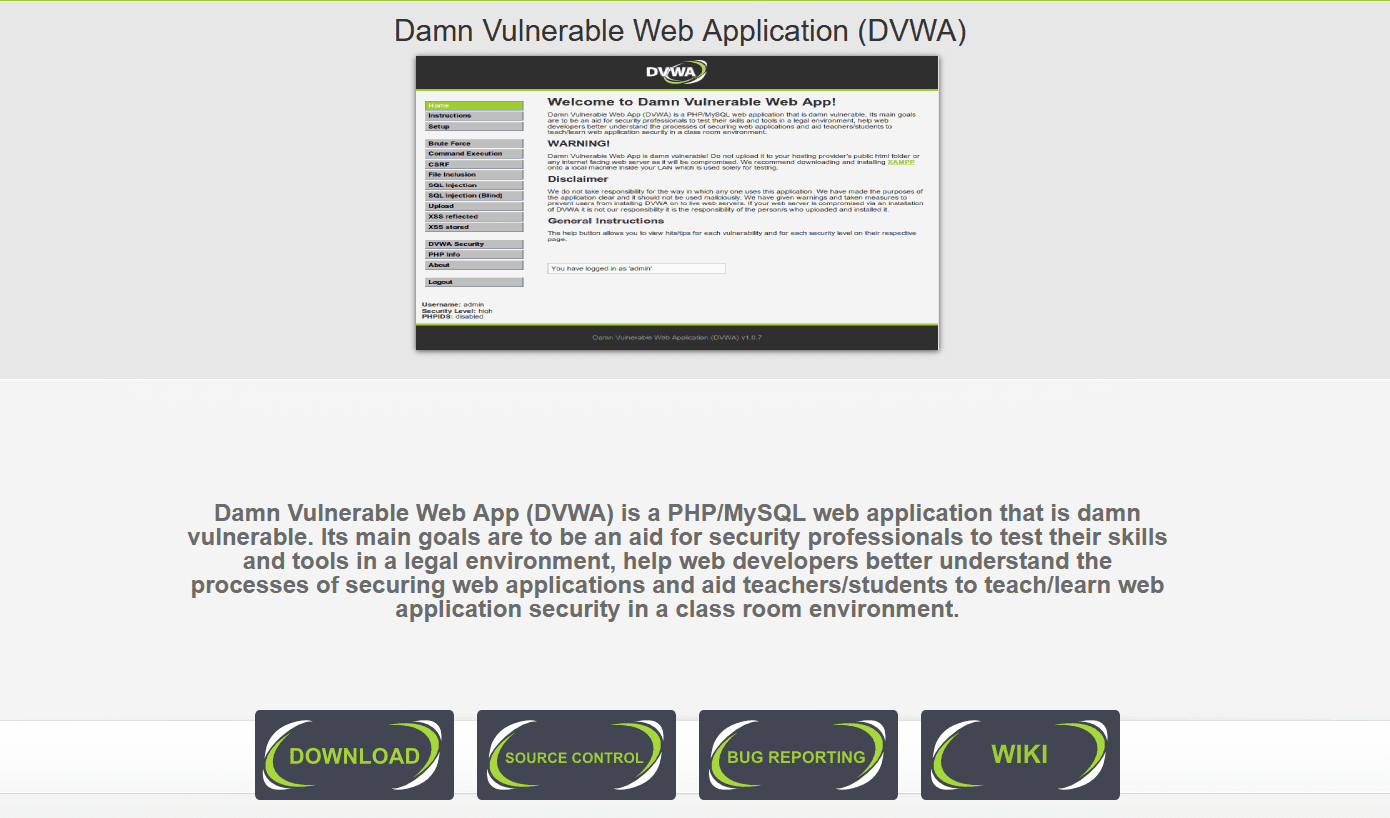

Maldita aplicación web vulnerable

Maldita aplicación web vulnerable, a menudo conocida como DVWA, está desarrollado en PHP y MySQL. Se deja vulnerable intencionalmente para que los profesionales de la seguridad y los piratas informáticos éticos puedan probar sus habilidades sin comprometer legalmente el sistema de nadie. Para ejecutarse, DVWA requiere la instalación de un servidor web, PHP y MySQL. Si aún no tiene un servidor web configurado, el enfoque más rápido para instalar DVWA es descargar e instalar ‘XAMPP’. XAMPP está disponible para descargar aquí.

Esta maldita aplicación web vulnerable proporciona algunas vulnerabilidades para probar.

- Fuerza bruta

- Ejecución de comandos

- CSRF e inclusión de archivos

- Inyección XSS y SQL

- Carga de archivos no segura

La principal ventaja de DVWA es que podemos establecer los niveles de seguridad para practicar pruebas en cada vulnerabilidad. Cada nivel de seguridad necesita un conjunto único de talento. Los investigadores de seguridad pueden examinar lo que sucede en el back-end gracias a la decisión de los desarrolladores de publicar el código fuente. Esto es excelente para que los investigadores aprendan sobre estos problemas y ayuden a otros a aprender sobre ellos.

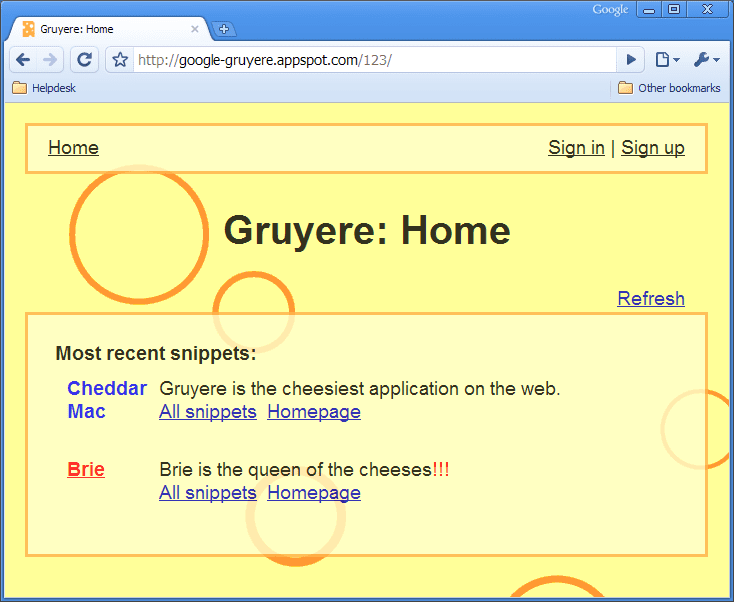

Gruyere de Google

No solemos ver las palabras «queso» y «hackeo» juntas, pero este sitio web está lleno de agujeros, como el queso delicioso. Gruyère es una excelente opción para los principiantes que quieren aprender a localizar y explotar vulnerabilidades y cómo luchar contra ellas. También utiliza codificación «cursi» y todo el diseño se basa en queso.

fuente de imagen: Google gruyere

fuente de imagen: Google gruyere

Para facilitar las cosas, está escrito en Python y categorizado por tipos de vulnerabilidad. Le proporcionarán una breve descripción de la vulnerabilidad que localizará, explotará e identificará utilizando la piratería de caja negra o caja blanca (o una combinación de ambas técnicas) para cada tarea. Algunos de ellos son :

- Divulgación de información

- inyección SQL

- Falsificación de solicitud entre sitios

- Ataques de denegación de servicio

Aunque se requieren algunos conocimientos previos, esta es la mejor opción para principiantes.

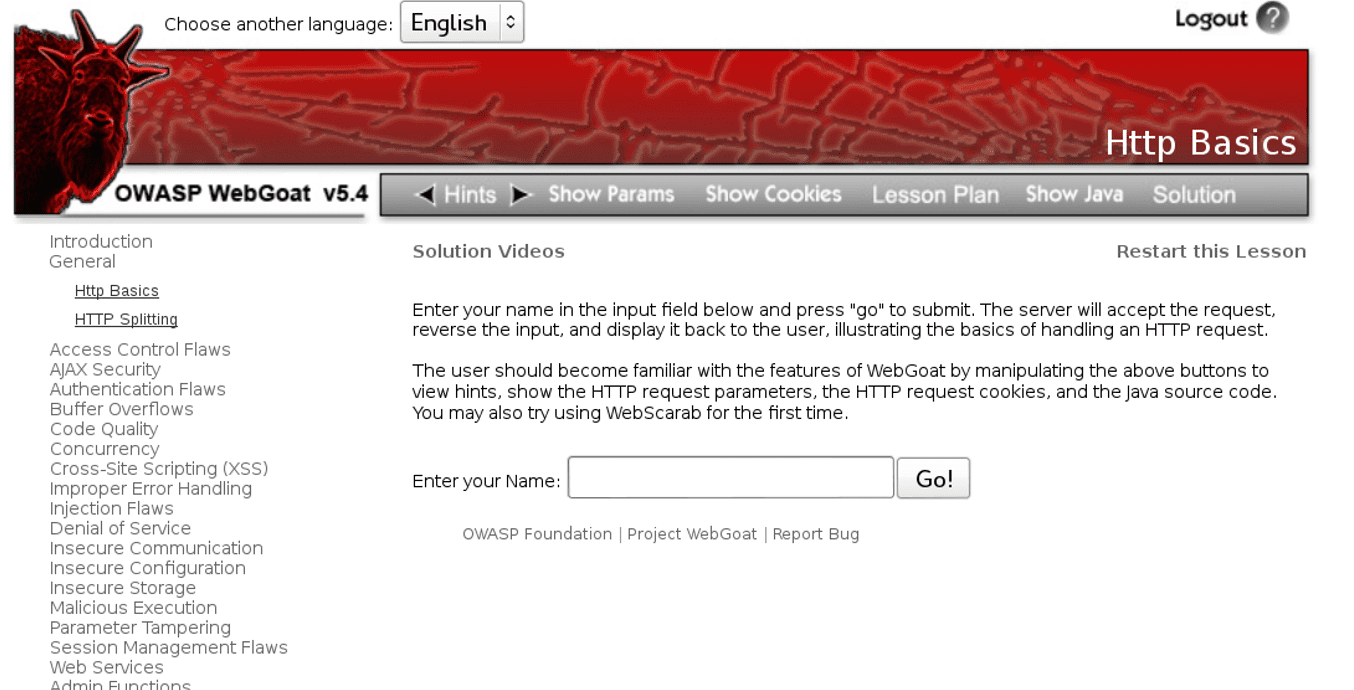

webcabra

Esta lista incluye otro elemento OWASP y uno de los más populares. webcabra es un programa no seguro que se puede usar para aprender sobre problemas comunes de aplicaciones del lado del servidor. Su objetivo es ayudar a las personas a aprender sobre la seguridad de las aplicaciones y practicar técnicas de pentesting.

Cada lección le permite aprender sobre una falla de seguridad específica y luego atacarla en la aplicación.

Algunas de las vulnerabilidades presentadas en Webgoat son:

- Desbordamientos de búfer

- Manejo inadecuado de errores

- Defectos de inyección

- Comunicación y configuración inseguras

- Defectos en la gestión de sesiones

- Manipulación de parámetros

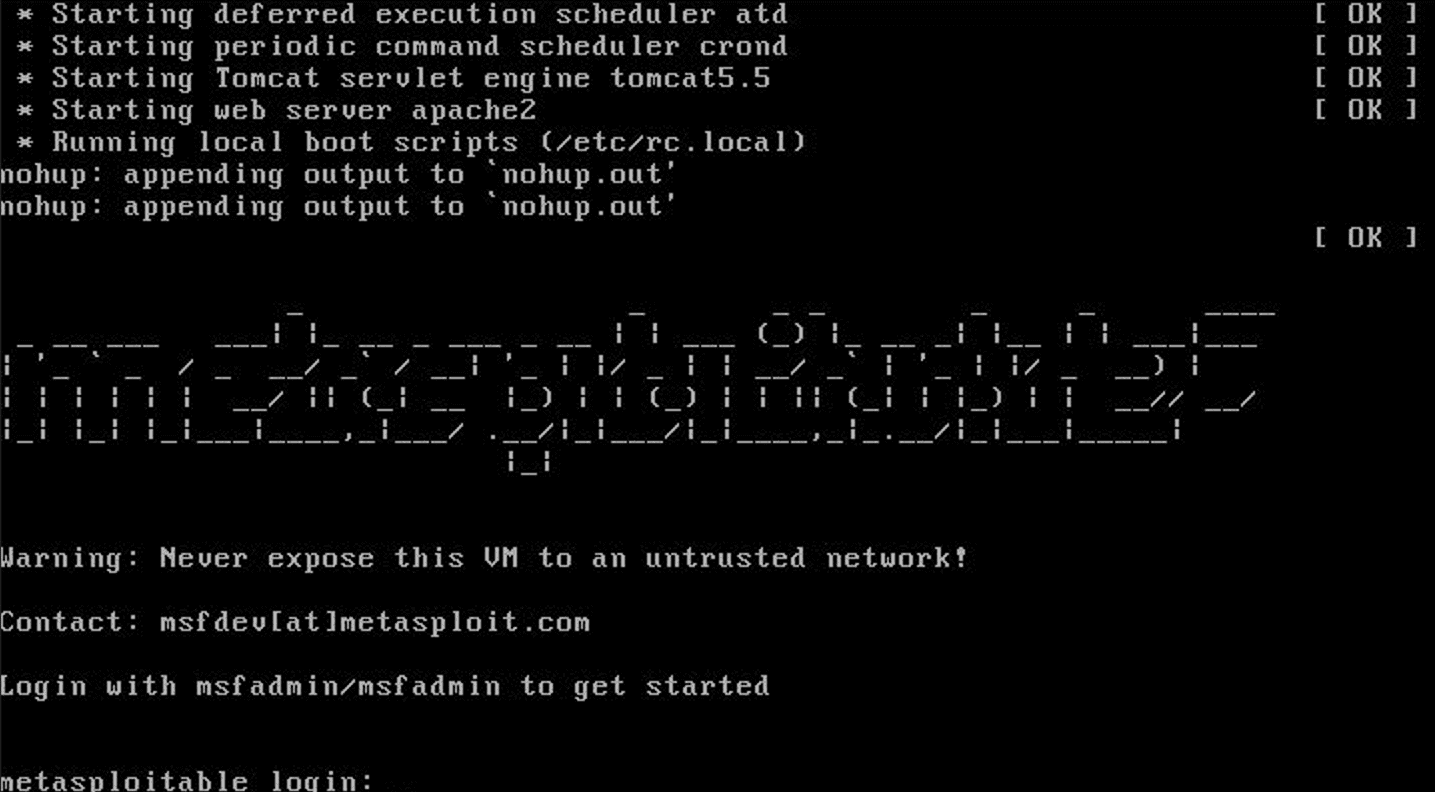

Metaexplotable 2

Entre los investigadores de seguridad, Metaexplotable 2 es la aplicación en línea más explotada. Los entusiastas de la seguridad pueden utilizar herramientas de gama alta como Metasploit y Nmap para probar esta aplicación.

El objetivo principal de esta aplicación vulnerable es la prueba de red. Se inspiró en el destacado programa Metasploit, que los investigadores de seguridad utilizan para descubrir fallas de seguridad. Incluso podría encontrar un shell para este programa. WebDAV, phpMyAdminy DVWA son funciones integradas en esta aplicación.

Es posible que no pueda encontrar la GUI de la aplicación, pero aún puede usar numerosas herramientas a través de la terminal o la línea de comandos para explotarla. Puedes mirar sus puertos, servicios y versión, entre otras cosas. Esto lo ayudará a evaluar su capacidad para aprender la herramienta Metasploit.

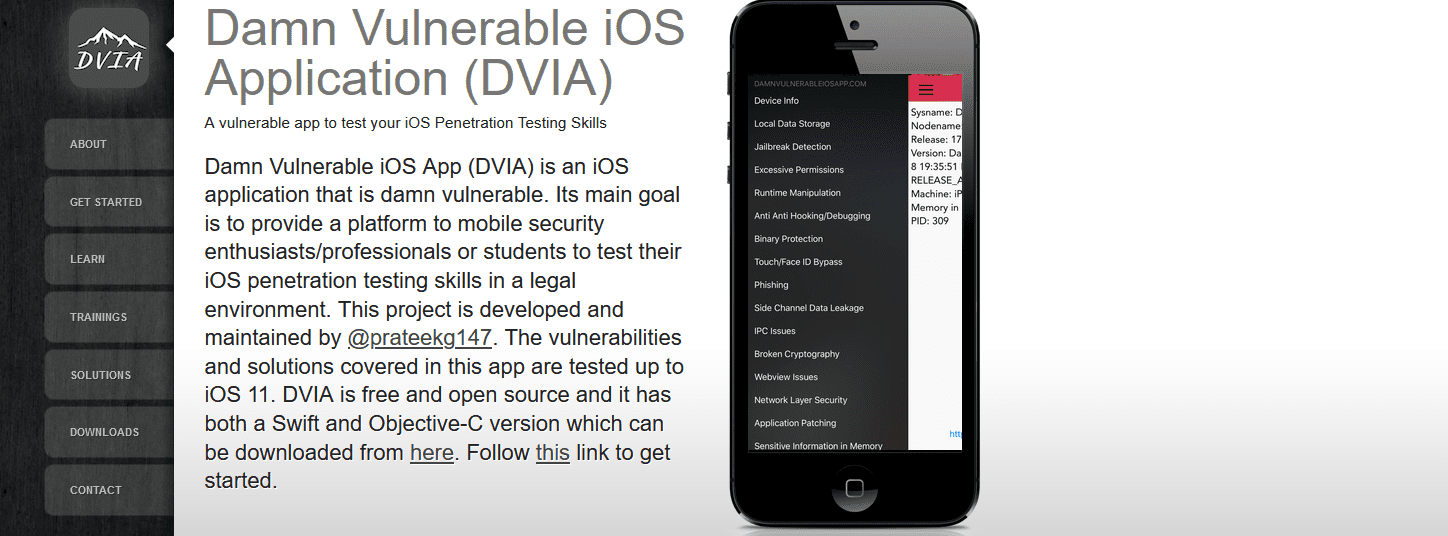

Maldita aplicación de iOS vulnerable

DVIA es un programa de iOS que permite a los entusiastas, expertos y desarrolladores de seguridad móvil practicar pruebas de penetración. Ha sido relanzado recientemente y ahora está disponible gratuitamente en GitHub.

Siguiendo los 10 principales riesgos móviles de OWASP, DVIA contiene las vulnerabilidades típicas de las aplicaciones de iOS. Está desarrollado en Swift y todas las vulnerabilidades se han probado hasta iOS 11. Necesitarás Xcode para usarlo.

Algunas de las características disponibles en DVIA son:

- Detección de jailbreak

- Suplantación de identidad

- Criptografía rota

- Manipulación del tiempo de ejecución

- Aplicación de parches

- Parcheo binario

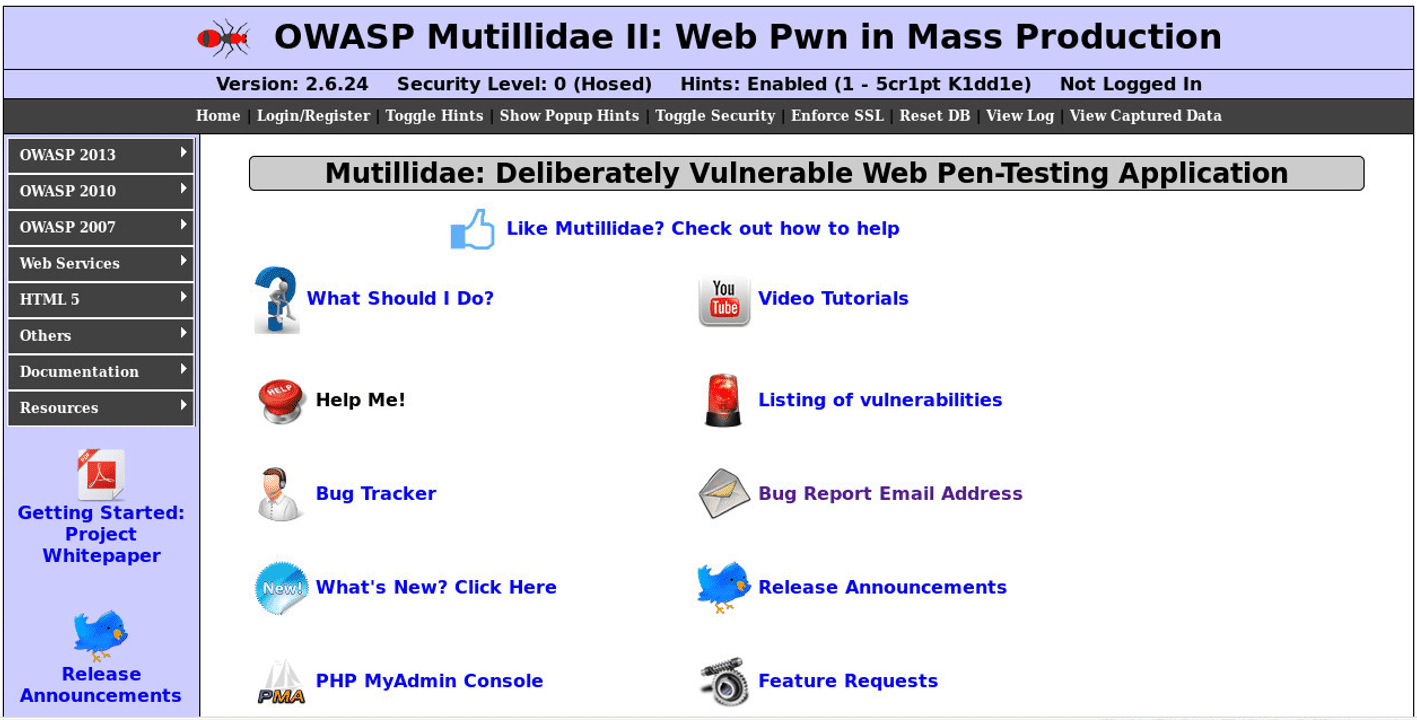

OWASP Mutillidae II

mutílidos II es un programa gratuito y de código abierto desarrollado por OWASP. Muchos entusiastas de la seguridad lo han utilizado ya que proporciona un entorno de piratería en línea fácil de usar. Presenta una variedad de vulnerabilidades, así como recomendaciones para ayudar al usuario a explotarlas. Esta aplicación web es para que pueda repasar sus habilidades si las pruebas de penetración o la piratería son su pasatiempo.

Contiene una variedad de vulnerabilidades para probar, incluido el secuestro de clics, la omisión de autenticación y más. Su sección de vulnerabilidades también incluye subcategorías que brindan más alternativas.

Tendrás que instalar XAMPP en su sistema. Sin embargo, Mutillidae incluye XAMPP. Incluso es posible cambiar entre los modos seguro e inseguro. mutílidos es un entorno de laboratorio completo que incluye todo lo que necesita.

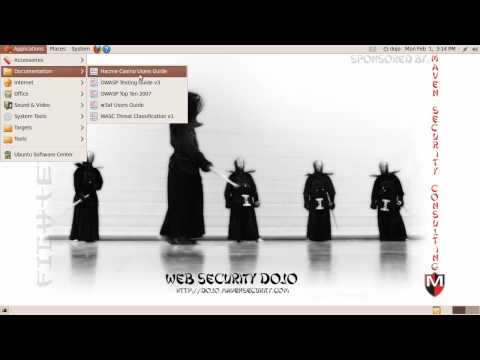

Dojo de seguridad web

WSD es una máquina virtual con varias herramientas como Burp Suite y proxy de rata y máquinas de destino (como WebGoat). Es un entorno de formación de código abierto basado en el sistema operativo Ubuntu 12.04. Para algunos objetivos, también contiene materiales de capacitación y guías de usuario.

No necesita ejecutar ninguna otra herramienta para usarlo; todo lo que necesita es esta máquina virtual. Deberá instalar y ejecutar VirtualBox 5 (o posterior) inicialmente, o puede usar VMware en su lugar. Luego, importe el archivo ova a VirtualBox/VMware y listo. Tendrá la misma sensación que cualquier otro sistema operativo Ubuntu.

Esta máquina virtual es ideal para el autoaprendizaje y el aprendizaje de principiantes, profesionales y profesores que quieran enseñar sobre vulnerabilidades.

Conclusión 😎

Debe tener experiencia práctica con aplicaciones inseguras antes de ingresar al ámbito profesional de la seguridad de la información. Ayuda en el desarrollo de sus habilidades.

También te ayuda a identificar y practicar tus áreas débiles. Al practicar la piratería ética en aplicaciones especialmente diseñadas, comprenderá mejor sus habilidades de piratería y su posición en el ámbito de la seguridad. Es beneficioso compartir información. Puede usar estas aplicaciones web para mostrar a otros cómo detectar fallas típicas de aplicaciones web.