Usar un sistema operativo basado en Linux para ocultar su identidad en Internet es bastante simple y puede hacerlo todo sin pagar por un servicio de VPN como los que están disponibles en la actualidad.

Las distribuciones de Kali Linux se utilizan para probar la seguridad de redes WiFi, sitios web y servidores, entre otras cosas. Los sistemas operativos como Debian y Ubuntu también se utilizan comúnmente para estos fines.

ProxyChains y Colina se puede usar para encadenar muchos proxies y proporcionar anonimato, lo que hace que sea más difícil rastrear su dirección IP real. Como resultado, ProxyChains oculta su dirección IP genuina mediante el uso de muchos servidores proxy. Recuerda que cuantos más proxies uses, más lenta será tu conexión a Internet.

Tabla de contenido

¿Qué son las ProxyChains?

Proxychains es un programa UNIX que nos permite enmascarar nuestra dirección IP redirigiendo el tráfico de red. Enruta nuestro tráfico TCP a través de una variedad de proxies, incluidos TOR, MEDIASy HTTP.

- Las herramientas de reconocimiento TCP como Nmap son compatibles.

- Permite reenviar cualquier conexión TCP a Internet a través de una serie de proxies configurables.

- La red Tor se usa por defecto.

- Dentro de una lista, es posible mezclar y combinar diferentes tipos de proxy.

- Proxychains también se puede usar para evadir firewalls, detección de IDS e IPS.

El encadenamiento de proxy es simple y cualquiera puede lograrlo, como se demuestra en este artículo.

Esta guía le mostrará cómo configurar Tor y Proxychains en Linux para el anonimato.

Instalación de Tor y Proxychains en Linux

Primero, actualice el sistema Linux con los parches y las últimas aplicaciones. Para ello abrimos una terminal y escribimos:

$ sudo apt update && sudo apt upgrade

Luego verifique si Tor y Proxychains están preinstalados o no simplemente escribiendo estos comandos por separado:

$ proxychains $ tor

Si no estuvieran instalados, escriba el siguiente comando en la terminal:

$ sudo apt install proxychains tor -y

Tenga en cuenta que no estamos instalando el navegador Tor. Estamos instalando el servicio tor, que es un servicio que se ejecuta localmente en su máquina virtual o en su sistema operativo y, en realidad, está vinculado a un puerto particular en el host local. En nuestro caso, será 9050 y ese es el valor predeterminado con el servicio tor.

Para comprobar el estado de Tor:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Para iniciar el servicio tor:

$ service tor start

Para detener el servicio tor:

$ service tor stop

Configuración de ProxyChains

Primero, ubique el directorio de ProxyChains usando este comando:

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

Este es nuestro archivo de configuración.

/etc/proxychains4.conf

Según el resultado anterior, podemos notar que el archivo de configuración de ProxyChain se encuentra en /etc/.

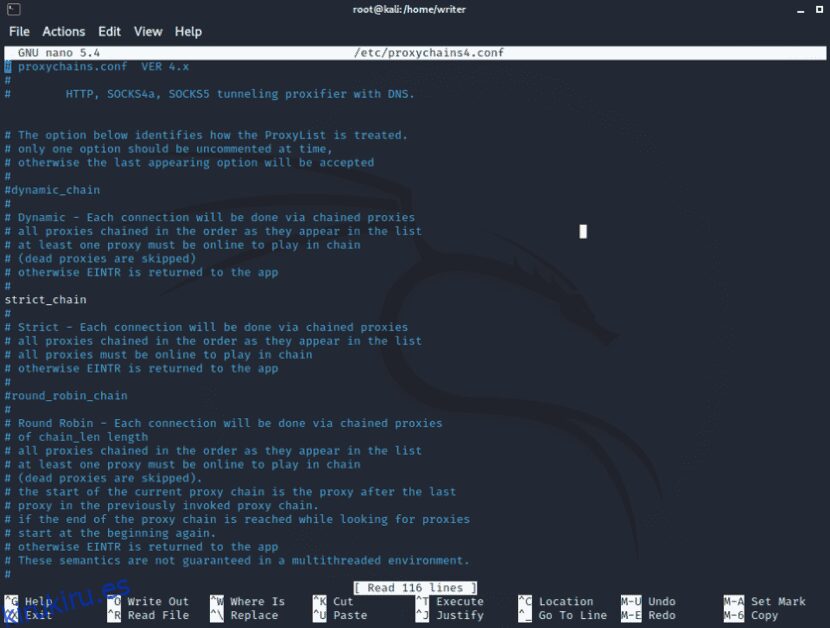

Necesitamos hacer algunos ajustes a los archivos de configuración de ProxyChains. Abra el archivo de configuración en su editor de texto favorito, como leafpad, vim o nano.

Aquí estoy usando el editor nano.

nano /etc/proxychains.conf

Se abre el archivo de configuración. Ahora necesita comentar y comentar algunas líneas para configurar las cadenas de proxy.

Verá «#» en la configuración, que significa comentarios en lenguaje bash. Puede desplazarse hacia abajo y hacer los ajustes con las teclas de flecha.

#1. La cadena dinámica debe eliminarse del comentario de la observación. Todo lo que tiene que hacer es eliminar un # delante de dynamic_chain.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. Ponga el comentario delante de random_chain y strict_chain. Simplemente agregue # delante de estos.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#3. Máximo de veces que incluye la eliminación de comentarios de proxy-DNS, vuelva a verificar que no esté comentada. Evitará cualquier fuga de DNS que pueda revelar su verdadera dirección IP de esta manera.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. Agregue socks5 127.0.0.1 9050 en la lista de proxy en la última línea.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

Aquí ya se habrá dado el proxy de socks4. Debe agregar el proxy socks5 como se muestra arriba. Y finalmente, guarde el archivo de configuración y salga de la terminal.

Uso de ProxyChains

Al principio, debe iniciar el servicio Tor para poder usar ProxyChains.

┌──(root💀kali)-[/home/writer] └─# service tor start

Una vez que se inicia el servicio tor, puede usar ProxyChains para navegar y para el escaneo y la enumeración anónimos. También puede usar la herramienta Nmap o sqlmap con ProxyChain para escanear y buscar exploits de forma anónima. Es genial, ¿verdad?

Para utilizar ProxyChains, simplemente escriba el comando ProxyChains en una terminal, seguido del nombre de la aplicación que desea usar. El formato es el siguiente:

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

Para usar Nmap:

$ proxychains nmap -targetaddress

Para usar sqlmap:

$ proxychains python sqlmap -u target

También puede probar vulnerabilidades de forma anónima como

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

Literalmente, todas las herramientas de reconocimiento de TCP se pueden usar con ProxyChains.

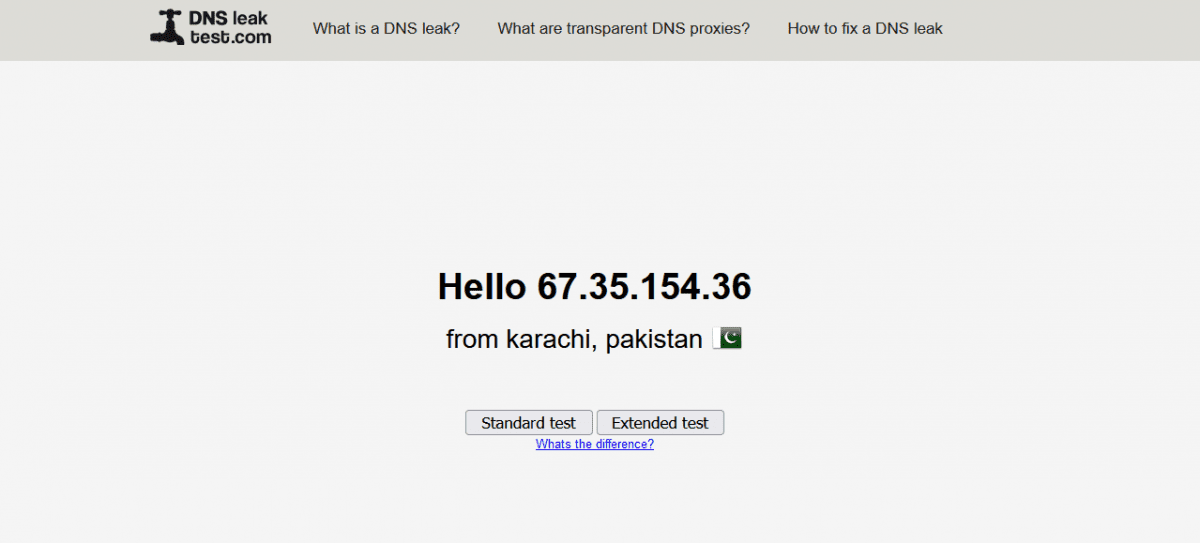

Para la confirmación final de que ProxyChains funciona correctamente o no, simplemente vaya a dnsleaktest.com y verifique su dirección IP y las fugas de DNS.

Después de ejecutar ProxyChains, notará que Firefox se ha cargado con un idioma diferente. Ahora, realicemos una prueba de fuga de DNS usando un comando:

$ proxychains firefox dnsleaktest.com

Como puede ver, mi ubicación ha cambiado de INDIA a PAKISTÁN, y la buena noticia es que ProxyChains cambia continuamente mi dirección IP de manera dinámica, asegurando que se mantenga mi anonimato.

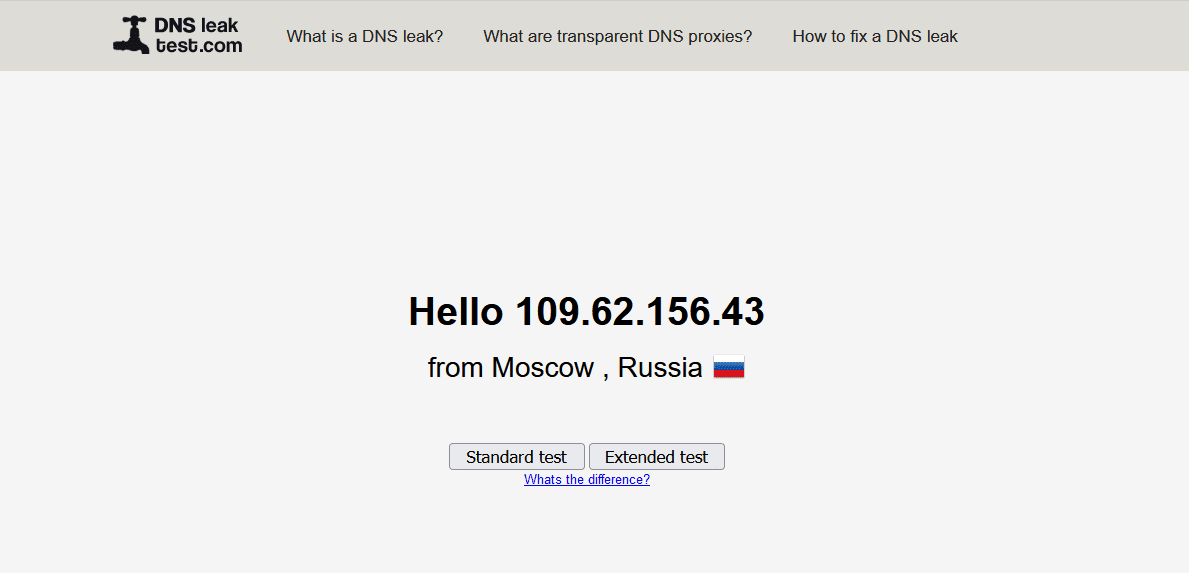

Si desea ver un nuevo resultado, simplemente cierre Firefox, limpie la terminal, reinicie el servicio Tor y vuelva a iniciar ProxyChains. En la prueba de fugas de DNS, verá una variedad de resultados, como se ilustra a continuación.

Una vez más, puede ver que mi ubicación ha cambiado de Pakistán a Rusia. Así es como funcionan los proxies de cadena dinámica. Aumenta las posibilidades de más anonimato durante la piratería.

Conclusión 👨💻

Aprendimos cómo permanecer en el anonimato en Internet y proteger nuestra privacidad en línea durante el pentesting. ProxyChains también se puede usar junto con herramientas de seguridad como Nmap y Burpsuite, y se usan con frecuencia para evadir la detección de IDS, IPS y firewall.

Alternativamente, si está buscando una solución de configuración rápida y fácil, puede considerar usar una VPN que anonimice el tráfico de forma inmediata.