Los ataques de escalada de privilegios ocurren cuando los malhechores explotan configuraciones incorrectas, errores, contraseñas débiles y otras vulnerabilidades que les permiten acceder a activos protegidos.

Un exploit típico puede comenzar cuando el atacante primero obtiene acceso a una cuenta de privilegios de bajo nivel. Una vez que hayan iniciado sesión, los atacantes estudiarán el sistema para identificar otras vulnerabilidades que puedan explotar aún más. Luego usan los privilegios para hacerse pasar por los usuarios reales, obtener acceso a los recursos de destino y realizar varias tareas sin ser detectados.

Los ataques de escalada de privilegios son verticales u horizontales.

En un tipo vertical, el atacante obtiene acceso a una cuenta y luego ejecuta tareas como ese usuario. Para el tipo horizontal, el atacante primero obtendrá acceso a una o más cuentas con privilegios limitados y luego comprometerá el sistema para obtener más permisos para realizar funciones administrativas.

Dichos permisos permiten a los atacantes realizar tareas administrativas, implementar malware o realizar otras actividades no deseadas. Por ejemplo, pueden interrumpir las operaciones, modificar la configuración de seguridad, robar datos o comprometer los sistemas de modo que dejen puertas traseras abiertas para explotar en el futuro.

En general, al igual que los ataques cibernéticos, la escalada de privilegios explota las vulnerabilidades del sistema y procesa las redes, los servicios y las aplicaciones. Como tal, es posible prevenirlos implementando una combinación de buenas prácticas y herramientas de seguridad. Idealmente, una organización debería implementar soluciones que puedan escanear, detectar y prevenir una amplia gama de vulnerabilidades y amenazas de seguridad existentes y potenciales.

Tabla de contenido

Mejores prácticas para prevenir ataques de escalada de privilegios

Las organizaciones deben proteger todos sus sistemas y datos críticos, así como otras áreas que pueden parecer poco atractivas para los atacantes. Todo lo que requiere un atacante es penetrar en un sistema. Una vez dentro, pueden buscar vulnerabilidades que explotan aún más para obtener permisos adicionales. Además de proteger los activos contra amenazas externas, es igualmente importante poner suficientes medidas para prevenir ataques internos.

Si bien las medidas reales pueden diferir según los sistemas, las redes, el entorno y otros factores, a continuación se presentan algunas técnicas que las organizaciones pueden usar para proteger su infraestructura.

Proteja y escanee su red, sistemas y aplicaciones

Además de implementar una solución de seguridad en tiempo real, es esencial escanear regularmente todos los componentes de la infraestructura de TI en busca de vulnerabilidades que puedan permitir la penetración de nuevas amenazas. Con este fin, puede utilizar un escáner de vulnerabilidades eficaz para encontrar aplicaciones y sistemas operativos inseguros y sin parches, configuraciones incorrectas, contraseñas débiles y otras fallas que los atacantes pueden explotar.

Si bien puede usar varios escáneres de vulnerabilidades para identificar las debilidades en el software obsoleto, generalmente es difícil o no es práctico actualizar o parchear todos los sistemas. En particular, este es un desafío cuando se trata de componentes heredados o sistemas de producción a gran escala.

Para tales casos, puede implementar capas de seguridad adicionales, como firewalls de aplicaciones web (WAF), que detectan y detienen el tráfico malicioso a nivel de red. Por lo general, el WAF protegerá el sistema subyacente incluso cuando no tenga parches o esté desactualizado.

Administración adecuada de la cuenta de privilegios

Es importante administrar las cuentas privilegiadas y asegurarse de que todas sean seguras, se utilicen de acuerdo con las mejores prácticas y no estén expuestas. Los equipos de seguridad deben tener un inventario de todas las cuentas, dónde existen y para qué se utilizan.

Otras medidas incluyen

- Minimizar el número y alcance de las cuentas privilegiadas, monitorear y mantener un registro de sus actividades.

- Analizar cada cuenta o usuario privilegiado para identificar y abordar los riesgos, las amenazas potenciales, las fuentes y las intenciones del atacante.

- Principales modos de ataque y medidas de prevención

- Seguir el principio del mínimo privilegio

- Evite que los administradores compartan cuentas y credenciales.

Supervisar el comportamiento del usuario

El análisis del comportamiento de los usuarios puede descubrir si hay identidades comprometidas. Por lo general, los atacantes tendrán como objetivo las identidades de los usuarios que brindan acceso a los sistemas de la organización. Si logran obtener las credenciales, iniciarán sesión en la red y pueden pasar desapercibidos durante algún tiempo.

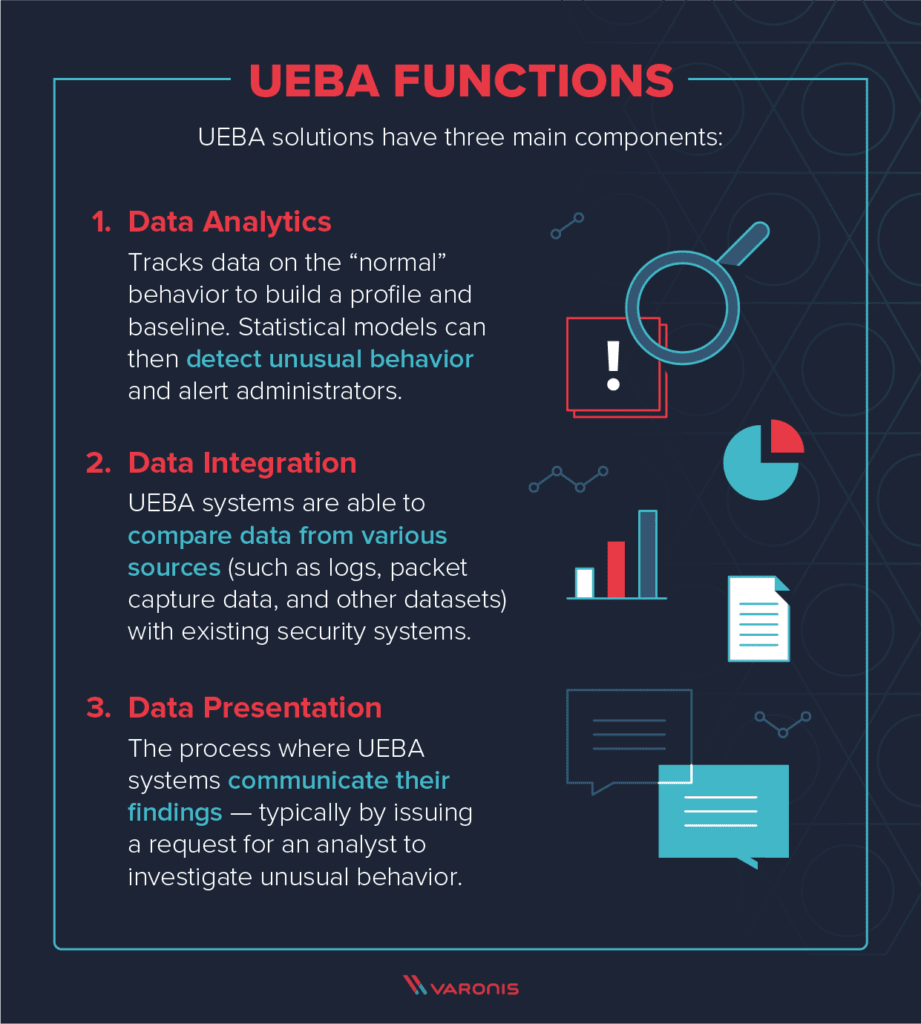

Dado que es difícil monitorear manualmente el comportamiento de cada usuario, el mejor enfoque es implementar una solución de análisis de comportamiento de usuarios y entidades (UEBA). Tal herramienta monitorea continuamente la actividad del usuario a lo largo del tiempo. Luego crea una línea de base de comportamiento legítimo que utiliza para descubrir actividades inusuales que son indicativas de un compromiso.

El perfil resultante contiene información como la ubicación, los recursos, los archivos de datos y los servicios a los que accede el usuario y la frecuencia, las redes internas y externas específicas, la cantidad de hosts y los procesos ejecutados. Con esta información, la herramienta puede identificar acciones sospechosas o parámetros que se desvían de la línea de base.

Fuertes políticas de contraseñas y aplicación

Establezca y aplique políticas sólidas para garantizar que los usuarios tengan contraseñas únicas y difíciles de adivinar. Además, el uso de una autenticación multifactor agrega una capa adicional de seguridad al tiempo que supera las vulnerabilidades que pueden surgir cuando es difícil aplicar manualmente políticas de contraseñas seguras.

Los equipos de seguridad también deben implementar las herramientas necesarias, como auditores de contraseñas, ejecutores de políticas y otros que pueden escanear sistemas, identificar y marcar contraseñas débiles o solicitar una acción. Las herramientas de cumplimiento garantizan que los usuarios tengan contraseñas seguras en términos de longitud, complejidad y políticas de la empresa.

Las organizaciones también pueden usar herramientas de administración de contraseñas empresariales para ayudar a los usuarios a generar y usar contraseñas complejas y seguras que cumplan con las políticas de los servicios que requieren autenticación.

Las medidas adicionales, como la autenticación multifactor para desbloquear el administrador de contraseñas, mejoran aún más su seguridad, por lo que es casi imposible que los atacantes accedan a las credenciales guardadas. Los administradores de contraseñas empresariales típicos incluyen Guardián, Dashlane, 1 Contraseña.

Desinfecte las entradas de los usuarios y asegure las bases de datos

Los atacantes pueden usar campos de entrada de usuario vulnerables, así como bases de datos para inyectar código malicioso, obtener acceso y comprometer los sistemas. Por esta razón, los equipos de seguridad deben utilizar las mejores prácticas, como una autenticación fuerte y herramientas efectivas para proteger las bases de datos y todo tipo de campos de entrada de datos.

Una buena práctica es cifrar todos los datos en tránsito y en reposo, además de parchear las bases de datos y desinfectar todas las entradas de los usuarios. Las medidas adicionales incluyen dejar archivos de solo lectura y otorgar acceso de escritura a los grupos y usuarios que los requieran.

Capacitar a los usuarios

Los usuarios son el eslabón más débil en la cadena de seguridad de una organización. Por lo tanto, es importante empoderarlos y capacitarlos sobre cómo realizar sus tareas de manera segura. De lo contrario, un solo clic de un usuario puede comprometer toda una red o sistema. Algunos de los riesgos incluyen abrir enlaces o archivos adjuntos maliciosos, visitar sitios web comprometidos, usar contraseñas débiles y más.

Idealmente, la organización debería tener programas regulares de concientización sobre seguridad. Además, deben tener una metodología para verificar que la capacitación sea efectiva.

Herramientas de prevención de ataques de escalada de privilegios

Prevenir los ataques de escalada de privilegios requiere una combinación de herramientas. Estos incluyen, pero no se limitan a, las siguientes soluciones.

Solución de análisis de comportamiento de usuarios y entidades (UEBA)

examen

los Plataforma de gestión de seguridad Exabeam es una solución de análisis de comportamiento basada en IA rápida y fácil de implementar que ayuda a rastrear las actividades de los usuarios y las cuentas en diferentes servicios. También puede usar Exabeam para ingerir los registros de otros sistemas de TI y herramientas de seguridad, analizarlos e identificar y marcar actividades de riesgo, amenazas y otros problemas.

Las características incluyen

- Registrar y proporcionar información útil para las investigaciones de incidentes. Estos incluyen todas las sesiones cuando una cuenta o usuario en particular accedió a un servicio, servidor o aplicación, o recurso por primera vez, la cuenta inicia sesión desde una nueva conexión VPN, desde un país inusual, etc.

- La solución escalable es aplicable para implementaciones de una sola instancia, en la nube y en las instalaciones

- Crea una línea de tiempo integral que muestra claramente la ruta completa de un atacante en función de la cuenta normal y anormal o el comportamiento del usuario.

Cynet 360

los Plataforma Cynet 360 es una solución integral que proporciona análisis de comportamiento, red y seguridad de punto final. Le permite crear perfiles de usuario, incluidas sus ubicaciones geográficas, roles, horarios de trabajo, patrones de acceso a recursos locales y basados en la nube, etc.

La plataforma ayuda a identificar actividades inusuales como;

- Inicios de sesión por primera vez en el sistema o los recursos

- Ubicación de inicio de sesión inusual o usando una nueva conexión VPN

- Múltiples conexiones simultáneas a varios recursos en muy poco tiempo

- Cuentas que acceden a recursos fuera del horario de atención

Herramientas de seguridad de contraseña

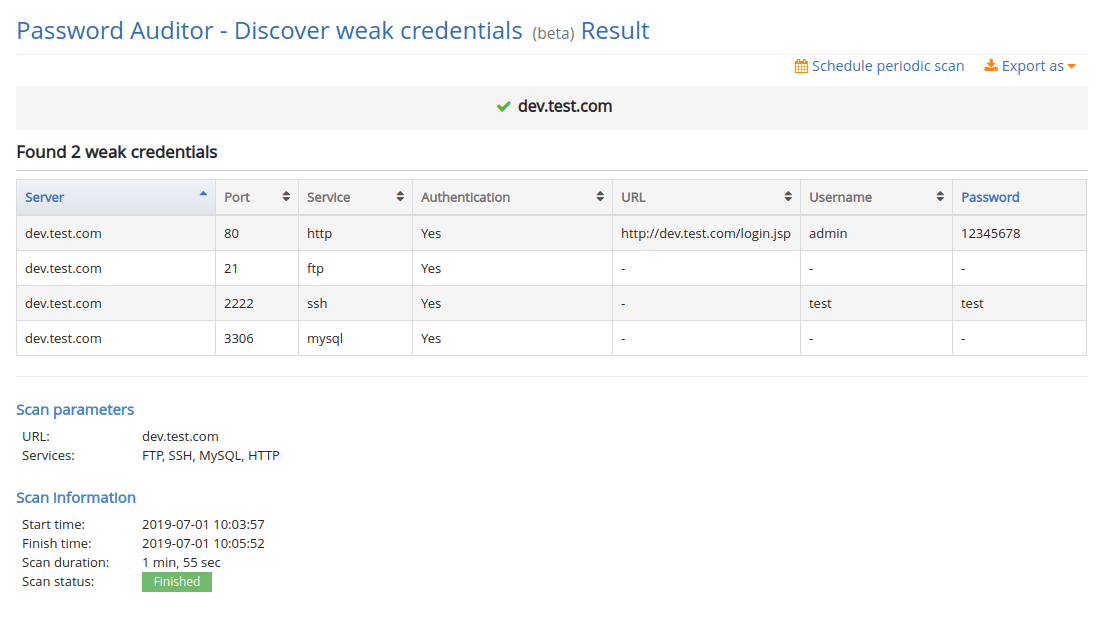

Auditor de contraseñas

los auditor de contraseñas Las herramientas escanean los nombres de host y las direcciones IP para identificar automáticamente las credenciales débiles para los servicios de red y las aplicaciones web, como formularios web HTTP, MYSQL, FTP, SSH, RDP, enrutadores de red y otros que requieren autenticación. Luego intenta iniciar sesión utilizando las combinaciones de nombre de usuario y contraseña débiles y comunes para identificar y alertar sobre cuentas con credenciales débiles.

Administrador de contraseñas Pro

los Administrador de contraseñas ManageEngine pro le brinda una solución integral de administración, control, monitoreo y auditoría de la cuenta privilegiada a lo largo de todo su ciclo de vida. Puede administrar la cuenta privilegiada, el certificado SSL, el acceso remoto y la sesión privilegiada.

Las características incluyen

- Automatiza y aplica restablecimientos frecuentes de contraseñas para sistemas críticos como servidores, componentes de red, bases de datos y otros recursos

- Almacena y organiza todas las identidades y contraseñas de cuentas confidenciales y privilegiadas en una bóveda centralizada y segura.

- Permite a las organizaciones cumplir con las auditorías de seguridad críticas, así como con los estándares regulatorios como HIPAA, PCI, SOX y más.

- Permite a los miembros del equipo compartir de forma segura contraseñas administrativas.

Escáneres de vulnerabilidad

Invicti

Invicti es un escáner de vulnerabilidades escalable y automatizado y una solución de administración que puede escalar para cumplir con los requisitos de cualquier organización. La herramienta puede escanear redes y entornos complejos mientras se integra perfectamente con otros sistemas, incluidas las soluciones CI/CD, SDLC y otros. Tiene capacidades avanzadas y está optimizado para escanear e identificar vulnerabilidades en entornos y aplicaciones complejos.

Además, puede usar Invicti para probar los servidores web en busca de configuraciones incorrectas de seguridad que los atacantes pueden aprovechar. En general, la herramienta identifica inyecciones de SQL, inclusión de archivos remotos, secuencias de comandos entre sitios (XSS) y otras vulnerabilidades OWASP Top-10 en aplicaciones web, servicios web, páginas web, API y más.

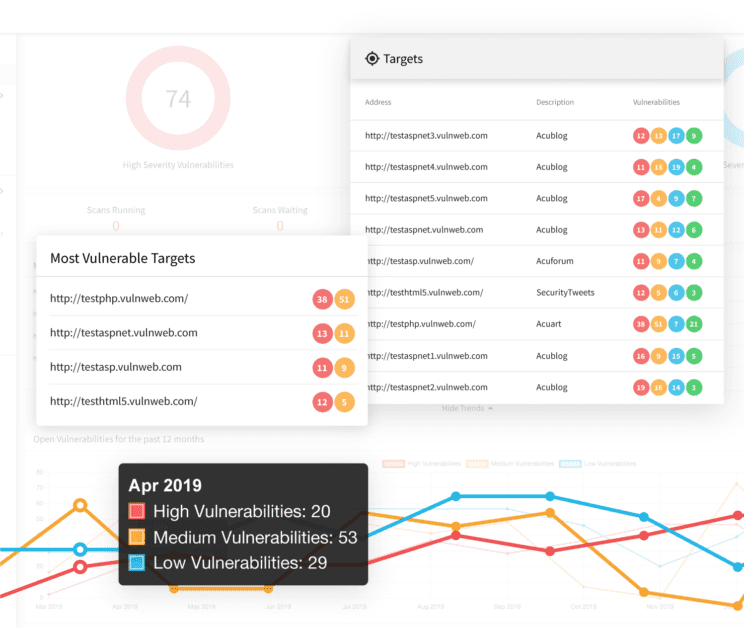

Acunetix

Acunetix es una solución integral con escaneo de vulnerabilidades incorporado, administración y fácil integración con otras herramientas de seguridad. Ayuda a automatizar las tareas de administración de vulnerabilidades, como el escaneo y la reparación, lo que le permite ahorrar recursos.

Las características incluyen;

- Se integra con otras herramientas como Jenkins, rastreadores de problemas de terceros como GitHub, Jira, Mantis y más.

- Opciones de implementación local y en la nube

- Personalizable para adaptarse al entorno y los requisitos del cliente, así como soporte multiplataforma.

- Identifique y responda rápidamente a una amplia gama de problemas de seguridad, incluidos ataques web comunes, Cross-site Scripting (XSS), inyecciones de SQL, malware, configuraciones incorrectas, activos expuestos, etc.

Soluciones de software de gestión de acceso privilegiado (PAM)

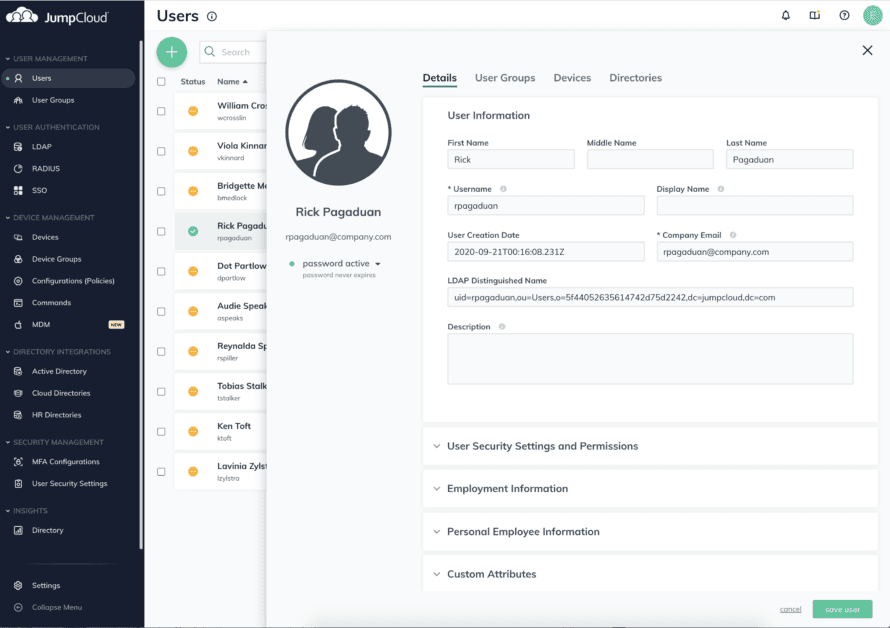

saltarnube

Jumpcloud es una solución de directorio como servicio (DaaS) que autentica y conecta de forma segura a los usuarios a redes, sistemas, servicios, aplicaciones y archivos. Generalmente, el directorio escalable basado en la nube es un servicio que administra, autentica y autoriza usuarios, aplicaciones y dispositivos.

Las características incluyen;

- Crea un directorio autorizado seguro y centralizado

- Admite la gestión de acceso de usuarios multiplataforma

- Proporciona funciones de inicio de sesión único que permiten controlar el acceso de los usuarios a las aplicaciones a través de LDAP, SCIM y SAML 2.0

- Proporciona acceso seguro a servidores locales y en la nube

- Soporta autenticación multifactor

- Tiene administración automatizada de seguridad y funciones relacionadas, como registro de eventos, secuencias de comandos, administración de API, PowerShell y más

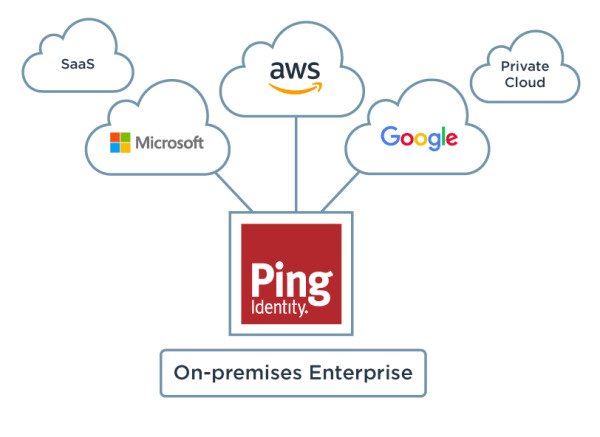

Identidad de ping

Identidad de ping es una plataforma inteligente que proporciona autenticación multifactor, inicio de sesión único, servicios de directorio y más. Permite a las organizaciones mejorar la seguridad y la experiencia de la identidad del usuario.

Características

- Inicio de sesión único que proporciona autenticación segura y confiable y acceso a servicios

- Autenticación multifactor que agrega capas de seguridad adicionales

- Gobernanza de datos mejorada y capacidad para cumplir con las regulaciones de privacidad

- Un servicio de directorio que proporciona una gestión segura de las identidades de los usuarios y los datos a escala

- Opciones flexibles de implementación en la nube, como identidad como servicio (IDaaS), software en contenedores, etc.

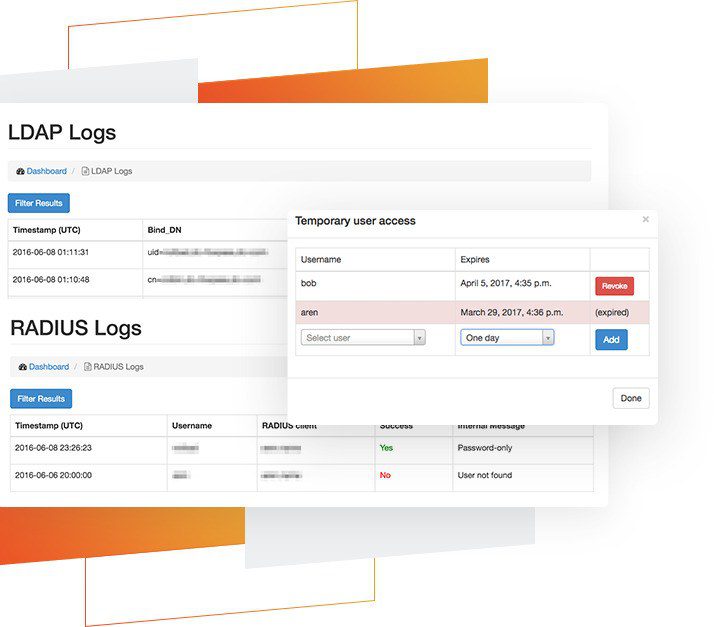

Foxpass

Foxpass es una solución escalable de control de acceso e identidad de nivel empresarial para implementaciones locales y en la nube. Proporciona funciones de administración de claves RADIUS, LDAP y SSH que garantizan que cada usuario solo acceda a redes, servidores, VPN y otros servicios específicos en el momento permitido.

La herramienta puede integrarse perfectamente con otros servicios como Office 365, Google Apps y más.

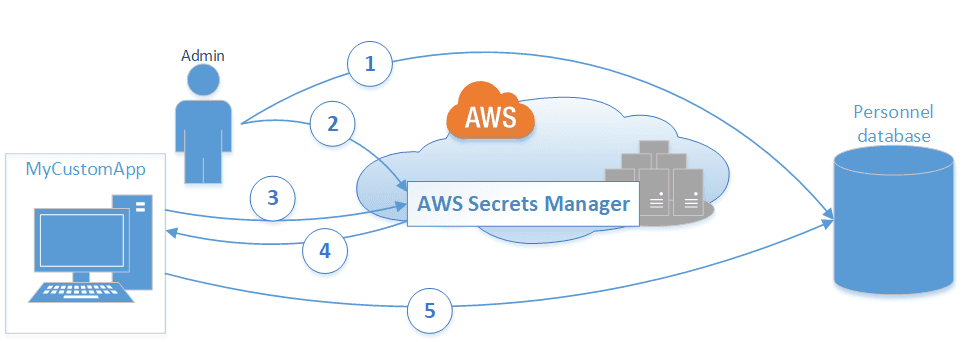

Administrador de secretos de AWS

Administrador de secretos de AWS le brinda un medio confiable y efectivo para proteger los secretos necesarios para acceder al servicio, las aplicaciones y otros recursos. Le permite administrar, rotar y recuperar fácilmente las claves API, las credenciales de la base de datos y otros secretos.

Hay más soluciones de gestión secreta que puede explorar.

Conclusión

Al igual que los ataques cibernéticos, la escalada de privilegios explota el sistema y procesa las vulnerabilidades en las redes, servicios y aplicaciones. Como tal, es posible prevenirlos implementando las herramientas y prácticas de seguridad adecuadas.

Las medidas efectivas incluyen hacer cumplir los privilegios mínimos, contraseñas seguras y políticas de autenticación, proteger los datos confidenciales, reducir la superficie de ataque, proteger las credenciales de las cuentas y más. Otras medidas incluyen mantener todos los sistemas, software y firmware actualizados y parcheados, monitorear el comportamiento del usuario y capacitar a los usuarios en prácticas informáticas seguras.