¿Le preocupa que pueda tener un rootkit en su servidor Linux, computadora de escritorio o computadora portátil? Si desea verificar si hay rootkits presentes en su sistema y deshacerse de ellos, primero deberá escanear su sistema. Una de las mejores herramientas para buscar rootkits en Linux es Tiger. Cuando se ejecuta, realiza un informe de seguridad completo de su sistema Linux que describe dónde están los problemas (incluidos los rootkits).

En esta guía, repasaremos cómo instalar la herramienta de seguridad Tiger y buscar rootkits peligrosos.

Tabla de contenido

Instalar Tiger

Tiger no viene con ninguna distribución de Linux lista para usar, por lo que antes de repasar cómo usar la herramienta de seguridad Tiger en Linux, necesitaremos repasar cómo instalarla. Necesitará Ubuntu, Debian o Arch Linux para instalar Tiger sin compilar el código fuente.

Ubuntu

Tiger ha estado durante mucho tiempo en las fuentes de software de Ubuntu. Para instalarlo, abra una ventana de terminal y ejecute el siguiente comando apt.

sudo apt install tiger

Debian

Debian tiene Tiger y se puede instalar con el comando Apt-get install.

sudo apt-get install tiger

Arch Linux

El software de seguridad Tiger está en Arch Linux a través de AUR. Siga los pasos a continuación para instalar el software en su sistema.

Paso 1: Instale los paquetes necesarios para instalar los paquetes AUR manualmente. Estos paquetes son Git y Base-devel.

sudo pacman -S git base-devel

Paso 2: Clone la instantánea Tiger AUR en su Arch PC usando el comando git clone.

git clone https://aur.archlinux.org/tiger.git

Paso 3: Mueva la sesión de terminal de su directorio predeterminado (inicio) a la nueva carpeta Tiger que contiene el archivo pkgbuild.

cd tiger

Paso 4: Genere un instalador de Arch para Tiger. La construcción de un paquete se realiza con el comando makepkg, pero tenga cuidado: a veces la generación de paquetes no funciona debido a problemas de dependencia. Si esto le sucede, consulte la página oficial Tiger AUR para las dependencias. Asegúrese también de leer los comentarios, ya que otros usuarios pueden tener ideas.

makepkg -sri

Fedora y OpenSUSE

Lamentablemente, Fedora, OpenSUSE y otras distribuciones de Linux basadas en RPM / RedHat no tienen un paquete binario fácil de instalar para instalar Tiger. Para usarlo, considere convertir el paquete DEB con alien. O siga las instrucciones del código fuente a continuación.

Linux genérico

Para crear la aplicación Tiger a partir de la fuente, deberá clonar el código. Abra una terminal y haga lo siguiente:

git clone https://git.savannah.nongnu.org/git/tiger.git

Instale el programa ejecutando el script de shell incluido.

sudo ./install.sh

Alternativamente, si desea ejecutarlo (en lugar de instalarlo), haga lo siguiente:

sudo ./tiger

Buscar rootkits en Linux

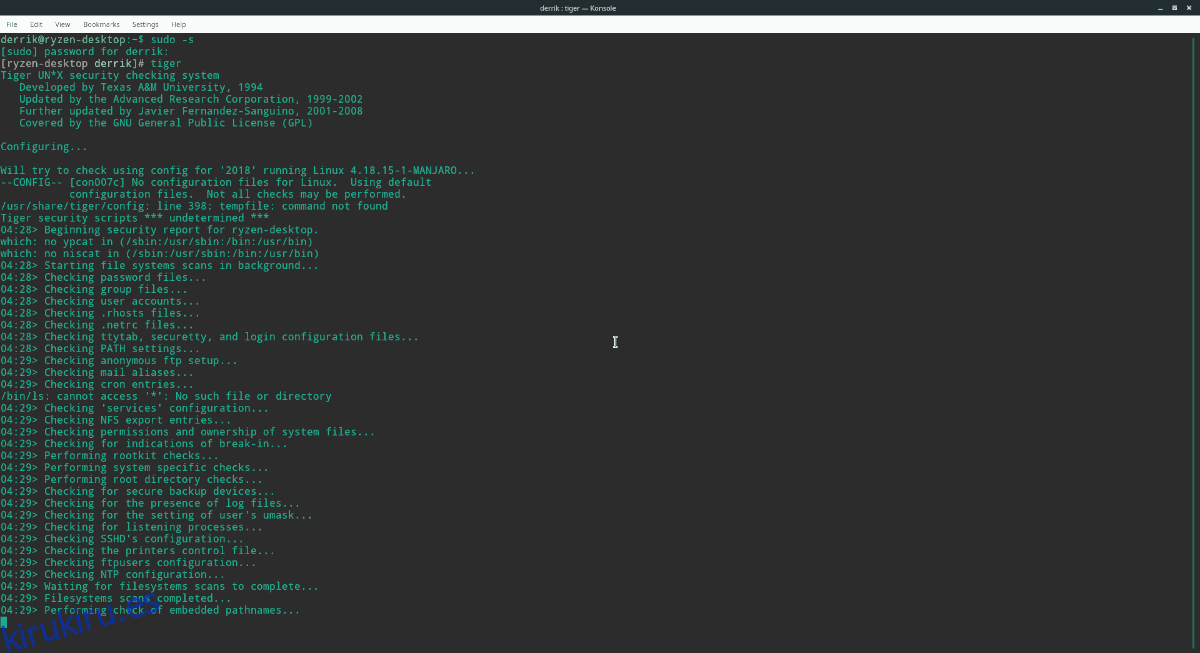

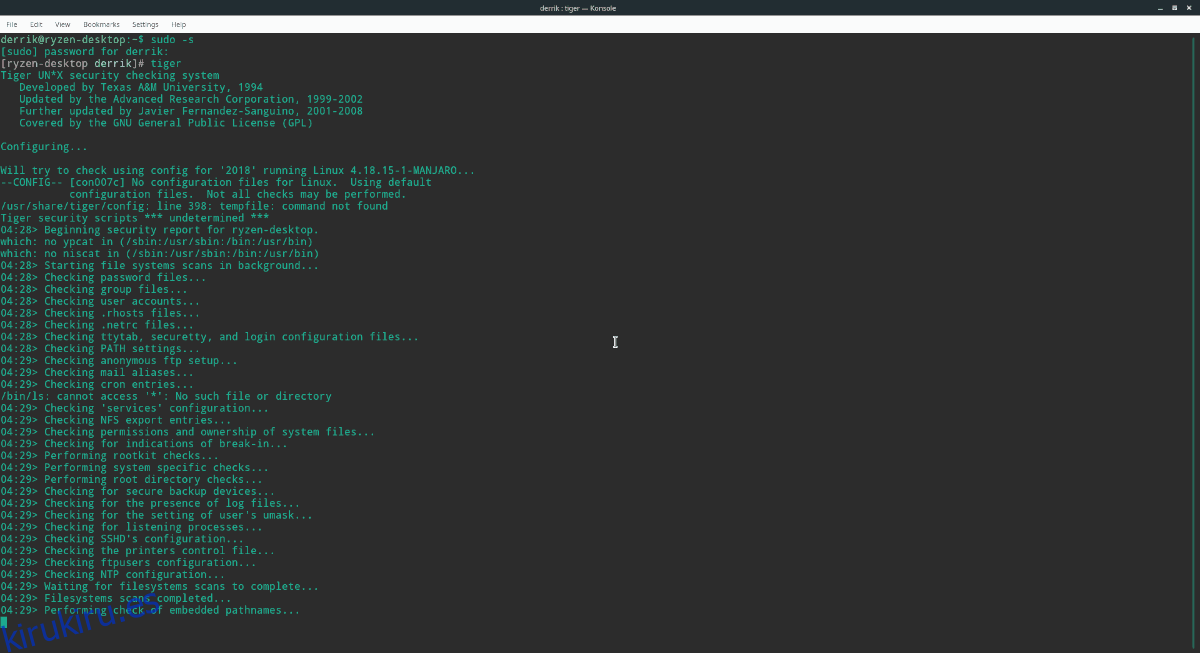

Tiger es una aplicación automática. No tiene opciones o conmutadores únicos que los usuarios puedan usar en la línea de comandos. El usuario no puede simplemente «ejecutar el rootkit» para buscar uno. En su lugar, el usuario debe utilizar Tiger y ejecutar un análisis completo.

Cada vez que se ejecuta el programa, realiza un análisis de diferentes tipos de amenazas de seguridad en el sistema. Podrás ver todo lo que está escaneando. Algunas de las cosas que escanea Tiger son:

Archivos de contraseña de Linux.

Archivos .rhost.

Archivos .netrc.

ttytab, securetty y archivos de configuración de inicio de sesión.

Archivos de grupo.

Configuración de la ruta de acceso.

Comprobaciones de rootkit.

Entradas de inicio cron.

Detección de «robo».

Archivos de configuración SSH.

Procesos de escucha.

Archivos de configuración de FTP.

Para ejecutar un escaneo de seguridad de Tiger en Linux, obtenga un shell de root usando el comando su o sudo -s.

su -

o

sudo -s

Usando privilegios de root, ejecute el comando tiger para iniciar la auditoría de seguridad.

tiger

Deje que el comando tiger se ejecute y realice el proceso de auditoría. Imprimirá lo que está escaneando y cómo está interactuando con su sistema Linux. Deje que el proceso de auditoría de Tiger siga su curso; imprimirá la ubicación del informe de seguridad en la terminal.

Ver registros de tigre

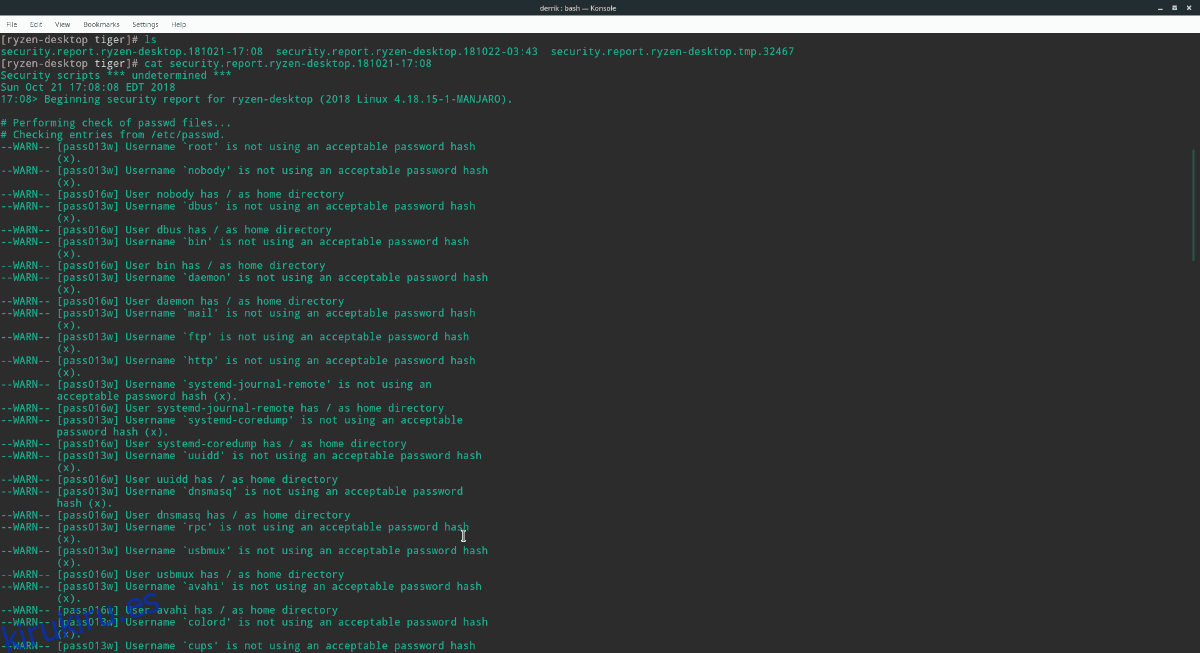

Para determinar si tiene un rootkit en su sistema Linux, debe ver el informe de seguridad.

Para ver cualquier informe de seguridad de Tiger, abra una terminal y use el comando CD para moverse a / var / log / tiger.

Nota: Linux no permitirá que los usuarios no root accedan a / var / log. Debes usar su.

su -

o

sudo -s

Luego, acceda a la carpeta de registro con:

cd /var/log/tiger

En el directorio de registros de Tiger, ejecute el comando ls. El uso de este comando imprime todos los archivos del directorio.

ls

Tome su mouse y resalte el archivo de informe de seguridad que ls revela en la terminal. Luego, véalo con el comando cat.

cat security.report.xxx.xxx-xx:xx

Revise el informe y determine si Tiger ha detectado un rootkit en su sistema.

Eliminando rootkits en Linux

Eliminar Rootkits de los sistemas Linux, incluso con las mejores herramientas, es difícil y no tiene éxito el 100% de las veces. Si bien es cierto que existen programas que pueden ayudar a eliminar este tipo de problemas; no siempre funcionan.

Le guste o no, si Tiger ha determinado un gusano peligroso en su PC con Linux, es mejor hacer una copia de seguridad de sus archivos críticos, crear un nuevo USB en vivo y reinstalar el sistema operativo por completo.