El principal argumento en contra de la computación en la nube que esgrimen sus detractores es la seguridad. BYOE garantiza la seguridad de todos sus servicios en la nube. Veamos cómo.

En la computación en la nube, el propietario de los datos no tiene control directo sobre ellos y se ve obligado a depender del proveedor de servicios en la nube para mantenerlos a salvo del acceso no autorizado. La solución más comúnmente aceptada para proteger la información que reside en las nubes es cifrarla.

El problema con el cifrado de datos es que no solo evita que los usuarios no autorizados accedan a los datos, sino que también agrega complicaciones al uso de los datos para usuarios legítimamente autorizados.

Supongamos que una empresa aloja sus datos en forma cifrada en la infraestructura de un proveedor de servicios en la nube (CSP). En ese caso, necesita alguna forma efectiva de descifrado que no dificulte a los usuarios el uso de los datos y las aplicaciones, ni afecte negativamente su experiencia de usuario.

Muchos proveedores de la nube ofrecen a sus clientes la opción de mantener sus datos cifrados, brindándoles herramientas para que el descifrado sea transparente y desapercibido para los usuarios autorizados.

Sin embargo, cualquier esquema de cifrado sólido requiere claves de cifrado. Y cuando el cifrado de datos lo lleva a cabo el mismo CSP que contiene los datos, ese CSP también conserva las claves de cifrado.

Entonces, como cliente de un CSP, no puede tener control total sobre sus datos, ya que no puede confiar en que su CSP mantendrá las claves de cifrado completamente seguras. Cualquier fuga de estas claves podría dejar sus datos completamente expuestos al acceso no autorizado.

Tabla de contenido

Por qué necesita BYOE

BYOE (trae tu propia encriptación) también puede denominarse BYOK (trae tus propias claves), aunque como estos son conceptos bastante nuevos, diferentes compañías pueden dar a cada acrónimo un significado diferente.

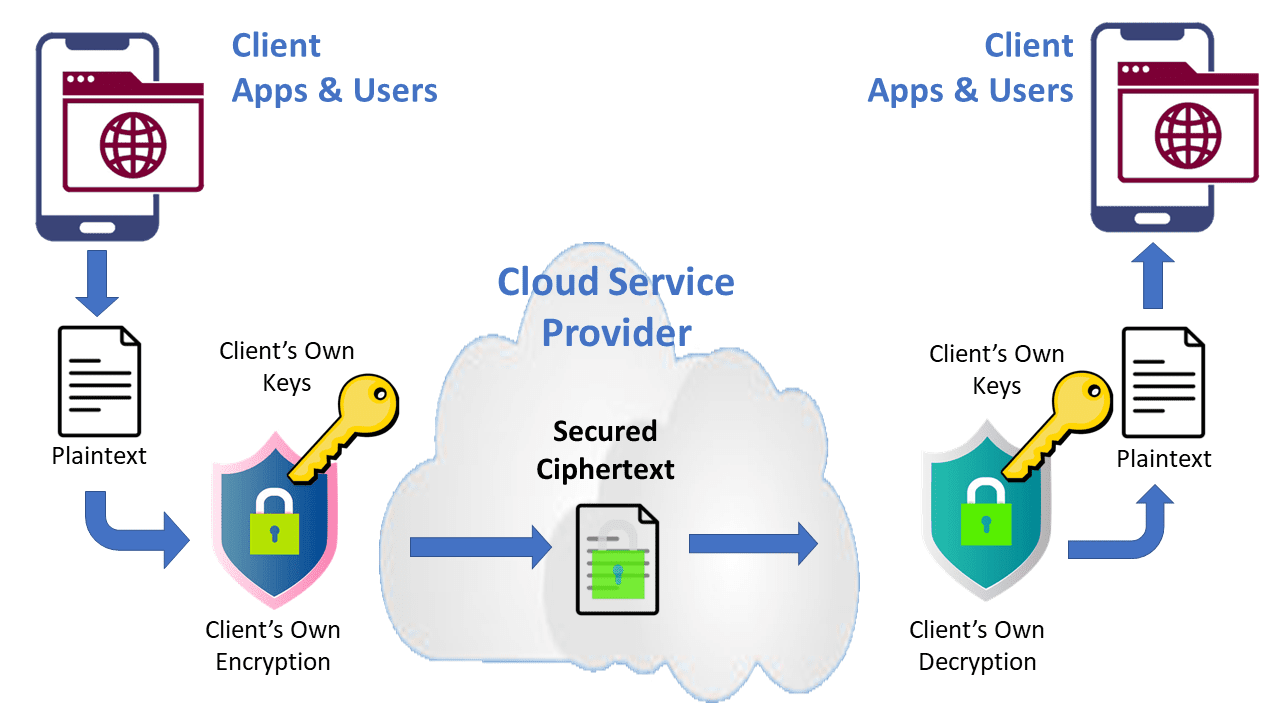

BYOE es un modelo de seguridad diseñado específicamente para la computación en la nube, que permite a los clientes de servicios en la nube usar sus propias herramientas de cifrado y administrar sus propias claves de cifrado.

En el modelo BYOE, los clientes de un CSP implementan una instancia virtualizada de su propio software de cifrado, junto con la aplicación que alojan en la nube.

La aplicación está configurada de tal manera que toda su información es procesada por un software de encriptación. Este software cifra los datos y los almacena en forma de texto cifrado en el repositorio de datos físicos del proveedor de servicios en la nube.

Una ventaja importante de BYOE es que permite a las empresas utilizar servicios en la nube para alojar sus datos y aplicaciones mientras cumplen con los criterios de privacidad de datos impuestos por los reguladores en ciertas industrias. Incluso en entornos de terceros de múltiples inquilinos.

Este enfoque permite a las empresas utilizar la tecnología de cifrado que mejor se adapte a sus necesidades, independientemente de la infraestructura de TI del proveedor de servicios en la nube.

Beneficios de BYOE

Los principales beneficios que puede obtener al usar BYOE son:

- Mayor seguridad de los datos alojados en infraestructuras de terceros.

- Control total del cifrado de datos, incluido el algoritmo y las claves.

- Vigilancia y control de accesos como valor añadido.

- Cifrado y descifrado transparente para no afectar la experiencia de uso de datos.

- Posibilidad de reforzar la seguridad con módulos de seguridad de hardware.

Comúnmente se cree que basta con que la información esté encriptada para estar a salvo de riesgos, pero no es así. El nivel de seguridad de los datos cifrados es tan alto como la seguridad de las claves utilizadas para descifrarlos. Si las claves están expuestas, los datos estarán expuestos, incluso si están encriptados.

BYOE es una forma de evitar que la seguridad de las claves de cifrado se deje al azar y la seguridad la implemente un tercero, es decir, su CSP.

BYOE es el bloqueo final en un esquema de protección de datos que de otro modo tendría una violación peligrosa. Con BYOE, incluso si las claves de cifrado de su CSP se ven comprometidas, sus datos no lo estarán.

Cómo funciona BYOE

El esquema de seguridad BYOE requiere que el CSP ofrezca a sus clientes la opción de utilizar sus propios algoritmos de cifrado y claves de cifrado.

Para usar este mecanismo sin afectar la experiencia del usuario, deberá implementar una instancia virtualizada de su software de cifrado junto con las aplicaciones que aloja en su CSP.

Las aplicaciones empresariales en el esquema BYOE deben configurarse para que todos los datos que manejan pasen por la aplicación de encriptación.

Esta aplicación funciona como un proxy entre el front-end y el back-end de sus aplicaciones comerciales para que en ningún momento se muevan o almacenen datos sin cifrar.

Debe asegurarse de que el back-end de sus aplicaciones comerciales almacene una versión de texto cifrado de sus datos en el repositorio de datos físicos de su CSP.

BYOE versus cifrado nativo

Las arquitecturas que implementan BYOE ofrecen una mayor confianza en la protección de sus datos que las soluciones de cifrado nativas proporcionadas por los CSP. Esto es posible gracias al uso de una arquitectura que protege las bases de datos estructuradas, así como los archivos no estructurados y los entornos de big data.

Mediante el uso de extensiones, las mejores soluciones de su clase de BYOE le permiten usar los datos incluso durante las operaciones de cifrado y cambio de clave. Por otro lado, usar la solución BYOE para monitorear y registrar el acceso a los datos es una forma de anticipar la detección e intercepción de amenazas.

También existen soluciones BYOE que ofrecen, como valor agregado, cifrado AES de alto rendimiento, mejorado con aceleración de hardware y políticas de control de acceso granular.

De esta forma, pueden establecer quién puede acceder a los datos, en qué momentos y a través de qué procesos, sin necesidad de recurrir a herramientas de monitorización específicas.

Gestión de claves

Además de usar su propio módulo de encriptación, necesitará un software de administración de claves de encriptación (EKM) para administrar sus claves de encriptación.

Este software permite a los administradores de TI y de seguridad administrar el acceso a las claves de cifrado, lo que facilita que las empresas almacenen sus propias claves y las mantengan fuera del alcance de terceros.

Existen diferentes tipos de claves de cifrado según el tipo de datos a cifrar. Para ser realmente efectivo, el software EKM que elija debe ser capaz de manejar cualquier tipo de clave.

La gestión de claves de cifrado flexible y eficiente es esencial cuando las empresas combinan sistemas en la nube con sistemas locales y virtuales.

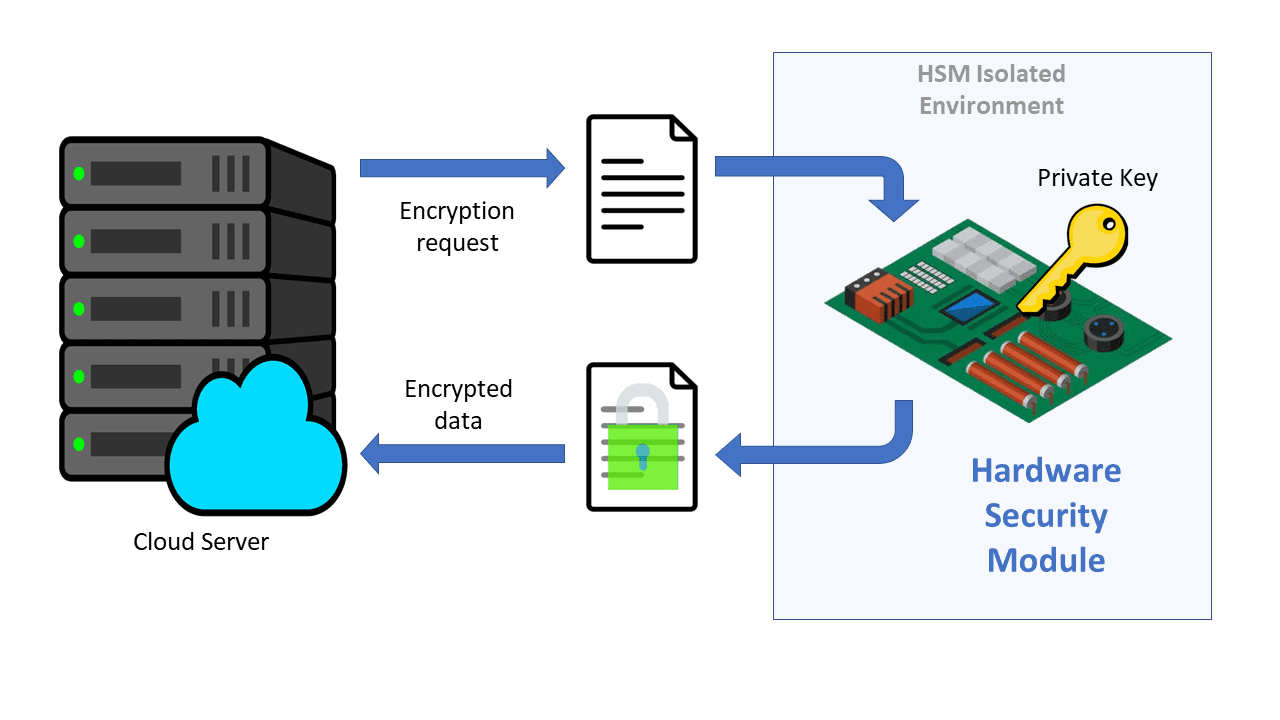

Fortalecimiento de BYOE con un HSM

Un módulo de seguridad de hardware, o HSM, es un dispositivo de seguridad física que se utiliza para realizar operaciones criptográficas de forma rápida y con la máxima seguridad. Estas operaciones criptográficas incluyen el cifrado, la gestión de claves, el descifrado y la autenticación.

Los HSM están diseñados para brindar la máxima confianza y solidez y son ideales para proteger datos clasificados. Se pueden implementar como tarjetas PCI Express, dispositivos independientes con interfaces de red Ethernet o simplemente dispositivos USB externos.

Disponen de sus propios sistemas operativos, especialmente diseñados para maximizar la seguridad, y su acceso a la red está protegido por un cortafuegos.

Cuando utiliza un HSM en combinación con BYOE, el HSM asume la función de un proxy entre sus aplicaciones comerciales y los sistemas de almacenamiento de su CSP, y se encarga de todo el procesamiento criptográfico necesario.

Al utilizar el HSM para tareas de cifrado, se asegura de que estas tareas no impongan retrasos molestos en el funcionamiento normal de sus aplicaciones. Además, con un HSM minimizas las posibilidades de que usuarios no autorizados interfieran con la gestión de tus claves o algoritmos de cifrado.

En busca de estándares

Al adoptar un esquema de seguridad BYOE, debe considerar lo que puede hacer su CSP. Como hemos visto a lo largo de este artículo, para que sus datos estén realmente seguros en la infraestructura de un CSP, el CSP debe asegurarse de que pueda instalar su propio software de cifrado o HSM junto con sus aplicaciones, que los datos se cifrarán en los repositorios del CSP, y que usted y nadie más tendrá acceso a las claves de cifrado.

También puede explorar algunas de las mejores soluciones de agentes de seguridad de acceso a la nube para ampliar los sistemas de seguridad locales de la organización.