¿Está buscando una solución de seguridad de red más completa? Comprendamos la diferencia entre VPN, SDP y ZTNA.

Las VPN (redes privadas virtuales) han estado ayudando a las empresas con acceso seguro para vincular sucursales, trabajadores remotos y terceros durante más de 25 años. Sin embargo, los requisitos de las redes y las comunicaciones están en constante evolución y las amenazas sofisticadas de ciberseguridad son cada vez más comunes.

Además, la investigación muestra que 55 por ciento de las empresas ahora tienen trabajadores que a menudo son remotos, 50 por ciento de los datos de la empresa se almacenan en la nube, y es probable que los peligros estén tanto dentro como fuera del perímetro. Como resultado, las VPN están comenzando a mostrar su edad porque no abordan adecuadamente las preocupaciones de seguridad en el nuevo panorama.

Es posible que su proveedor de VPN actual no pueda modernizar su tecnología para adaptarse a las amenazas de seguridad que enfrentamos hoy. Aquí es donde entran en juego los perímetros definidos por software (SDP) y el acceso a redes de confianza cero (ZTNA). Estos son enfoques similares a las VPN pero soluciones de seguridad de red más innovadoras, estrictas y completas.

Tabla de contenido

¿Qué son VPN, SDP y ZTNA?

¡Entendámoslos!

Redes privadas virtuales (VPN)

VPN se refiere a una conexión de red basada en túneles virtuales seguros entre puntos que protegen a los usuarios en redes públicas. Las VPN autentican a los usuarios desde fuera de la red antes de canalizarlos hacia adentro. Solo los usuarios que iniciaron sesión en la VPN pueden ver y acceder a los activos y obtener visibilidad de la actividad de la red.

Supongamos que está utilizando una VPN para navegar por Internet. En ese caso, su ISP (Proveedor de servicios de Internet) y otros terceros no podrán monitorear qué sitios web visita o los datos que transmite y recibe porque el servidor VPN se convierte en la fuente de sus datos. Cifra su tráfico de Internet y oculta su identidad en línea en tiempo real. Asimismo, los ciberdelincuentes no pueden secuestrar su tráfico de Internet para robar su información personal.

Sin embargo, las VPN tienen varios inconvenientes. Por ejemplo, la computación en la nube y el software como servicio (SaaS) no se usaban cuando se inventó la VPN heredada. Cuando se desarrollaron las VPN, la mayoría de las empresas almacenaban sus datos en redes corporativas internas. Y el empleo remoto era poco común en esta época.

Desventajas de VPN

Aquí hay algunas desventajas de las VPN que las hacen inseguras e inconvenientes para las organizaciones de hoy:

Puertos abiertos: los concentradores VPN (el equipo de red que proporciona las conexiones VPN) se basan en puertos abiertos para establecer conexiones VPN. El problema es que los ciberdelincuentes a menudo apuntan a puertos abiertos y los usan para obtener acceso a las redes.

Acceso a nivel de red: una vez que una VPN autentica a los usuarios y les permite ingresar a la red, tienen acceso sin restricciones, lo que expone la red a amenazas. Esta falla de diseño deja los datos, las aplicaciones y la propiedad intelectual de una empresa vulnerables a los ataques.

Autorización inadecuada: a diferencia de SDP y ZTNA, las VPN no requieren identificación tanto para los usuarios como para los dispositivos que intentan acceder a una red. Y dado que los usuarios siempre tienen malas prácticas de contraseña y sin mencionar los millones de credenciales de usuario robadas disponibles para la venta en la web oscura, los piratas informáticos pueden capturar y eludir los códigos de autenticación de dos factores en sus cuentas en línea.

Vulnerabilidades en el software: se ha descubierto que muchos sistemas VPN populares contienen problemas de software que los estafadores han podido explotar con el tiempo. Los ciberdelincuentes buscan software VPN sin parches porque deja a las empresas vulnerables a los ataques. Esto es cierto para los usuarios de VPN que no han actualizado su software, incluso cuando los proveedores ofrecen parches de inmediato.

Rendimiento ineficaz: los concentradores de VPN pueden provocar cuellos de botella, lo que da como resultado un rendimiento lento, latencia excesiva y, en general, una mala experiencia para el usuario.

Inconveniente: configurar VPN es un procedimiento costoso y lento que requiere mucho esfuerzo por parte del equipo de seguridad y los usuarios. Además, las VPN no son una solución de seguridad de red segura debido a las vulnerabilidades tecnológicas típicas que aumentan la superficie de ataque.

Perímetro definido por software (SDP)

SDP, también conocido como «Black Cloud», es un enfoque de seguridad informática que oculta la infraestructura conectada a Internet, como servidores, enrutadores y otros activos de la empresa, para que no sean vistos por terceros y atacantes, ya sea en las instalaciones o en la nube. .

SDP controla el acceso a los recursos de red de las organizaciones en función de un enfoque de autenticación de identidad. Los SDP autentican las identidades del dispositivo y del usuario evaluando primero el estado del dispositivo y verificando la identidad del usuario. Un usuario autenticado recibe su conexión de red cifrada, a la que ningún otro usuario o servidor puede acceder. Esta red también incluye solo aquellos servicios a los que se le ha otorgado acceso al usuario.

Esto significa que solo los usuarios autorizados pueden ver y acceder a los activos de la empresa desde el exterior, pero nadie más puede hacerlo. Esto distingue a SDP de las VPN, que imponen restricciones a los privilegios de los usuarios al tiempo que permiten el acceso a la red sin restricciones.

Acceso a la red de confianza cero (ZTNA)

La solución de seguridad de ZTNA permite el acceso remoto seguro a aplicaciones y servicios en función de las normas de control de acceso.

En otras palabras, ZTNA no confía en ningún usuario o dispositivo y restringe el acceso a los recursos de la red incluso si el usuario ha accedido a esos mismos recursos anteriormente.

ZTNA garantiza que cada persona y dispositivo administrado que intente acceder a los recursos en una red de confianza cero se someta a un estricto proceso de autenticación y verificación de identidad, ya sea que se encuentren dentro o fuera del perímetro de la red.

Una vez que ZTNA ha establecido el acceso y validado al usuario, el sistema otorga al usuario acceso a la aplicación a través de un canal seguro y encriptado. Esto agrega una capa adicional de seguridad a las aplicaciones y servicios corporativos al ocultar las direcciones IP que, de lo contrario, estarían expuestas al público.

Uno de los líderes en la solución ZTNA es Perímetro 81.

SDP frente a VPN

Los SDP son más seguros porque, a diferencia de las VPN, que permiten que todos los usuarios conectados accedan a toda la red, los SDP permiten a los usuarios tener su conexión de red privada. Los usuarios solo pueden acceder a los activos de la empresa que se les han asignado.

Los SDP también pueden ser más manejables que las VPN, especialmente si los usuarios internos requieren varios niveles de acceso. El uso de VPN para administrar varios niveles de acceso a la red requiere la implementación de numerosos clientes VPN. Con SPD, no hay un solo cliente al que se conecten todos los que usan los mismos recursos; en cambio, cada usuario tiene su conexión de red. Es casi como si todos tuvieran su propia red privada virtual (VPN) personal.

Además, los SDP validan tanto los dispositivos como los usuarios antes de acceder a la red, lo que dificulta significativamente que un atacante obtenga acceso al sistema utilizando solo credenciales robadas.

Los SDP y las VPN se distinguen por algunas otras características esenciales:

- Los SDP no están limitados por la geografía o la infraestructura. Esto significa que SPD se puede usar para proteger tanto la infraestructura local como la infraestructura en la nube porque están basadas en software en lugar de hardware.

- Las instalaciones de nubes múltiples e híbridas también se integran fácilmente con los SDP.

- Los SDP pueden conectar a los usuarios desde cualquier lugar; no tienen que estar dentro de los límites de la red física de una empresa. Esto significa que los SDP son más útiles para administrar equipos remotos.

VPN frente a ZTNA

A diferencia de las VPN, que confían en todos los usuarios y dispositivos dentro de la red y brindan acceso completo a la LAN (Red de área local), un diseño Zero Trust funciona según el principio de que ningún usuario, computadora o red, dentro o fuera del perímetro, puede ser de confianza: por defecto.

La seguridad Zero Trust garantiza que todos los que intentan adquirir acceso a los recursos de la red sean verificados y que el usuario tenga acceso solo a aquellos servicios que se le han autorizado explícitamente. ZTNA examina la postura del dispositivo, el estado de autenticación y la ubicación del usuario para garantizar la confianza previa a la autenticación.

Esto resuelve un problema típico de VPN en el que los usuarios remotos BYOD (traiga su propio dispositivo) tienen el mismo grado de acceso que los usuarios en una oficina corporativa, aunque a menudo tienen menos restricciones de seguridad.

Otra diferencia es que, aunque la seguridad de una red VPN clásica puede impedir el acceso desde fuera de la red, están diseñadas para confiar en los usuarios dentro de la red de forma predeterminada. Conceden a los usuarios acceso a todos los activos de la red. El problema con esta estrategia es que una vez que un atacante obtiene acceso a la red, tiene control total sobre todo lo que hay dentro.

Una red de confianza cero también permite que los equipos de seguridad establezcan políticas de control de acceso específicas de la ubicación o del dispositivo para evitar que los dispositivos sin parches o vulnerables se conecten a los servicios de red de la empresa.

Para resumir, ZTNA tiene muchas ventajas sobre VPN:

- Más seguro: ZTNA crea una capa de invisibilidad alrededor de los usuarios y las aplicaciones.

- Solo los recursos de la empresa asignados basados en la nube y en el servidor interno están disponibles tanto para los trabajadores remotos como para los usuarios en el sitio.

- Más sencillo de manejar: ZTNA está construido desde abajo hacia arriba para el panorama de seguridad de la red actual, con un excelente rendimiento y una fácil integración en mente.

- Mejor rendimiento: las soluciones ZTNA basadas en la nube garantizan una autenticación adecuada tanto del usuario como del dispositivo, lo que elimina los problemas de seguridad que crean las VPN.

- La escalabilidad es más fácil: ZTNA es una plataforma basada en la nube que es fácil de escalar y no requiere ningún equipo.

SDP contra ZTNA

SDP (perímetros definidos por software) y ZTNA (acceso a redes de confianza cero) emplean el concepto de una nube oscura para evitar que los usuarios y dispositivos no autorizados vean aplicaciones y servicios a los que no tienen acceso.

ZTNA y SDP solo permiten a los usuarios acceder a los recursos específicos que necesitan, lo que reduce significativamente el riesgo de movimiento lateral que de otro modo sería posible con las VPN, especialmente si un punto final comprometido o las credenciales permitieran escanear y pasar a otros servicios.

Los SDP emplean una arquitectura de confianza cero de forma predeterminada, lo que significa que el acceso se retiene a menos que un usuario pueda autenticar satisfactoriamente su identidad.

Integrando tu VPN actual con SDP y ZTNA

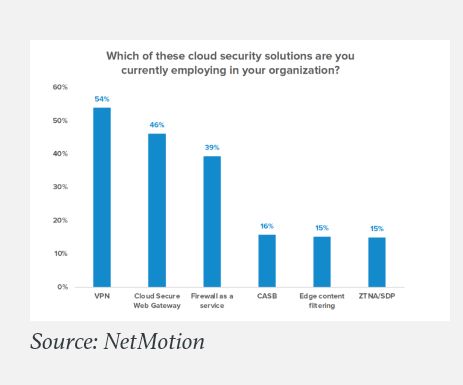

Las VPN siguen siendo la tecnología de seguridad de acceso a la nube más popular, según un reciente Encuesta NetMotion de 750 ejecutivos de TI. Más del 54 % de las empresas utilizaron VPN para proporcionar acceso remoto seguro en 2020, en comparación con el 15 % que utilizó soluciones ZTNA y SDP.

Otra encuesta realizada por la compañía muestra que el 45 por ciento de las empresas planea usar VPN durante al menos otros tres años.

Pero para crear una conexión de red más completa y segura entre usuarios y dispositivos, puede incorporar SDP y ZTNA con su VPN actual. Con estas herramientas de solución de seguridad, puede ser muy fácil para el equipo de seguridad personalizar y automatizar el acceso en función de las funciones y necesidades de un empleado dentro de la organización.

Y el acceso a aplicaciones y datos confidenciales se puede mantener seguro mientras permanece transparente y discreto, independientemente de si los empleados están en las instalaciones o en la nube.

Palabras finales 👨🏫

A medida que los equipos de red, TI y seguridad colaboran para minimizar el servicio de ataque y prevenir amenazas en sus organizaciones, muchos pueden descubrir que invertir en una solución SDP o ZTNA e incorporarla con su VPN actual es la solución más lógica.

También descubrirán que estos cambios de seguridad no tienen que ser rápidos, disruptivos o costosos. Pero pueden y deben ser bastante efectivos.