A medida que los datos fluyen incesantemente a través de las redes y sistemas empresariales, también lo hace el riesgo de amenazas cibernéticas. Si bien existen muchas formas de ataques cibernéticos, DoS y DDoS son dos tipos de ataques que funcionan de manera diferente en términos de escala, ejecución e impacto, pero comparten objetivos similares.

Aclararemos las diferencias entre estos dos tipos de ataques cibernéticos para ayudarlo a proteger sus sistemas.

Tabla de contenido

¿Qué es un ataque DoS?

Un ataque DoS de denegación de servicio es un ataque que se lleva a cabo en un servicio con el objetivo de causar una interrupción en el funcionamiento normal o denegar el acceso a ese servicio a otros usuarios. Esto podría deberse al envío de más solicitudes a un servicio de las que puede manejar, lo que lo ralentiza o lo interrumpe.

La esencia de DoS es inundar un sistema de destino con más tráfico del que puede manejar, con el único objetivo de hacerlo inaccesible para los usuarios previstos. Un ataque DoS generalmente se lleva a cabo en una sola máquina.

¿Qué es un ataque DDoS?

Un DDoS de denegación de servicio distribuido también es similar a un ataque DoS. Sin embargo, la diferencia es que DDoS utiliza una colección de múltiples dispositivos en línea conectados, también conocidos como botnets, para inundar un sistema de destino con un tráfico de Internet excesivo para interrumpir su funcionamiento normal.

DDoS funciona como un embotellamiento de tráfico inesperado que obstruye la carretera, impidiendo que otros vehículos lleguen a su destino a tiempo. Un sistema empresarial evita que el tráfico legítimo llegue a su destino bloqueando el sistema o sobrecargándolo.

Principales tipos de ataques DDoS

Varias formas de ataques DoS/DDoS aparecen junto con el avance de la tecnología, pero en esta sección, veremos las principales formas de ataques que existen. En general, estos ataques se presentan en la forma de atacar el volumen, el protocolo o la capa de aplicación de una red.

#1. Ataques basados en volumen

Cada red/servicio tiene una cantidad de tráfico que puede manejar en un período determinado. Los ataques basados en volumen tienen como objetivo sobrecargar una red con una cantidad falsa de tráfico, lo que hace que la red no pueda procesar más tráfico o se vuelva lenta para otros usuarios. Ejemplos de este tipo de ataque son ICMP y UDP.

#2. Ataques basados en protocolos

Los ataques basados en protocolos tienen como objetivo dominar los recursos del servidor mediante el envío de grandes paquetes a las redes de destino y las herramientas de administración de infraestructura, como los firewalls. Estos ataques apuntan a la debilidad en las capas 3 y 4 del modelo OSI. SYN flood es un tipo de ataque basado en protocolo.

#3. Ataques a la capa de aplicación

La capa de aplicación del modelo OSI genera la respuesta a la solicitud HTTP de un cliente. Un atacante apunta a la capa 7 del modelo OSI responsable de entregar estas páginas a un usuario mediante el envío de múltiples solicitudes para una sola página, lo que hace que el servidor se ocupe con la misma solicitud y se vuelva imposible entregar las páginas.

Estos ataques son difíciles de detectar porque una solicitud legítima no se puede diferenciar fácilmente de la solicitud de un atacante. El tipo de este ataque incluye el ataque slowloris y una inundación HTTP.

Diferentes tipos de ataques DDoS

#1. Ataques UDP

El protocolo de datagramas de usuario (UDP) es un tipo de comunicación sin conexión con un mecanismo de protocolo mínimo que se utiliza principalmente en aplicaciones en tiempo real donde no se puede tolerar un retraso en la recepción de datos, por ejemplo, videoconferencias o juegos. Estos ataques ocurren cuando un atacante envía una gran cantidad de paquetes UDP a un objetivo, lo que hace que el servidor no pueda responder a solicitudes legítimas.

#2. Ataques de inundación ICMP

Los ataques de inundación del Protocolo de mensajes de control de Internet (ICMP) son un tipo de ataque DoS que envía una cantidad excesiva de paquetes de solicitud de eco ICMP a una red, lo que provoca la congestión de la red y el desperdicio del ancho de banda de la red, lo que provoca un retraso en el tiempo de respuesta para otros usuarios. También podría conducir a una falla completa de la red/servicio atacado.

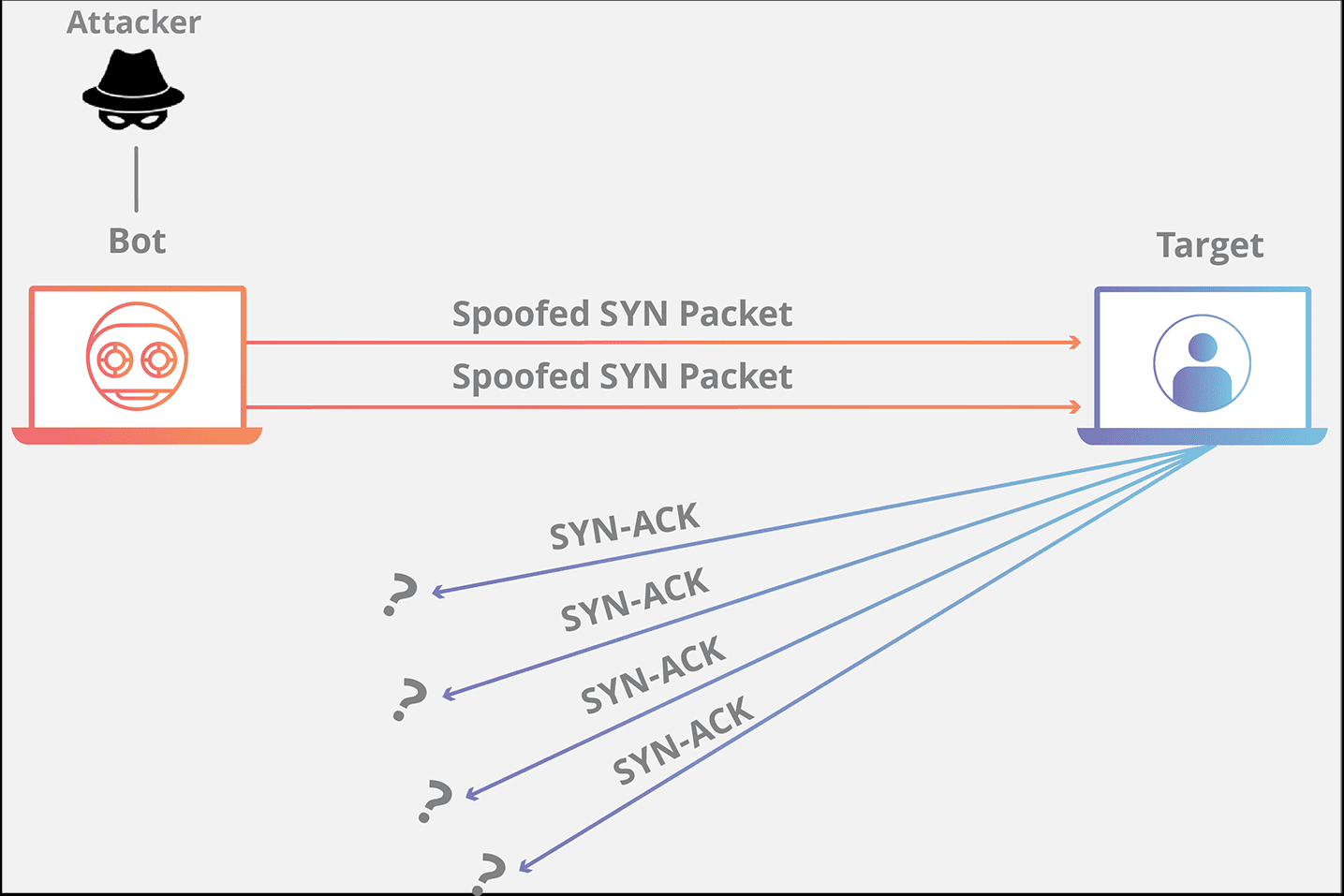

#3. Ataques de inundación SYN

Fuente de imagen: Llamarada de la nube

Fuente de imagen: Llamarada de la nube

Este tipo de ataque puede ser explicado por un mesero en un restaurante. Cuando un cliente hace un pedido, el mesero entrega el pedido a la cocina, y luego la cocina cumple con el pedido del cliente, y se sirve al cliente en un escenario ideal.

En un ataque de inundación SYN, un solo cliente sigue haciendo pedido tras pedido solo después de recibir cualquiera de sus pedidos anteriores hasta que la cocina está demasiado congestionada con tantos pedidos y no puede cumplir con los pedidos de nadie más. Los ataques de inundación SYN explotan las debilidades en la conexión TCP.

El atacante envía múltiples solicitudes SYN pero no responde a ninguna de las respuestas SYN-ACK, lo que hace que el host espere continuamente una respuesta de la solicitud, lo que inmoviliza los recursos hasta que no se puede realizar ninguna solicitud de pedido al host.

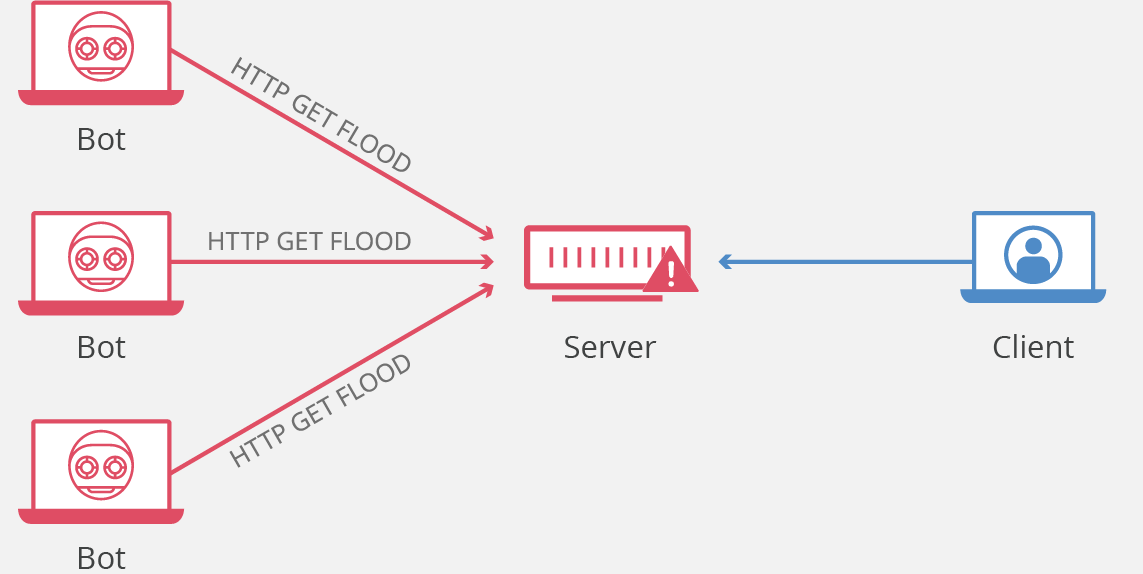

#4. Ataques de inundación HTTP

Fuente de imagen: Llamarada de la nube

Fuente de imagen: Llamarada de la nube

Uno de los métodos más comunes y simples de este ataque es el ataque de inundación HTTP, que se lleva a cabo mediante el envío de múltiples solicitudes HTTP a un servidor desde una dirección IP diferente. El objetivo de estos ataques es consumir la energía del servidor, el ancho de banda de la red y la memoria con solicitudes que parecen legítimas, lo que lo hace inaccesible para el tráfico real de los usuarios.

#5. Ataque de Slowloris

Un ataque slowloris se lleva a cabo estableciendo múltiples solicitudes parciales a un objetivo, manteniendo el servidor abierto a la conexión, esperando la solicitud completa que nunca se envía, desbordando la conexión máxima permitida y provocando una denegación de servicio para otros usuarios. .

Otros ataques incluyen ping of death POD, amplificación, ataque de lágrima, ataque de fragmentación de IP y ataque de inundación, entre otros. El objetivo de este ataque es sobrecargar el servicio/servidor, impidiendo que pueda procesar solicitudes legítimas de usuarios legítimos.

¿Por qué ocurren los ataques DoS?

A diferencia de otros ataques que se centran en obtener datos del servidor, el atacante DoS tiene como objetivo obstaculizar el servidor utilizando sus recursos, haciendo que no responda a las solicitudes legítimas de los usuarios.

Con más avances tecnológicos, más empresas atienden a los clientes que utilizan la nube a través de la web. Para que las empresas mantengan una ventaja en el mercado actual, es casi indispensable que tengan presencia en la web. Por otro lado, los competidores podrían aprovechar los ataques DDoS para desacreditar a su competencia cerrando sus servicios, haciéndolos parecer poco confiables.

Los atacantes también podrían utilizar los ataques DoS como ransomware. Inundar un servidor comercial con solicitudes irrelevantes y pedirle a la empresa que pague un rescate antes de cancelar sus ataques y hacer que el servidor sea accesible para usuarios legítimos.

Algunos grupos también han apuntado a plataformas que no están de acuerdo con sus ideologías por razones políticas o sociales. En general, los ataques DoS no tienen permiso para manipular los datos del servidor; más bien, solo pueden apagar el servidor para que otros usuarios no lo utilicen.

Mitigación de ataques DoS/DDoS

Sabiendo que existe la posibilidad de ser atacado, las empresas deben asegurarse de tomar medidas para asegurarse de que sus sistemas/servidores no sean fácilmente vulnerables a este ataque sin oponer resistencia. Estas son algunas medidas que las empresas pueden tomar para garantizar su seguridad.

Monitorea tu tráfico

Comprender el tráfico de su red puede desempeñar un papel muy importante en la mitigación de los ataques DoS. Cada servidor tiene un patrón de tráfico que recibe. Un pico repentino en el lado alto, lejos de los patrones regulares de tráfico, indica la presencia de una irregularidad, que también podría ser un ataque DoS. Comprender su tráfico podría ayudarlo a actuar rápido en casos como este.

Limitación de velocidad

Al limitar la cantidad de solicitudes que se pueden enviar a un servidor/red dentro de un tiempo determinado, se pueden mitigar los ataques DoS. Los atacantes generalmente enviarán múltiples solicitudes simultáneamente para saturar el servidor. Con un límite de tasa establecido, cuando se recibe la cantidad permitida de solicitudes dentro de un período de tiempo determinado, el servidor retrasará automáticamente el exceso de solicitudes, lo que dificultará que el atacante DoS desborde el servidor.

servidor distribuido

Tener un servidor distribuido en una región diferente es una mejor práctica global. También ayuda a mitigar los ataques DoS. Si un atacante lanza un ataque exitoso en un servidor, los otros servidores de la empresa no se verán afectados y aún pueden atender solicitudes legítimas. El uso de una red de entrega de contenido para almacenar en caché los servidores en diferentes ubicaciones cerca de los usuarios también sirve como una capa de prevención contra los ataques DoS.

Preparar un plan de ataque DoS/DDoS

Estar preparado para cualquier forma de ataque es clave para reducir la cantidad de daño que puede causar el ataque. Cada equipo de seguridad debe tener un plan procesable paso a paso sobre qué hacer cuando ocurre un incidente para evitar buscar soluciones dentro de un ataque. El plan debe incluir qué hacer, a quién acudir, cómo mantener solicitudes legítimas, etc.

Monitoreo de su sistema

El monitoreo continuo del servidor en busca de cualquier anomalía es muy importante para la seguridad general. El monitoreo en tiempo real ayuda a detectar fácilmente los ataques a tiempo y abordarlos antes de que se intensifiquen. También ayuda al equipo a saber de qué procede el tráfico regular y anormal. El monitoreo también ayuda a bloquear fácilmente las direcciones IP que envían solicitudes maliciosas.

Otro medio de mitigar los ataques DoS/DDoS es aprovechar las herramientas de firewall de aplicaciones web y los sistemas de monitoreo que se han creado para detectar y prevenir rápidamente la ocurrencia de un ataque exitoso. Estas herramientas están automatizadas para cumplir esta función y pueden proporcionar seguridad integral en tiempo real.

Sucuri

Sucuri es un firewall de aplicaciones web (WAF) y un sistema de prevención de intrusiones (IPS) para sitios web. Sucuri bloquea cualquier forma de ataque DoS dirigido a las capas 3, 4 y 7 del modelo OSI. Algunas de sus características clave incluyen servicio de proxy, protección DDoS y escaneo rápido.

Llamarada de la nube

Llamarada de la nube es una de las herramientas de mitigación de DDoS mejor valoradas. Cloudflare también ofrece redes de entrega de contenido CDN, así como tres capas de protección, protección DDoS de sitios web (L7), protección DDoS de aplicaciones (L4) y protección DDoS de red (L3).

imperva

imperva WAF es un servidor proxy que filtra todos los envíos de tráfico entrantes y garantiza que estén seguros antes de pasarlos al servidor web. El servicio de proxy, los parches de seguridad y la continuidad de la disponibilidad del sitio son algunas de las características clave de Imperva WAF.

WAF de pila

WAF de pila es fácil de configurar y ayuda con la identificación precisa de amenazas. Stack WAF brinda protección de aplicaciones, incluidos sitios web, API y productos SaaS, protección de contenido y protección contra ataques DDoS en la capa de aplicación.

Escudo AWS

Escudo AWS monitorea el tráfico en tiempo real al observar los datos de flujo para detectar tráfico sospechoso. También utiliza el filtrado de paquetes y la priorización del tráfico para ayudar a controlar el tráfico a través del servidor. Vale la pena señalar que el escudo de AWS solo está disponible dentro del entorno de AWS.

Hemos revisado algunas prácticas que podrían ayudar a mitigar un ataque DoD/DDoS exitoso en un servidor. Es importante tener en cuenta que no se deben descartar signos de amenazas/anomalías sin manejarlos adecuadamente.

Ataques DoS frente a DDoS

DoS y DDoS en el nivel superficial son muy similares. En esta sección, cubriremos algunas de las diferencias notables que los distinguen entre sí.

ParameterDoSDDoSTrafficDoS proviene de un solo origen. Por lo tanto, la cantidad de tráfico que puede generar es relativamente baja en comparación con el ataque DDoSDDoS que emplea múltiples bots/sistemas, lo que significa que puede causar una gran cantidad de tráfico de diferentes orígenes simultáneamente y desbordar un servidor rápidamenteFuente Sistema único/botMúltiples sistemas/bot al mismo tiempo Los ataques timeMitigationDoS son más fáciles de detectar y terminar ya que provienen de un solo origen. Los ataques DDoS tienen múltiples orígenes, lo que dificulta identificar la fuente de todos los objetivos y terminar el ataqueComplejidadMás fácil de ejecutarRequiere grandes recursos y un poco de conocimiento técnicoVelocidadLenta en comparación con Los ataques DDoSDDoS son muy rápidosImpactoImpacto limitadoImpacto extremo en el sistema/servidor

Línea de fondo

Las organizaciones deben asegurarse de que la seguridad de su sistema se priorice en todos los casos; una violación/interrupción en los servicios podría conducir a una posible pérdida de confianza por parte de los usuarios. Los ataques DoS y DDoS son todos ilegales y dañinos para el sistema de destino. Por lo tanto, todas las medidas para garantizar que estos ataques puedan detectarse y gestionarse deben tomarse en serio.

También puede explorar la mejor protección DDoS basada en la nube para sitios web de pequeñas y grandes empresas.