Tabla de contenido

enlaces rápidos

Conclusiones clave

- Las claves de cifrado de BitLocker se pueden robar con una Raspberry Pi Pico, pero el exploit sólo funciona con TPM externos que utilizan el bus LPC.

- La mayoría del hardware moderno integra el TPM, lo que dificulta la extracción de claves de BitLocker. Es probable que las CPU AMD e Intel sean seguras.

- A pesar del exploit, el cifrado AES-128 o AES-256 de BitLocker sigue siendo seguro, por lo que no es necesario abandonarlo.

BitLocker de Microsoft es una de las herramientas de cifrado de disco completo más populares y está integrada en Windows 10 y 11 Pro, lo que proporciona una opción de cifrado sencilla para millones de usuarios de Windows en todo el mundo. Pero la reputación de BitLocker como herramienta de cifrado líder podría verse amenazada después de que un YouTuber robó con éxito claves de cifrado y descifró datos privados en sólo 43 segundos, utilizando una Raspberry Pi Pico que cuesta 6 dólares.

¿Cómo se rompió el cifrado de BitLocker?

El cifrado de BitLocker fue roto por YouTuber Stacksmashing, quien publicó un video que detalla cómo interceptó datos de BitLocker, extrajo claves de descifrado y aprovechó con éxito el proceso de cifrado de BitLocker.

El exploit de Stacksmashing involucra el Módulo de plataforma confiable (TPM) externo, el mismo chip TPM que detiene las actualizaciones de Windows 11, que se encuentra en algunas computadoras portátiles y de escritorio. Si bien muchas placas base integran el chip TPM y las CPU modernas integran el TPM en su diseño, otras máquinas todavía usan un TPM externo.

Ahora, aquí está el problema y el exploit descubierto por Stacksmashing. Los TPM externos se comunican con la CPU mediante lo que se conoce como bus LPC (Low Pin Count), que es una forma para que los dispositivos de bajo ancho de banda mantengan la comunicación con otro hardware sin crear una sobrecarga de rendimiento.

Sin embargo, Stacksmashing descubrió que si bien los datos en el TPM son seguros, durante el proceso de arranque, los canales de comunicación (el bus LPC) entre el TPM y la CPU no están completamente cifrados. Con las herramientas adecuadas, un atacante puede interceptar datos enviados entre el TPM y la CPU que contengan claves de cifrado inseguras.

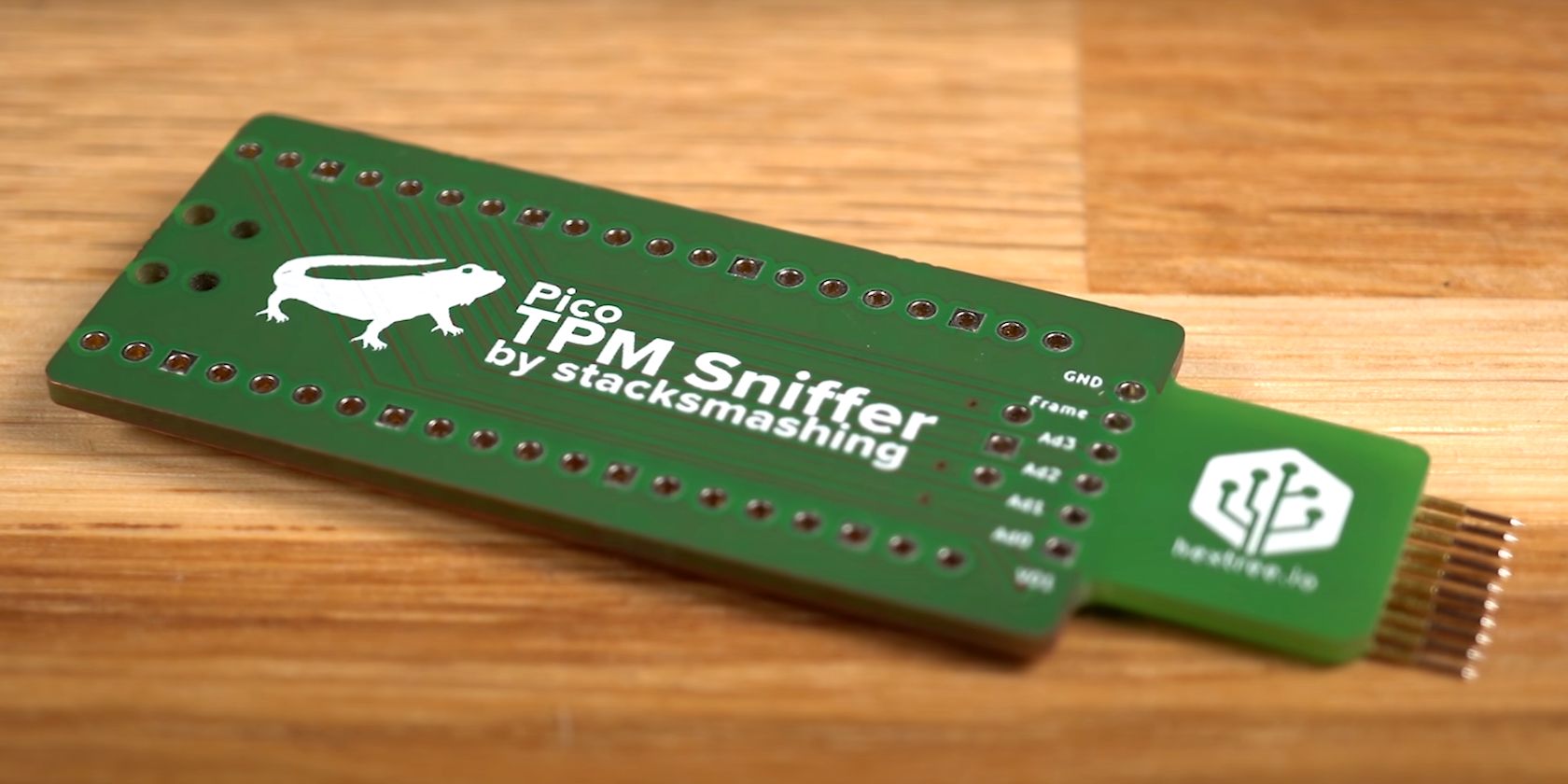

Herramientas como la Raspberry Pi Pico, la diminuta computadora de placa única de $ 6 que tiene muchos usos. En este caso, Stacksmashing conectó una Raspberry Pi Pico a conectores no utilizados en una computadora portátil de prueba y logró leer los datos binarios mientras la máquina arrancaba. Los datos resultantes contenían la clave maestra de volumen almacenada en el TPM, que luego podía usar para descifrar otros datos.

¿Es hora de deshacerse de BitLocker?

Curiosamente, Microsoft ya estaba al tanto del potencial de este ataque. Sin embargo, esta es la primera vez que surge un ataque práctico en general, lo que ilustra cuán rápido se pueden robar las claves de cifrado de BitLocker.

Plantea la pregunta vital de si debería considerar cambiar a una alternativa de BitLocker, como VeraCrypt, gratuito y de código abierto. La buena noticia es que no es necesario abandonar el barco por varias razones.

Primero, el exploit solo funciona con TPM externos que solicitan datos del módulo mediante el bus LPC. La mayoría del hardware moderno integra el TPM. Si bien en teoría se podría explotar un TPM basado en una placa base, requeriría más tiempo, esfuerzo y un período extenso con el dispositivo de destino. Extraer datos de la clave maestra de volumen de BitLocker de un TPM se vuelve aún más difícil si el módulo está integrado en la CPU.

Las CPU de AMD han integrado TPM 2.0 desde 2016 (con el lanzamiento de AM4, conocido como fTPM), mientras que las CPU de Intel integraron TPM 2.0 con el lanzamiento de sus CPU Coffee Lake de octava generación en 2017 (conocido como PTT). Basta decir que si está utilizando una máquina con un fabricante de CPU AMD o Intel después de esas fechas, lo más probable es que esté a salvo.

También vale la pena señalar que, a pesar de este exploit, BitLocker sigue siendo seguro y el cifrado real que lo sustenta, AES-128 o AES-256, sigue siendo seguro.