[*]

[*]La enumeración es una de las fases esenciales en las pruebas de penetración (pentesting) de una red. Veamos cómo realizar esto usando GoScan.

[*]Muchos escáneres de red como Nmap, zmap requieren esfuerzo y mucho tiempo para escanear según el tamaño de la red, y aunque hay una curva de aprendizaje, son convenientes.

[*]Sin embargo, GoScan, un escáner de red interactivo, automatiza las tareas y enumera rápidamente las redes y los servicios.

Tabla de contenido

¿Qué es GoScan?

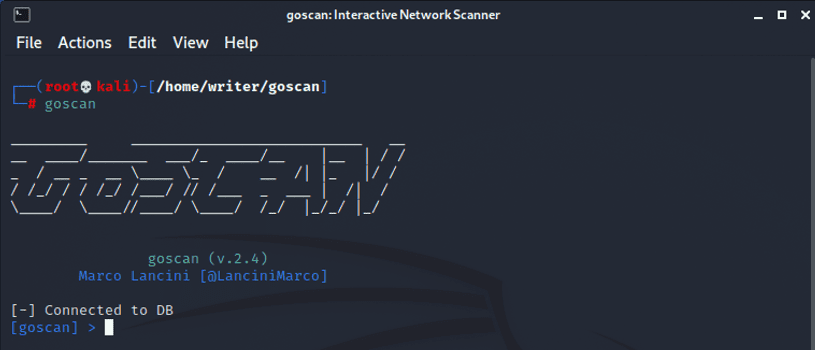

[*]GoScan es un escáner de red con una interfaz interactiva que automatiza algunas funciones de enumeración de Nmap. Tiene autocompletado de pestañas inteligente y una base de datos SQLite en el back-end para mantener las conexiones y los datos estables incluso en circunstancias poco confiables.

[*]

[*]No es lo mismo que diferentes escáneres comunitarios. Es mucho más grande que un marco construido sobre la base de otros equipos para la abstracción y automatización de varias tareas. GoScan utiliza principalmente las capacidades de enumeración de servicios y escaneo de puertos de Nmap, empleando otros escáneres de puertos, como el escáner Nikto.

[*]GoScan puede realizar todos los pasos principales del escaneo en red:

- Host Discovery (ARP + barrido de ping)

- enumeración DNS

- Enumeración de servicios

- Escaneo de puertos

- enumeración de dominio

Instalación de herramientas

Construir desde la fuente

[*]Clonar el repositorio:

$ git clone https://github.com/marco-lancini/goscan.git

[*]Navegue hasta el directorio de GoScan y cree:

$ cd goscan/goscan $ make setup $ make build

[*]Ejecute el siguiente comando para crear un binario multiplataforma:

$ make cross

Instalar a través de Docker

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

Instalación binaria

[*]Este es el método de instalación recomendado. Obtener binario:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

Trabajando con GoScan

Barrido de ping

[*]GoScan es fácil de usar porque tiene sugerencias de comandos automáticas y finalización de pestañas. Comience a ingresar un comando y aparecerá una sugerencia con una descripción.

[*]

[*]Comenzaremos cargando un objetivo. Podemos cargar varias direcciones IP o, en nuestro caso, la dirección IP única de nuestra máquina de destino:

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

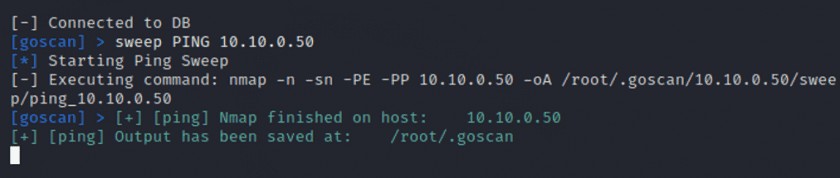

[*]A continuación, realicemos un barrido de ping:

[*]

[*]GoScan primero establece un directorio en el que se almacenarán los resultados. El directorio se puede configurar en un lugar diferente, aunque el valor predeterminado está bien. A continuación, podemos ver el comando Nmap que usa y ejecuta y el tiempo que lleva completarlo. Podemos ver la salida en algunos formatos diferentes si navegamos hasta el directorio recién formado donde se almacenan los resultados.

Escaneo de puertos

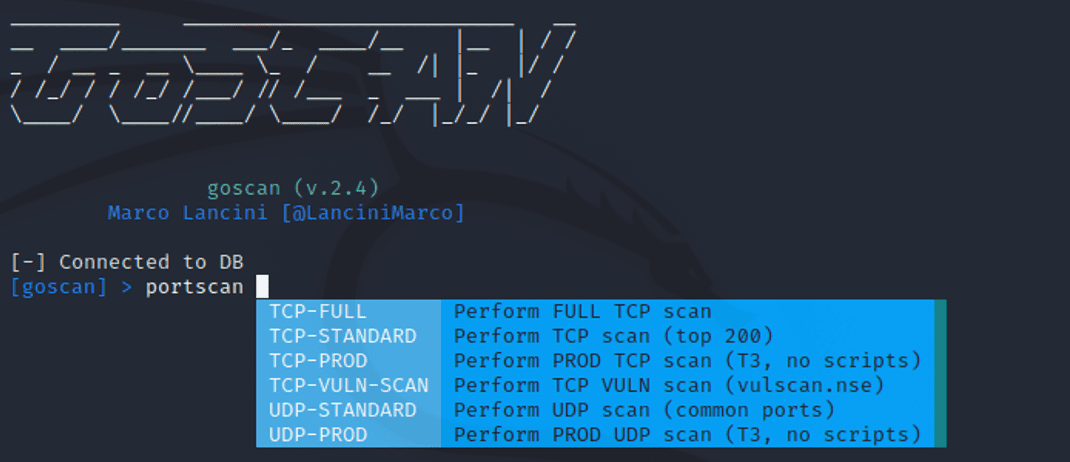

[*]Las capacidades de escaneo de puertos de GoScan son probablemente su característica más poderosa. Cuando escribimos portscan, podemos ver los varios tipos de escaneos que puede realizar:

[*]

[*]Cualquier información actualmente almacenada por la herramienta GoScan se puede mostrar usando el comando show. Podemos ver objetivos:

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

Enumerar servicios

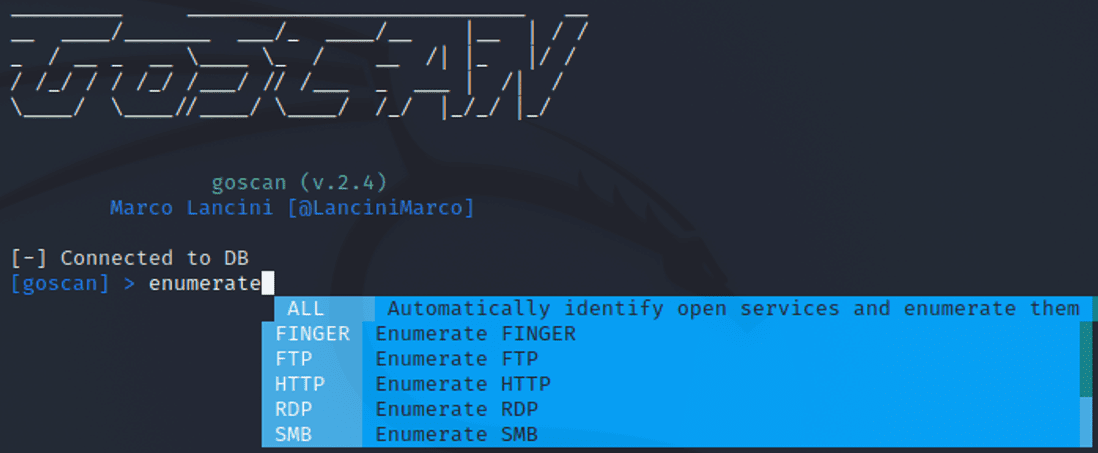

[*]GoScan también nos permite enumerar los servicios en ejecución en el objetivo además del escaneo de puertos. Podemos ver los módulos disponibles escribiendo enumerate, incluidos FINGER, FTP, HTTP, RDP y SMB.

[*]

[*]Cada servicio también incluye algunas alternativas, como DRY, que realiza una ejecución en seco; POLITE, que corre pero evita la fuerza bruta; y BRUTEFORCE, que se ejecuta pero evita la fuerza bruta.

Escaneos especiales

[*]Hay algunos escaneos específicos en GoScan que pueden ser útiles para el reconocimiento. Para ver las opciones disponibles, escriba especial en el indicador:

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]La función EyeWitness, que toma capturas de pantalla de páginas web y servidores VNC, está incluida en el escaneo de testigos presenciales. La única restricción es que EyeWitness debe instalarse en la RUTA del sistema para que funcione. El escaneo de dominio también se puede usar para enumerar información de dominio, como usuarios, hosts y servidores.

Nota final ✍

[*]Si bien la herramienta GoScan es bastante útil para descubrir rápidamente redes y servicios, podría mejorarse en algunas áreas. Primero, dentro del marco, podría haber más módulos de enumeración de servicios como SNMP y SMTP. Pero en general, GoScan es una herramienta fantástica que simplifica algunas tareas de enumeración de Nmap.