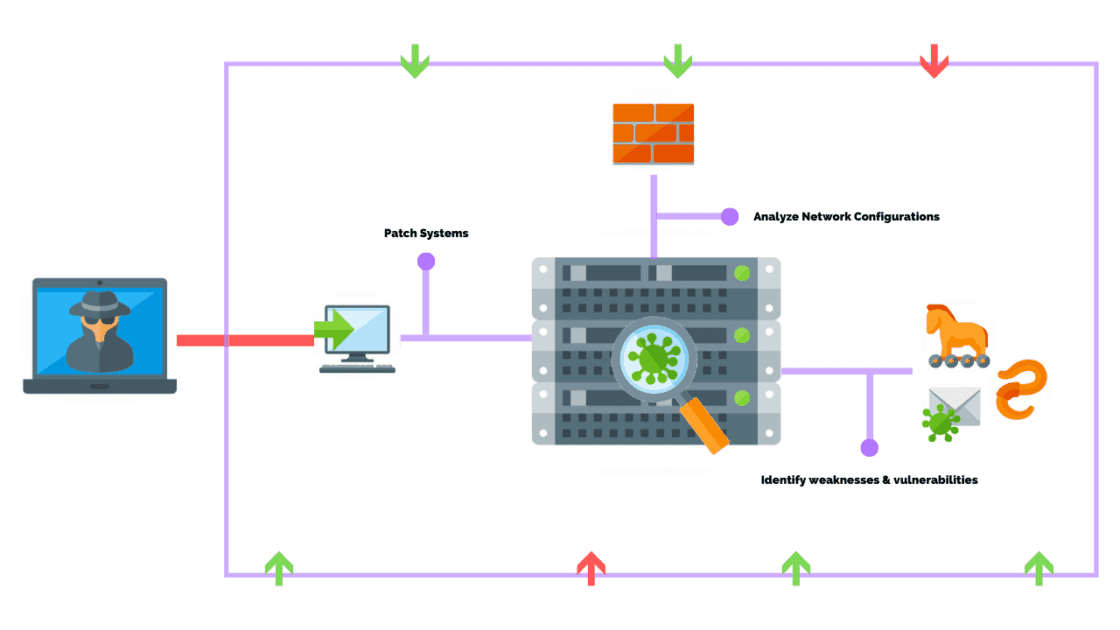

Las pruebas de penetración de redes son un intento autorizado de piratear una red o infraestructura informática para identificar vulnerabilidades y riesgos de seguridad.

Por lo general, los expertos en seguridad realizan las pruebas para encontrar y explotar de forma segura las debilidades de la red, como puertos abiertos, datos expuestos, criptografía débil y contraseñas. Las pruebas de penetración también descubren configuraciones erróneas, controles de privilegios deficientes, sistemas operativos sin parches y otras vulnerabilidades del sistema.

Idealmente, es importante evaluar periódicamente la seguridad y obtener una visión holística de toda la red, sistemas operativos, aplicaciones, dispositivos y otros activos.

Para ello, puede realizar pruebas de penetración de la red interna y pruebas de penetración de la red externa. Esto significa lanzar ataques desde dentro de la red de la organización, intranet o desde fuera, como Internet, otras redes, WI-FI y otras fuentes.

Credito de imagen: Sinopsis

Tabla de contenido

¿Por qué son importantes las pruebas de penetración de red?

La evaluación de seguridad ayuda a identificar fallas que los atacantes pueden aprovechar y comprometer la red, la infraestructura, los datos y otros recursos. Comprueba una amplia gama de activos y servicios, incluido el cumplimiento de la seguridad perimetral con diversas regulaciones estándar y de la industria y la validación de soluciones y prácticas de seguridad existentes.

Otros beneficios incluyen:

- Identifique y resuelva vulnerabilidades de seguridad que los atacantes pueden explotar en los componentes, servicios, configuraciones, aplicaciones y otros recursos de la red.

- Descubrir los activos con la mayor cantidad de vulnerabilidades, lo que permite a la organización priorizarlos.

- Identificar las fallas de seguridad y el impacto potencial si los atacantes las explotan.

- Ayuda a la organización a evaluar su red e infraestructura y, en consecuencia, tomar medidas cuando sea necesario para cumplir con los requisitos de auditoría y de cumplimiento legal y de la industria.

- Ganar y mantener la confianza de los usuarios y clientes.

Pruebas de penetración de red – Imagen: Púrpurasec

Pruebas de penetración de red – Imagen: Púrpurasec

Pruebas de penetración de red – Imagen: Púrpurasec

Principales soluciones de pruebas de penetración de red

La elección de una solución de prueba de penetración de red varía de una organización a otra, según los requisitos, el tipo de infraestructura, el objetivo, las habilidades internas y otros factores.

Con el mercado lleno de productos, hemos compilado una lista de las principales herramientas de pruebas de penetración de redes para ayudarlo a elegir cuál se adapta mejor a sus requisitos únicos.

Vanguardia intrusa

Vanguardia intrusa es un servicio de pruebas de penetración eficaz que permite a los equipos identificar y abordar diversas debilidades de seguridad. El escáner de vulnerabilidades híbrido ofrece una amplia cobertura respaldada por profesionales de seguridad bajo demanda altamente capacitados.

Además, el servicio basado en web proporciona verificación continua e investigaciones basadas en inteligencia, realizando evaluaciones precisas y garantizando que los equipos no se pierdan nada.

Beneficios

- Permite a las organizaciones realizar un escaneo integral de vulnerabilidades de la infraestructura. También tiene un escaneo automático que puede programar para que se ejecute en los intervalos preferidos.

- Proporciona monitoreo continuo de su infraestructura, lo que le permite detectar y responder rápidamente a todas las amenazas, incluidas las vulnerabilidades de día cero. El servicio está respaldado por profesionales de Intrusos con gran experiencia que actúan rápidamente para abordar cualquier riesgo detectado.

- Profesionales de seguridad bajo demanda excelentes y altamente experimentados para responder cuando los equipos internos no pueden responder adecuadamente a una amenaza.

- Integra comprobaciones manuales de vulnerabilidad para identificar y eliminar amenazas reportadas que no pueden explotarse o son falsos positivos.

- Se integra fácilmente con herramientas de productividad como Microsoft Teams, Slack y otras.

Requiere mejorar el filtrado de las vulnerabilidades descubiertas. Carece de la capacidad de seleccionar y resolver una vulnerabilidad individual. Sería fantástico resolver una vulnerabilidad y validar la solución sin volver a ejecutar la prueba completa.

Puede llevar mucho tiempo completar el escaneo y también ralentizar algunas máquinas durante la prueba. No tiene la capacidad de pausar y reanudar análisis, lo que puede resultar útil cuando los servidores están sobrecargados.

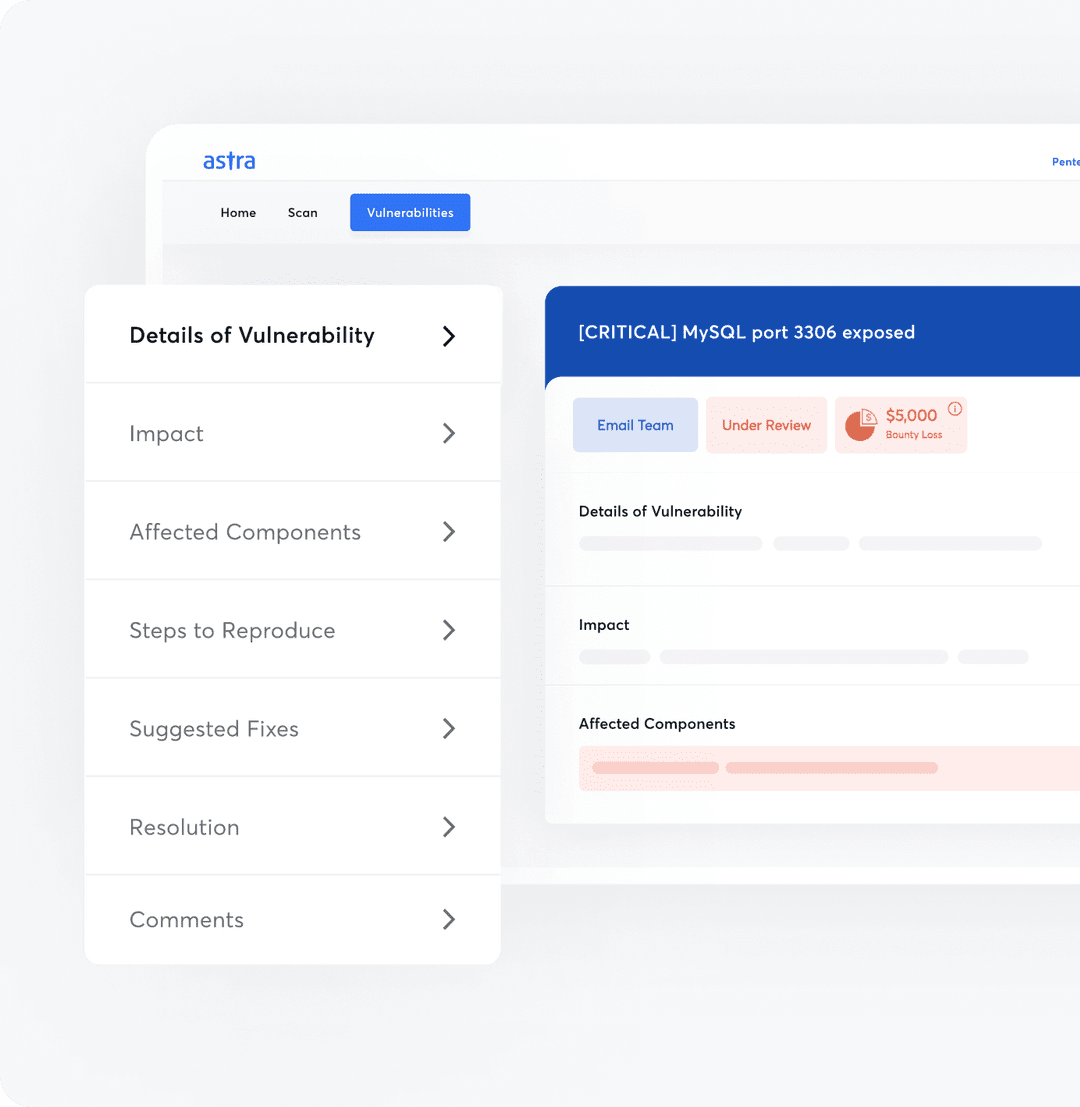

Pentest Astra

Pentest Astra es un escáner de vulnerabilidades inteligente respaldado por expertos en seguridad altamente calificados. Una gran herramienta que le permite descubrir y abordar vulnerabilidades al brindar una cobertura integral y una guía paso a paso para abordar las debilidades de seguridad descubiertas.

Además, tiene un panel de gestión fácil de usar que permite a los equipos de seguridad, CXO, expertos en seguridad de Astra y otras partes interesadas colaborar sin problemas.

Detalles de la vulnerabilidad de Astra Pentest Imagen: Astra

Detalles de la vulnerabilidad de Astra Pentest Imagen: Astra

Detalles de la vulnerabilidad de Astra Pentest Imagen: Astra

Beneficios

- Instrucciones paso a paso claras y prácticas para abordar las amenazas descubiertas en su infraestructura de TI.

- Un panel compatible con CXO que le permite realizar un seguimiento del progreso del escaneo, priorizar y abordar vulnerabilidades críticas más rápido.

- El escáner inteligente utiliza datos históricos de pentest para crear un perfil que aborde su entorno de TI y sus amenazas únicos.

- Excelente soporte en tiempo real por parte de expertos en seguridad altamente calificados.

- Proporciona escaneo de vulnerabilidades manual y automatizado al mismo tiempo que le permite escanear el perímetro de la red y volver a ejecutar pruebas para asegurarse de haber resuelto las vulnerabilidades adecuadamente.

- Proporciona escaneo continuo e inteligente y tiene un motor de seguridad en constante evolución basado en nuevos CVE y hacks.

- Proporciona un certificado confiable y reconocido en la industria, lo que le permite cumplir fácilmente con GDPR, HIPAA ISO 27001, SOC2 y otros requisitos de cumplimiento.

Los análisis completos pueden tardar mucho en completarse y esto puede retrasar algunos servicios cruciales dentro de la organización. En ocasiones, puede haber algunos falsos positivos que requieren más tiempo para verificarse manualmente.

No admite la exportación de un informe para una vulnerabilidad individual. Aunque no es un problema tan grande, sería bueno integrar Astra con herramientas populares de mensajería instantánea como Telegram, Teams, Slack y otras en lugar de solo el correo electrónico.

Defensa objetivo

Defensa objetivo es una herramienta avanzada de pruebas de penetración de redes e infraestructuras que ofrece escaneo automatizado e información humana.

Beneficios

- Proporciona un escaneo integral de vulnerabilidades de seguridad para ayudarlo a fortalecer su postura de seguridad. Durante el ejercicio, los evaluadores de penetración de Target Defense a menudo simulan ataques autorizados utilizando tecnologías y herramientas similares a las utilizadas por atacantes reales.

- Pruebas de penetración internas y externas para proporcionar a los equipos de seguridad una visibilidad completa de todas las vulnerabilidades.

- Tiene planes de pago flexibles con precios competitivos que lo hacen adecuado para organizaciones de todos los tamaños.

- Tiene un panel moderno y fácil de usar que permite a los equipos priorizar el escaneo y la reparación de vulnerabilidades.

- Proporciona un escaneo continuo y automatizado necesario para detectar y abordar rápidamente cualquier vulnerabilidad detectada.

La plataforma integral de pruebas de penetración ayuda a los equipos de seguridad a detectar y corregir una amplia gama de fallas de seguridad antes de que los atacantes reales las encuentren y exploten.

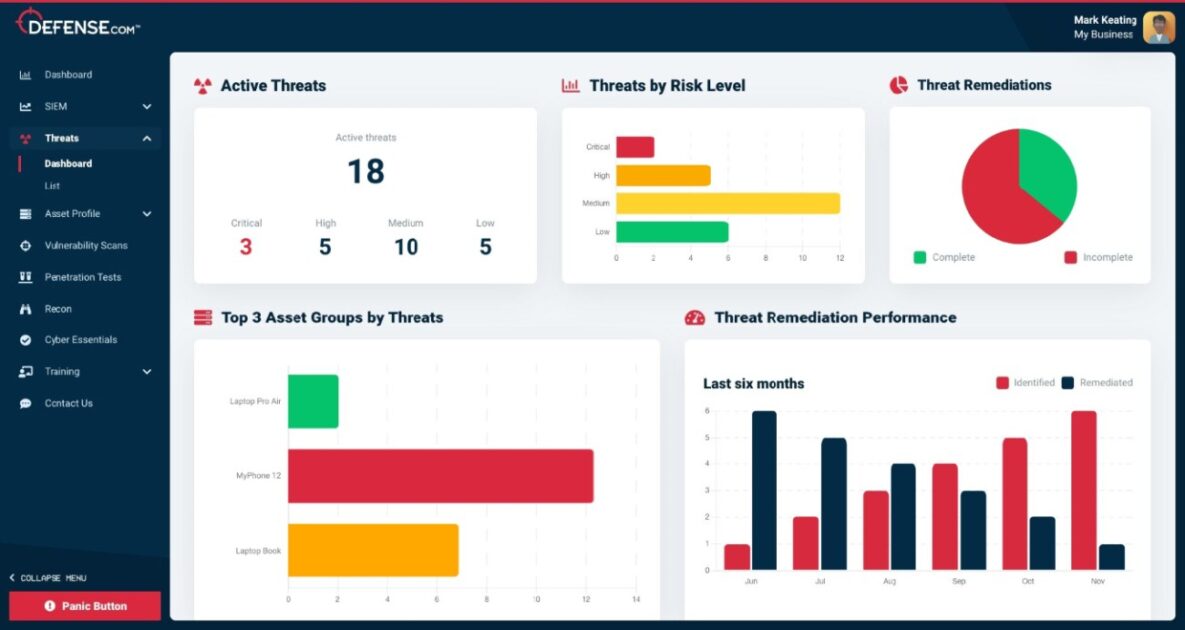

defensacom

Imagen del panel de amenazas del pentest de Defensecom: defensacom

Imagen del panel de amenazas del pentest de Defensecom: defensacom

defensacom es una plataforma integral de pruebas de penetración de redes que le permite realizar escaneos de vulnerabilidades de la infraestructura, redes, nube, aplicaciones y otros activos. La solución integral de pentest combina varios paquetes de pruebas y puede personalizarla para satisfacer sus necesidades actuales.

Beneficios

- Permite ejecutar ataques de phishing simulados y determinar las necesidades de capacitación en materia de seguridad para los empleados.

- Asistencia de remediación al descubrir vulnerabilidades de seguridad.

- Informe de evaluación detallado que incluye una lista de amenazas críticas a los recursos de software y hardware.

- Informes procesables y detalles para cada vulnerabilidad descubierta.

- Priorización de amenazas, monitoreo de registros y datos en tiempo real para mejorar la gestión de vulnerabilidades.

- Excelente soporte por parte de los expertos en seguridad experimentados y altamente capacitados de Defensecom.

Puede elegir pruebas específicas para la infraestructura, las aplicaciones, la autenticación, Office 365 u otros servicios o recursos individuales. Además, puede elegir pruebas de penetración dirigidas, que son pruebas de penetración exhaustivas dirigidas a la organización. Se trata de lanzar varios ataques simulados a la red y la infraestructura de la organización.

vPenTest

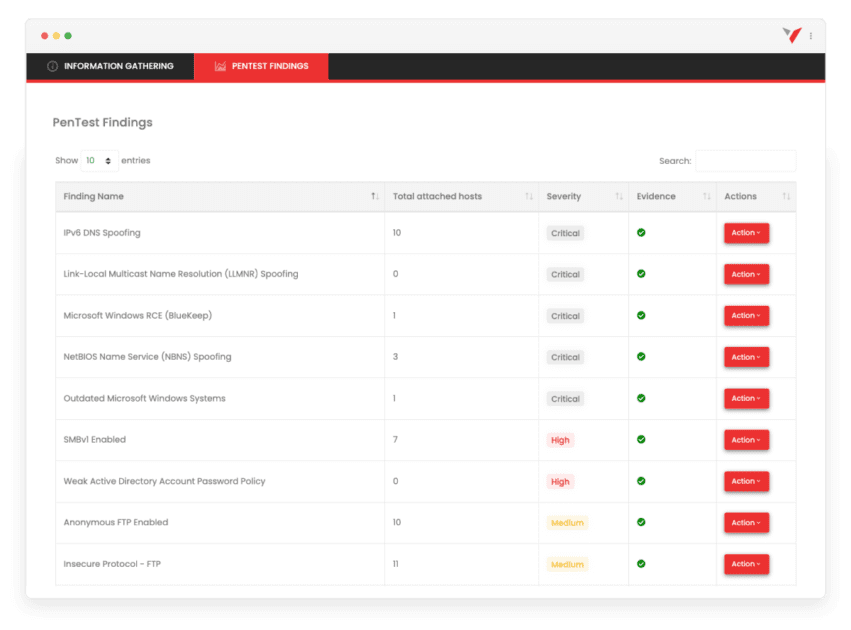

vPenTest es una solución de pruebas de penetración automatizada eficiente, rica en funciones y asequible que realiza diversas actividades de piratería en la red de una organización.

Para demostrar lo que haría un atacante real, vPenTest sigue adelante y explota las vulnerabilidades identificadas. Por ejemplo, los evaluadores pueden utilizar la herramienta escalable para realizar ataques de intermediario, encontrar datos confidenciales desprotegidos, descifrar contraseñas, hacerse pasar por usuarios o explotar otras fallas de seguridad identificadas.

Informe de prueba de penetración de red vPenTest – Imagen: Vonahi

Informe de prueba de penetración de red vPenTest – Imagen: Vonahi

Informe de prueba de penetración de red vPenTest – Imagen: Vonahi

Beneficios de vPenTest

- Herramienta de pruebas de penetración eficiente, más rápida y consistente basada en un marco propietario en constante evolución.

- Proporciona una prueba de penetración asequible y completa con informes detallados y procesables.

- Programación flexible mensual o bajo demanda para pruebas de penetración de redes internas o externas.

- Le permite monitorear el progreso del escaneo de vulnerabilidades y las alertas en tiempo real.

- Realice simulaciones previas y posteriores a la infracción, ya sea desde dentro o fuera de la red.

- Informes de evaluación claros y detallados con instrucciones paso a paso sobre cómo resolver las vulnerabilidades detectadas.

- Permite realizar pruebas de penetración segmentadas para evaluar la seguridad y eficacia de las redes sensibles aisladas.

Aunque la plataforma satisface casi todas las necesidades de pruebas de penetración para todo tipo de empresas, algunos usuarios avanzados pueden necesitar que se resuelvan algunos problemas.

Las alertas se envían principalmente por correo electrónico. Podría ser más conveniente si la plataforma combinara con otras herramientas comerciales instantáneas como Slack y Teams.

El panel es simple y fácil de usar para todos, incluidos los usuarios con habilidades técnicas promedio. Sin embargo, carece de algunas opciones de personalización avanzadas que a los administradores capacitados les gustaría usar para adaptar el escaneo a sus entornos de TI únicos o complejos.

IncumplimientoBloqueo

IncumplimientoBloqueo es un servicio integral de escaneo de vulnerabilidades que combina inteligencia artificial y conocimientos humanos. El servicio de pruebas de penetración escalable está disponible como Pen Testing-as-a-Service (PTaaS).

La herramienta combina automatización, piratas informáticos humanos e inteligencia artificial para brindar un servicio de pruebas de penetración completo y preciso.

La prueba de penetración de Breachlock, que se ofrece como prueba de penetración como servicio (PTaaS), permite a las organizaciones realizar de forma rápida y rentable un escaneo avanzado de vulnerabilidades y validar sus requisitos de seguridad y cumplimiento.

Beneficios

- Escalable con suscripciones anuales o bajo demanda rentables.

- Permite a los evaluadores realizar un seguimiento del progreso del escaneo en línea y también obtener resultados en tiempo real.

- Las organizaciones también pueden elegir entre pruebas de penetración continuas o únicas.

- Es una plataforma excelente y fácil de usar para mejorar la seguridad de TI de su organización.

- Equipo de soporte amigable y altamente experimentado que puede ayudar en la configuración y también en la resolución de vulnerabilidades identificadas.

- BreachLock permite a las organizaciones obtener información valiosa sobre su seguridad y vulnerabilidades. La herramienta Pentest les ayuda a abordar los problemas, prevenir amenazas potenciales y cumplir con HIPAA, PCI DSS, GDPR, SOC 2 y otros requisitos reglamentarios.

La automatización de algunas pruebas en algunos activos puede generar algunos problemas. Sin embargo, una vez identificados, los expertos de Breachlock pueden resolverlos. Es necesario proporcionar opciones adicionales para descargar informes de vulnerabilidad de escaneo.

Las pruebas vienen con un análisis de vulnerabilidades gratuito. Sin embargo, sólo puedes ejecutarlo una vez al mes. El costo puede ser alto para varias licencias.

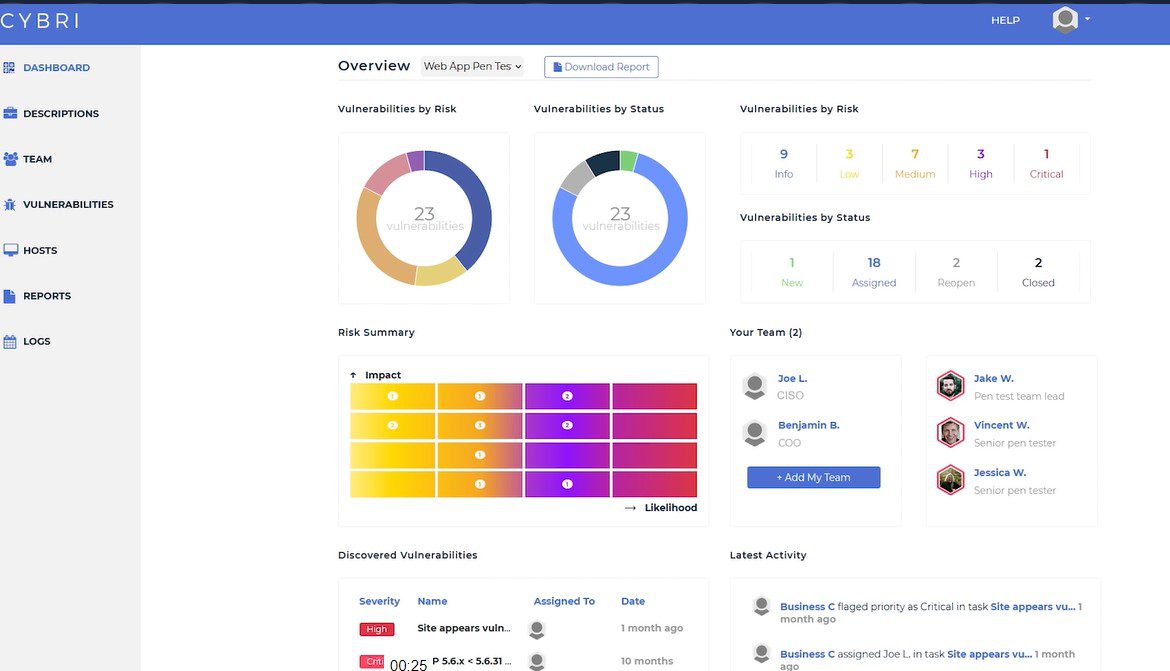

CIBRI

CIBRI La plataforma de prueba de penetración de red es una solución eficaz de pentest de red e infraestructura que escanea una amplia gama de activos.

Pruebas de penetración de la red CYBRI – Imagen: CIBRI

Pruebas de penetración de la red CYBRI – Imagen: CIBRI

Pruebas de penetración de la red CYBRI – Imagen: CIBRI

Beneficios

- Solución de pruebas de penetración de infraestructura y redes bajo demanda realizada por miembros del equipo rojo de CYBRI. Además de los planes bajo demanda, las organizaciones pueden suscribirse a planes anuales o aumentar la frecuencia de las pruebas para garantizar evaluaciones periódicas y oportunidades para descubrir amenazas emergentes.

- Realiza un descubrimiento para garantizar la cobertura de todos los activos y recursos utilizando el equipo más adecuado.

- Al descubrir una falla, el equipo rojo de CYBRI utiliza la plataforma para colaborar de manera rápida y fluida con los equipos de su organización sobre cómo abordar los problemas.

- Informe claro, fácil de entender y compartible para cada prueba completada.

- Vuelva a escanear la red y la infraestructura después de solucionar los problemas descubiertos.

Además de los protocolos de red y seguridad, la plataforma PTaaS (Pruebas de penetración como servicio) verifica todos los demás activos, incluidas las configuraciones de seguridad generales, actualizaciones y parches de sistemas operativos, servidores web, aplicaciones y otros componentes.

laboratorios de paquetes

laboratorios de paquetes es una poderosa herramienta de prueba de penetración de redes e infraestructuras que detecta con precisión vulnerabilidades de seguridad en su entorno. Proporciona una solución de seguridad integral que combina pruebas de penetración de infraestructura y pruebas de penetración basadas en objetivos (OBPT). Después del escaneo, obtiene informes detallados que le permiten resolver las fallas y proteger su entorno.

Beneficios

- Proporciona pruebas de penetración de infraestructura que evalúan los sistemas de red y de TI para identificar vulnerabilidades de seguridad.

- Comprueba las vulnerabilidades de autenticación, como contraseñas y políticas débiles.

- Verifique la seguridad de todos los datos y recursos críticos y confidenciales mientras verifica el impacto potencial del acceso no autorizado a los activos expuestos.

- Realice análisis de vulnerabilidades para sistemas de red, incluidos los puertos y protocolos heredados que los atacantes explotan para obtener acceso y privilegios no autorizados.

- Busque configuraciones inseguras en la infraestructura de red, la nube, las aplicaciones y otros recursos.

Sería fantástico tener la opción de programar algunos análisis que consuman muchos recursos para que se ejecuten después del horario laboral. Necesidad de actualizar al cliente sobre las actividades de escaneo y el alcance de los activos de la red.

Características clave de una herramienta de prueba de penetración

Las herramientas de prueba de penetración de red disponibles en el mercado difieren en características, costo, soporte y otros factores. Por otro lado, las organizaciones requieren ciertas características para cumplir con sus requisitos y objetivos únicos.

Dicho esto, existen algunas características básicas que debes buscar en una solución de prueba de penetración de red. Además de la asequibilidad, la escalabilidad, la facilidad de uso y un excelente soporte, otros factores a considerar incluyen:

- Capacidad para realizar pruebas de penetración internas y externas.

- Servicio de escaneo de vulnerabilidades bajo demanda.

- Proporcione informes de escaneo de vulnerabilidades, preferiblemente resultados procesables con instrucciones paso a paso sobre cómo resolver problemas.

- Los proveedores que pueden brindar soporte profesional bajo demanda para resolver problemas que los equipos internos no pueden solucionar.

- Monitoreo, generación de informes y análisis de la actividad de escaneo de vulnerabilidades en tiempo real.

- Un producto que ofrece pruebas de penetración manuales y automatizadas y una cobertura integral.

¿Cómo funcionan las pruebas de penetración?

Durante las pruebas de penetración de la red, el experto en seguridad o el hacker ético escanea la infraestructura de TI en busca de fallas de seguridad que un atacante real explotaría y obtendría acceso no autorizado. Al detectarlos, el hacker ético puede simular ataques para conocer el impacto de una infracción tan real. Posteriormente, el perito genera un informe de la evaluación.

Las pruebas de penetración de la red las puede realizar un equipo de proveedor de servicios interno o externo. Sin embargo, en la mayoría de los casos, ambos equipos colaboran al realizar las pruebas y los expertos externos pueden proporcionar procedimientos de corrección paso a paso cuando sea necesario.

Además, la organización puede subcontratar todo el servicio, especialmente cuando el equipo de seguridad interno no tiene mucha experiencia en la detección y resolución de amenazas modernas.

Pasos en las pruebas de penetración de red

Los pasos y métodos para realizar las pruebas de penetración de la red pueden variar de una organización a otra. Sin embargo, a continuación se detallan algunas de las actividades comunes de las pruebas de penetración de redes.

Credito de imagen: getastra.com

- Planificación: esto implica establecer el alcance y el objetivo de las pruebas de penetración, la plataforma a utilizar, los activos a probar, las métricas de éxito, etc. También implica asignar un equipo o individuo para que actúe como un hacker ético o de sombrero blanco.

- Identifique activos, sistemas operativos, aplicaciones y otros recursos con vulnerabilidades conocidas.

- La fase de prueba es donde los piratas informáticos éticos internos o externos lanzan varios ataques simulados utilizando diferentes métodos.

- Dependiendo del plan, el equipo de seguridad de la organización intentará contener la amenaza deteniéndola e investigando la causa, pensando que se trata de un ataque real. Esto ocurre si no son conscientes de que se trata de un pentest, pero es una buena forma de probar también la respuesta en caso de una incidencia real. Incluso si lo supieran, el equipo de seguridad intentaría contener el ataque para verificar qué pueden hacer cuando se produzca un ataque real.

- A esto le sigue la documentación que muestra dónde están las debilidades y los pasos a seguir para abordarlas y prevenir futuros ataques. El informe incluye el impacto si los verdaderos atacantes explotaran las debilidades.

- Resolver todas las vulnerabilidades de seguridad identificadas. Algunos expertos en seguridad pueden incluso brindar instrucciones sobre cómo abordar los problemas y mejorar la seguridad general.

- La organización podrá realizar otra prueba después de abordar las vulnerabilidades para verificar que han eliminado las fallas.

A pesar de los beneficios de las pruebas de penetración de redes, los equipos deben tener cuidado. De lo contrario, las pruebas mal planificadas y realizadas pueden causar daños reales a los activos objetivo, como los servidores, y provocar tiempos de inactividad innecesarios.

Conclusión

Las pruebas de penetración de red permiten a los equipos de TI identificar y abordar vulnerabilidades de seguridad antes de que los atacantes reales encuentren y aprovechen las fallas. Las pruebas de penetración de red típicas implican la simulación de ataques reales para evaluar la seguridad de la infraestructura de la organización.

Al realizar análisis de vulnerabilidades periódicos, las organizaciones pueden mejorar continuamente su postura de seguridad y protegerse contra amenazas actuales y emergentes.

A continuación, consulte el software premium de pruebas de penetración para aplicaciones web.