La ingeniería inversa es el proceso de analizar un producto o sistema para comprender su diseño, funcionamiento interno y funcionalidad.

La ingeniería inversa se utiliza a menudo para obtener una mejor comprensión de un producto o sistema a fin de mejorarlo, crear productos o sistemas competitivos o identificar y corregir fallas o vulnerabilidades.

Se usa comúnmente en campos como el desarrollo de software, la fabricación y la seguridad. Sin embargo, la ingeniería inversa también se puede utilizar con fines maliciosos, como robar secretos comerciales o crear productos falsificados. Por esta razón, la ingeniería inversa suele estar regulada por las leyes que rigen la propiedad intelectual y los secretos comerciales.

Para dominar la ingeniería inversa, un profesional de la seguridad debe tener una sólida comprensión de la informática y la programación, así como experiencia con las herramientas y técnicas comúnmente utilizadas en la ingeniería inversa, como desensambladores y depuradores.

Tabla de contenido

¿Cómo funciona la ingeniería inversa?

La ingeniería inversa es el proceso de analizar un sistema para comprender sus componentes, funciones y operaciones con el fin de comprender cómo funciona o crear una copia o imitación del mismo.

La ingeniería inversa es un mecanismo valioso para una variedad de propósitos, incluida la comprensión de la funcionalidad de un sistema, la identificación de vulnerabilidades o debilidades en el sistema, la creación de versiones compatibles o alternativas del sistema y la mejora del diseño original.

El proceso de ingeniería inversa generalmente implica desmontar un sistema o dispositivo para comprender sus componentes y cómo encajan entre sí. Esto puede implicar desarmar dispositivos físicos o analizar el código y la estructura de los sistemas de software.

Una vez que se ha desarmado el sistema, los componentes individuales se estudian y analizan para comprender su función y cómo funcionan juntos para permitir que funcione el sistema en general.

Sin embargo, es importante respetar los derechos de propiedad intelectual de los demás al utilizar la ingeniería inversa y utilizarla únicamente con fines legales y éticos.

Propósito de la Ingeniería Inversa en Seguridad

El propósito de la ingeniería inversa en seguridad es identificar y mitigar posibles vulnerabilidades en un producto o sistema. Por lo general, esto se hace examinando el diseño, el código o los componentes del producto o sistema para comprender cómo funciona e identificar posibles debilidades.

Por ejemplo, un investigador de seguridad puede utilizar la ingeniería inversa para estudiar el diseño de una aplicación de software con el fin de identificar posibles vulnerabilidades que podrían aprovechar los atacantes. Esto podría implicar examinar el código de la aplicación, analizar sus comunicaciones de red o estudiar sus interacciones con otros sistemas o componentes.

Una vez que se han identificado las vulnerabilidades potenciales, el investigador de seguridad puede trabajar para desarrollar soluciones para mitigar estas vulnerabilidades, como parchear el código de la aplicación o implementar medidas de seguridad adicionales. Esto puede ayudar a mejorar la seguridad general del producto o sistema y protegerlo de posibles ataques.

Pasos en ingeniería inversa

La ingeniería inversa normalmente implica los siguientes pasos:

Comencemos con las mejores herramientas de ingeniería inversa.

ghidra

Ghidra es un conjunto de herramientas de ingeniería inversa (SRE) de software gratuito y de código abierto desarrollado por la Agencia de Seguridad Nacional (NSA). Se utiliza para desensamblar, descompilar y analizar código binario.

Ghidra fue diseñado para ser una herramienta SRE robusta y escalable, y es utilizada tanto por agencias gubernamentales como por la comunidad SRE en general. Esta herramienta se puso a disposición del público en 2019 y se puede descargar y utilizar de forma gratuita.

Tiene una interfaz fácil de usar y un diseño modular, lo que permite a los usuarios personalizar la herramienta para satisfacer sus necesidades específicas.

Además, Ghidra incluye un descompilador que puede convertir el código ensamblador a un lenguaje de nivel superior, como C o Java, lo que puede facilitar la comprensión de la funcionalidad de un archivo binario.

Androguardia

Androguard es un conjunto de herramientas de código abierto para invertir y analizar aplicaciones de Android. Está escrito en Python y se puede utilizar para analizar la estructura y el comportamiento de las aplicaciones de Android.

Androguard incluye una variedad de herramientas para realizar diferentes tipos de análisis, incluido el desensamblado, descompilado y desofuscado de aplicaciones de Android. Se puede utilizar para analizar el código de una aplicación, extraer sus recursos e identificar posibles vulnerabilidades.

Androguard es ampliamente utilizado por investigadores y profesionales de la seguridad para analizar la seguridad de las aplicaciones de Android.

Ofrece una variedad de características para la ingeniería inversa, incluida la compatibilidad con múltiples formatos de archivo, la capacidad de realizar análisis estáticos y dinámicos y la integración con otras herramientas como IDA Pro y radare2.

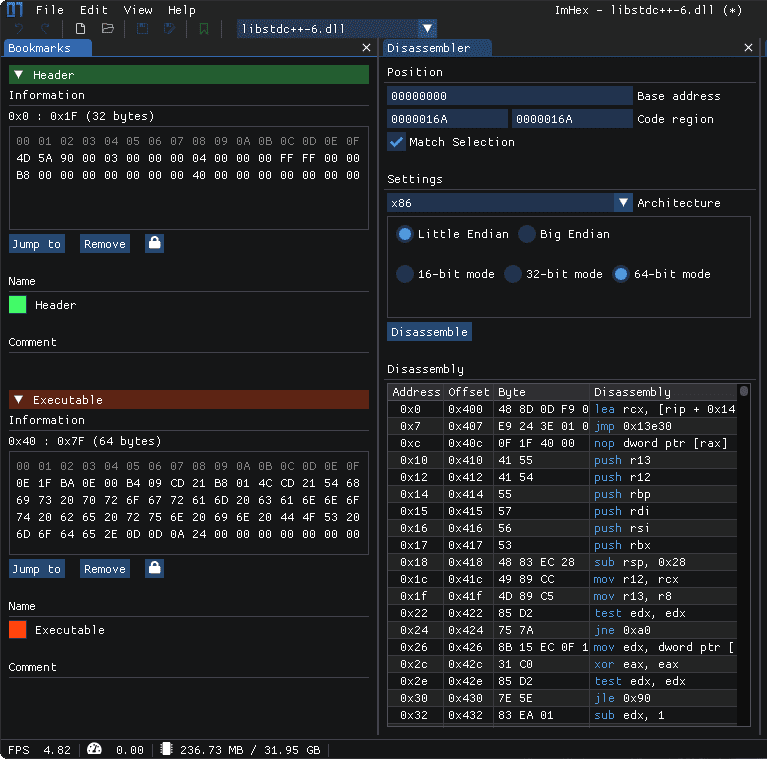

ImHex

ImHex es un editor hexadecimal, que es un tipo de software que permite a los usuarios ver y editar los datos binarios sin procesar de un archivo. Los programadores, los investigadores de seguridad y otros usuarios técnicos suelen utilizar los editores hexadecimales para examinar el contenido de un archivo a bajo nivel. Son particularmente útiles para analizar archivos que están en formato binario, como ejecutables u otros tipos de código compilado.

ImHex es un editor hexadecimal gratuito y de código abierto que está disponible para Windows y Linux. Tiene una interfaz fácil de usar y una variedad de características que lo hacen fácil de usar.

Algunas de las características clave de ImHex incluyen soporte para archivos grandes, una función flexible de búsqueda y reemplazo, y la capacidad de comparar archivos uno al lado del otro. ImHex también permite a los usuarios definir sus propios tipos de datos, lo que puede ser útil para examinar tipos específicos de datos dentro de un archivo.

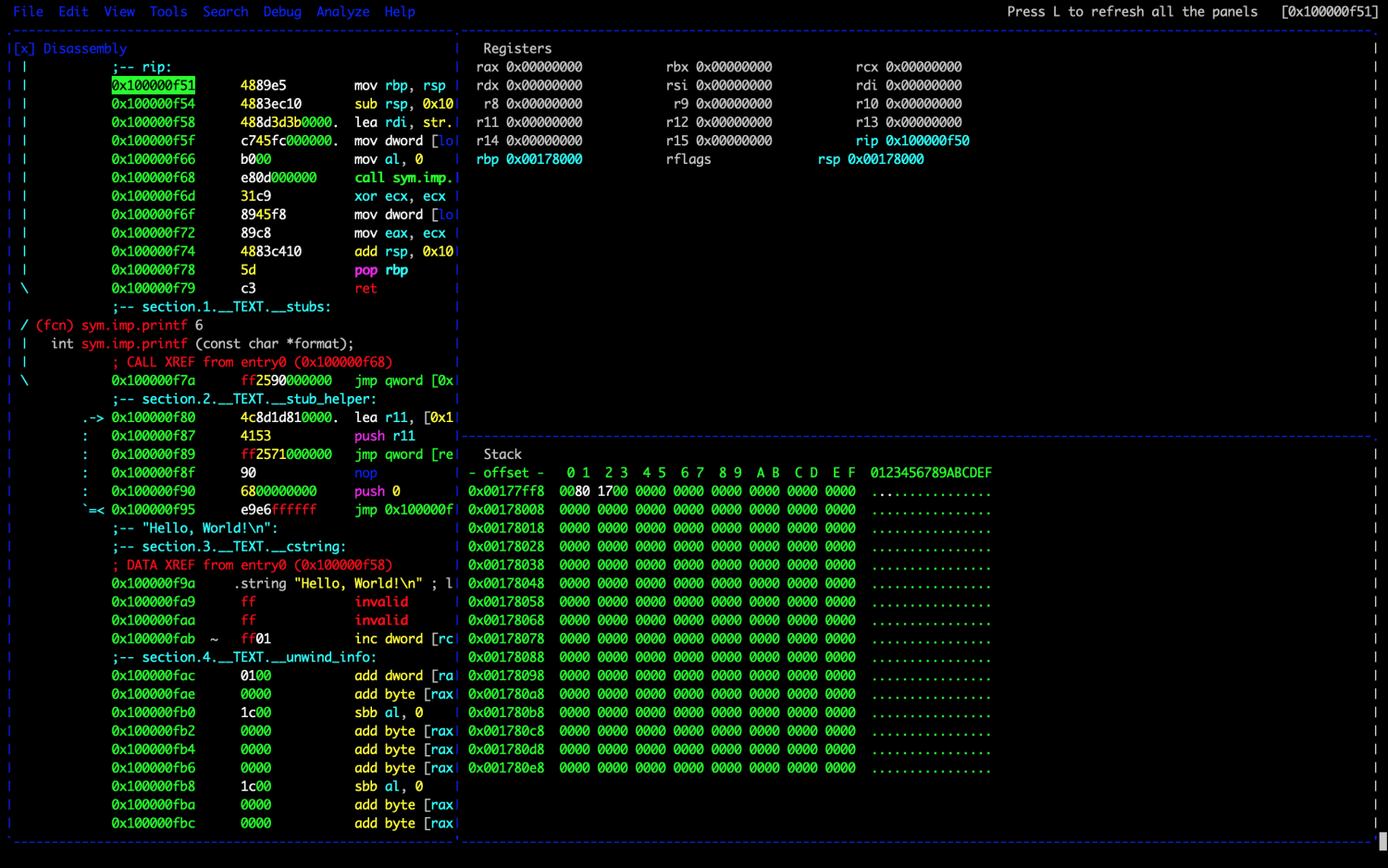

Radare2

Radare2 es un marco de ingeniería inversa de código abierto que se utiliza para desensamblar, analizar y depurar archivos binarios. Está escrito en C y está disponible para una amplia gama de plataformas, incluidas Windows, Linux y macOS.

Esta herramienta es ampliamente utilizada por los investigadores de seguridad para una variedad de propósitos, que incluyen ingeniería inversa, análisis de vulnerabilidades y análisis forense. Tiene una interfaz de línea de comandos y un potente motor de secuencias de comandos que permite a los usuarios automatizar tareas complejas y ampliar las capacidades de la herramienta.

Radare2 también incluye un desensamblador que se puede usar para convertir código binario en instrucciones de ensamblaje legibles por humanos, lo que facilita la comprensión del funcionamiento interno de un archivo binario.

Ofrece varias características para la ingeniería inversa, incluida la compatibilidad con múltiples arquitecturas y formatos de archivo, la capacidad de realizar análisis estáticos y dinámicos y la integración con otras herramientas, como depuradores y desensambladores.

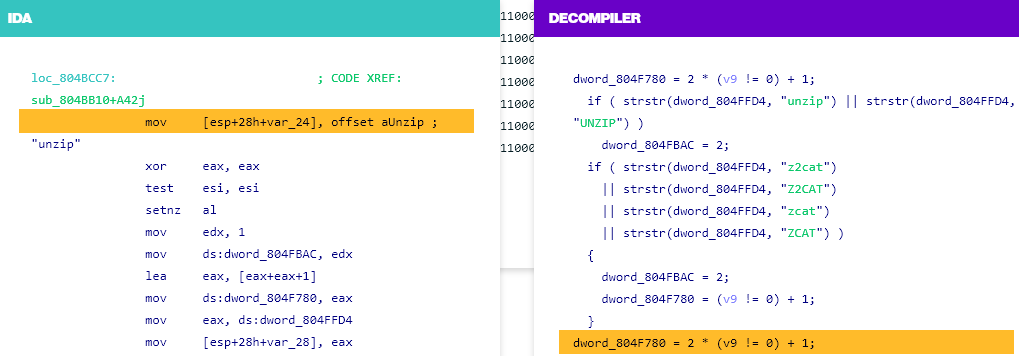

AIF Pro

IDA Pro (abreviatura de Interactive Disassembler Pro) es un desensamblador y depurador comercial que los investigadores de seguridad suelen utilizar para analizar el código compilado. Se puede utilizar para realizar ingeniería inversa de ejecutables y otros archivos binarios.

También ofrece una variedad de características para el análisis estático y dinámico, incluida la compatibilidad con múltiples arquitecturas y formatos de archivo, la capacidad de crear y modificar desensamblajes e integración con otras herramientas, como depuradores y descompiladores.

IDA Pro admite la compatibilidad entre plataformas y también ofrece una interfaz gráfica de usuario, así como un lenguaje de secuencias de comandos para automatizar tareas complejas. Se considera uno de los desensambladores más potentes y ricos en funciones disponibles, pero también es conocido por su pronunciada curva de aprendizaje y su alto precio.

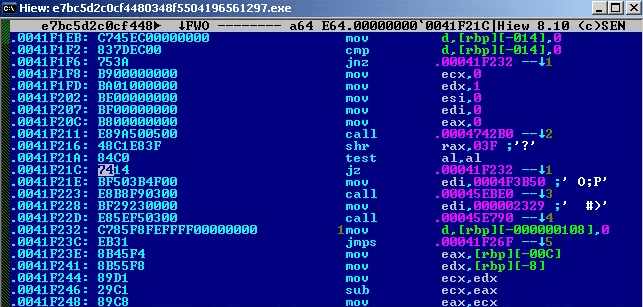

Alto

Hiew es un visor y editor de archivos binarios para Microsoft Windows. Es una herramienta popular entre los desarrolladores de software y los investigadores de seguridad. Hiew permite a los usuarios ver y editar los datos sin procesar de un archivo binario, así como desensamblar el código de máquina en lenguaje ensamblador.

También se puede usar para buscar patrones o cadenas dentro de un archivo binario y para comparar dos archivos en busca de diferencias. Hiew no es de código abierto y no está disponible gratuitamente, pero se puede comprar en el sitio web de su desarrollador.

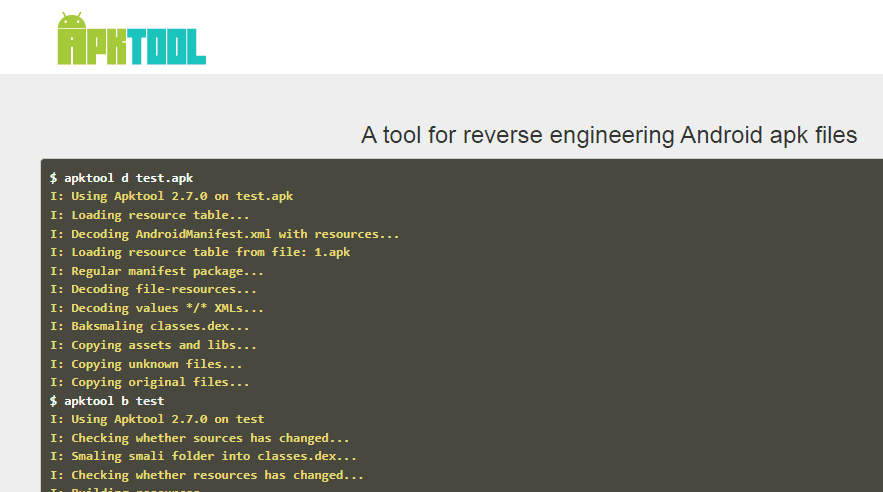

Apktool es una herramienta gratuita y de código abierto para la ingeniería inversa de archivos apk de Android. Está escrito en Java y se puede ejecutar en cualquier plataforma que admita Java. Apktool permite a los usuarios decodificar los recursos en un archivo apk y reconstruir la aplicación con algunas modificaciones.

Es comúnmente utilizado por desarrolladores y modders de Android para personalizar aplicaciones, así como por investigadores de seguridad para realizar análisis estáticos en aplicaciones de Android.

Puede decodificar los recursos en un archivo apk y crear una representación legible por humanos del código y el contenido de la aplicación.

Apktool también se puede utilizar para realizar análisis de seguridad en aplicaciones de Android, ya que permite a los usuarios inspeccionar el código y los recursos de la aplicación. Esto permite a los usuarios realizar modificaciones en la apariencia y el comportamiento de la aplicación.

Sin embargo, es importante que los usuarios respeten los derechos de propiedad intelectual de los desarrolladores de aplicaciones y utilicen Apktool solo con fines legales y éticos.

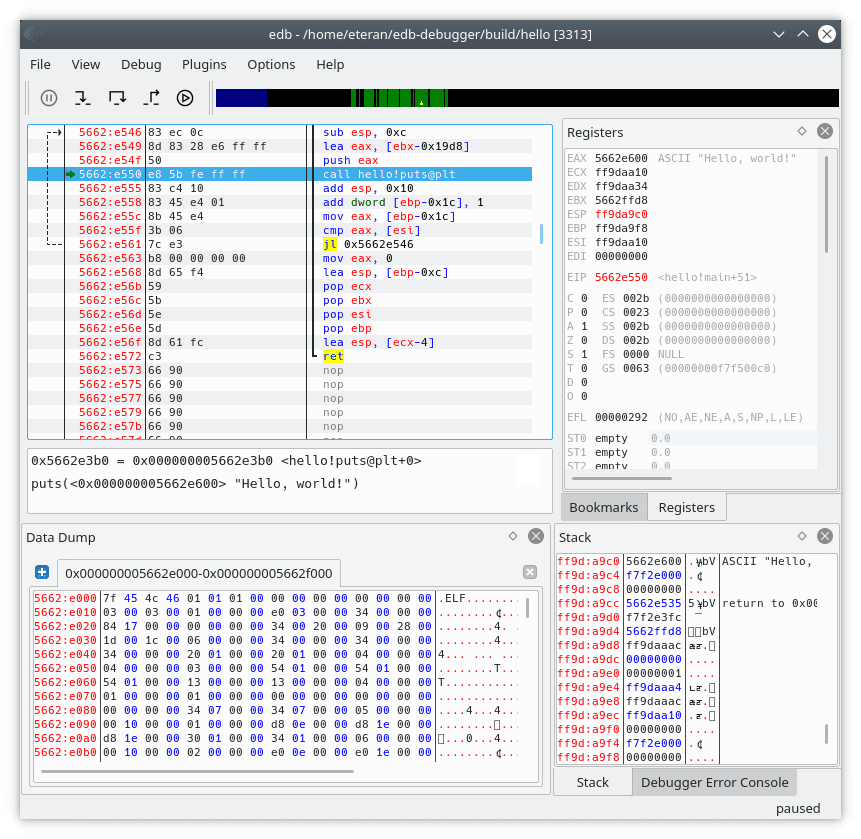

depurador edb

EDB es un depurador gratuito y de código abierto para Linux, Windows y macOS. Es una poderosa herramienta que se puede utilizar para analizar y depurar una amplia gama de ejecutables, incluidos archivos de clase ELF, PE, Mach-O y Java.

EDB incluye una variedad de funciones que lo convierten en una herramienta valiosa para el desarrollo de software y la ingeniería inversa.

Una de las características clave de EDB es su interfaz fácil de usar, que lo hace fácil de usar incluso para aquellos que son nuevos en la depuración. Incluye una variedad de vistas, como una vista de desmontaje, un mapa de memoria y una vista de registro, que proporcionan información detallada sobre el estado del programa que se está depurando.

EDB también permite a los usuarios establecer puntos de interrupción, código de un solo paso e inspeccionar los valores de las variables, lo que facilita el análisis y la depuración de programas.

Además, EDB incluye soporte para una variedad de arquitecturas de procesadores y sistemas operativos, lo que la convierte en una herramienta versátil que se puede utilizar en una amplia gama de plataformas.

Java fisgón

JavaSnoop es una herramienta que permite a los usuarios modificar el comportamiento de las aplicaciones Java en tiempo de ejecución. Está diseñado para usarse para pruebas y análisis de seguridad, y puede usarse para identificar y explotar vulnerabilidades en aplicaciones Java.

JavaSnoop funciona al adjuntarse a un proceso Java en ejecución e inyectarle código, lo que permite al usuario modificar el comportamiento de la aplicación sobre la marcha. Esto puede ser útil para identificar y probar la seguridad de las aplicaciones Java.

JavaSnoop está disponible como herramienta independiente y como complemento para la popular plataforma de pruebas de seguridad de aplicaciones web Burp Suite. Está escrito en Java y se puede ejecutar en cualquier plataforma que admita Java, incluidos Windows, Linux y macOS.

Algunas de las características clave de JavaSnoop incluyen la capacidad de interceptar y modificar llamadas a métodos, ver y modificar los valores de las variables y definir enlaces personalizados para automatizar tareas.

Conclusión

La ingeniería inversa es una habilidad valiosa para los profesionales de la seguridad porque les permite comprender el diseño, el funcionamiento interno y la funcionalidad de un producto o sistema para identificar y mitigar posibles vulnerabilidades o fallas.

Esto puede ser particularmente útil para identificar y mitigar las vulnerabilidades de día cero, que son vulnerabilidades que el fabricante o el desarrollador desconocen y que aún no se han parcheado.

La ingeniería inversa puede ser una habilidad desafiante y compleja de dominar. Aún así, puede ser una herramienta valiosa para los profesionales de seguridad que buscan identificar y mitigar posibles vulnerabilidades en aplicaciones y sistemas de software.

También puede estar interesado en obtener información sobre los mejores analizadores NetFlow y herramientas de recopilación para su red.