Los recientes avances tecnológicos han generado enormes innovaciones para satisfacer las necesidades de las empresas y los usuarios modernos.

La tecnología, las herramientas y los productos y servicios impulsados por Internet han transformado la forma en que solíamos trabajar y vivir. Han simplificado nuestras vidas y aumentado la comodidad en todos los aspectos, ya sea en los negocios o en la vida personal.

Sin embargo, la tecnología también ha presentado muchas preocupaciones y riesgos de ciberseguridad que pueden devastar ambas esferas de nuestras vidas.

Las empresas han sufrido pérdidas millonarias junto con la confianza de los clientes y la reputación de la industria. Del mismo modo, las personas han estado bajo terror debido a delitos y amenazas como resultado de la exposición de datos personales.

Los piratas informáticos y sus métodos de piratería están evolucionando, ya que también son profesionales calificados. Algunos usan sus habilidades para cometer delitos, mientras que otros son contratados por organizaciones para combatir a los malos piratas informáticos.

Y si desea protegerse a sí mismo y a su negocio de los piratas informáticos y los piratas informáticos, es pertinente saber qué está sucediendo en la industria de la ciberseguridad y los tipos de piratas informáticos y piratas informáticos.

Este artículo conocerá los diferentes tipos de hacks y hackers para distinguirlos e implementar las medidas de seguridad correctas para permanecer más seguro.

Tabla de contenido

¿Qué es un truco?

Un hack es un acto realizado por un individuo o piratas informáticos para comprometer la seguridad de una organización al obtener acceso a datos, redes, sistemas y aplicaciones y llevar a cabo ataques. El mal uso de dispositivos y sistemas devasta un negocio en términos financieros y de reputación.

Un hack se origina en un sistema que utiliza un hacker que tiene habilidades de codificación y software y hardware informáticos avanzados.

En los hacks modernos, los piratas informáticos utilizan métodos sigilosos que están diseñados para pasar por alto a los equipos de TI y los equipos de software de ciberseguridad para realizar ataques. Pueden engañar a los usuarios para que abran enlaces y archivos adjuntos maliciosos, lo que da como resultado la exposición de información confidencial.

Ejemplos de hacks pueden ser la implementación de virus y código malicioso, ataques de intermediarios, DDoS, DoS, phishing, ransomware, etc.

Diferentes tipos de hacks

Aquí hay diferentes tipos de hacks:

Suplantación de identidad

El phishing es un intento de los ciberdelincuentes de robar su identidad y dinero a través de correos electrónicos. Los piratas informáticos le obligan a proporcionar su información personal, incluidas las credenciales bancarias, las contraseñas, los detalles de la tarjeta, etc.

El atacante envía un correo electrónico a una persona usando palabras engañosas que parecen muy reales. Actúan como una persona en la que puede confiar, como un entrevistador, gerente de banco, asociado de servicio y más. Se combina con otros ataques como inyección de código, ataques de red y malware para hacer posible el hackeo.

Hay varios tipos de ataques de phishing, como phishing de correo electrónico, phishing de lanza, caza de ballenas, smishing, vishing y phishing de pescadores.

DoS y DDoS

Un ataque de denegación de servicio (DoS) se enfoca en una red o máquina para cerrarla y hacerla inaccesible para los usuarios finales.

Aquí, los atacantes cibernéticos interrumpen la funcionalidad de un dispositivo al inundar la red o la máquina con solicitudes ilimitadas para que el tráfico normal no pueda acceder a él.

DoS es de dos tipos:

Ataques de desbordamiento de búfer: este ataque tiene como objetivo el tiempo de la CPU, el espacio del disco duro y la memoria, y los consume todos para bloquear el sistema y afectar el comportamiento del servidor.

Ataques de inundación: este ataque se dirige a los servidores con una gran cantidad de paquetes de datos. El atacante sobresatura la capacidad del servidor, lo que resulta en DoS. Para que los ataques de inundación DoS sean exitosos, el atacante debe tener más ancho de banda que la máquina objetivo.

En el ataque DDoS, la inundación de tráfico proviene de varias fuentes. Este ataque es más crítico que DoS ya que no puede cerrar varias fuentes a la vez.

Cebo y cambio

Bait and Switch es una técnica utilizada por los estafadores para robar datos personales y credenciales de inicio de sesión a través de anuncios y vías confiables. Engañan a los usuarios para que visiten sitios maliciosos y toman todos los detalles debajo de las narices de los usuarios.

Estos ataques se forman principalmente a partir del espacio publicitario que venden los sitios web. Una vez que los atacantes compran el espacio publicitario, reemplazan inmediatamente el anuncio con un enlace malicioso, lo que provoca el bloqueo del navegador y el compromiso de los sistemas.

El marketing de contenidos basado en Internet es el canal principal de los ataques en los que se engaña a los usuarios para que abran enlaces, que luego resultan ser maliciosos.

robo de galletas

El robo de cookies es una táctica de secuestro en la que un atacante obtiene acceso a la información del usuario. Aquí, un tercero copia los datos de la sesión no segura y los usa para hacerse pasar por el usuario. Generalmente ocurre cuando un usuario visita sitios confiables a través de Wi-Fi público o una red desprotegida.

Una vez que esto sucede, el atacante puede usar la información o la cuenta para publicar mensajes falsos, transferir dinero o hacer otras cosas maliciosas.

Se puede prevenir si un usuario usa conexiones SSL para iniciar sesión y evita usar redes desprotegidas para acceder a los sitios.

Virus, Troyano, Malware

Un virus es un programa de computadora que se conecta a otra computadora o programa de software para dañar el sistema. Los piratas informáticos insertan código en el programa y esperan hasta que alguien ejecute el programa. De esta manera, infectan otros programas en una computadora.

Un troyano ejecuta un programa que dice que es inofensivo y útil. En realidad, hace cosas maliciosas al igual que los caballos de Troya fueron utilizados por los griegos para atacar a los enemigos por la noche.

En lugar de apuntar a un sistema de software, el troyano apunta a la instalación de otro malware en el sistema, lo que resulta en engañar a los usuarios.

Un gusano es un malware similar a un virus. Ejecuta payload malicioso y autorreplica en los sistemas informáticos. La única diferencia está en su técnica de esparcimiento. Un virus quiere un programa anfitrión, pero un gusano vive en su propio programa independiente. A veces se propagan por sí mismos, sin ninguna interferencia humana.

Además, existe una variedad de otras amenazas maliciosas, como ransomware, adware, spyware, rootkits, bots y mucho más.

Ataques de clickjacking

ClickJacking, que se conoce como ataque de reparación de UI, se dirige a los usuarios a través de múltiples capas opacas o transparentes para engañarlos. Una vez que un usuario hace clic en el botón o enlace sin saber que está haciendo clic en el botón equivocado, pierde su información en las manos equivocadas.

Suponga que está visitando un sitio web y se desplaza para comprobar la página. De repente, cuando vas a hacer clic en algún enlace, es posible que veas otros anuncios que te permiten hacer clic en ese enlace. Por lo tanto, los atacantes lo dirigen a otra página. Así funcionan los atacantes ClickJacking.

Por ejemplo, cuando visita el sitio web www.wyz.com y ve hojas de estilo o cuadros de texto en la página, obtendrá ofertas gratuitas y otras ofertas adecuadas que lo atraerán para abrir el enlace. De esta manera, perderá sus credenciales de inicio de sesión y su información personal.

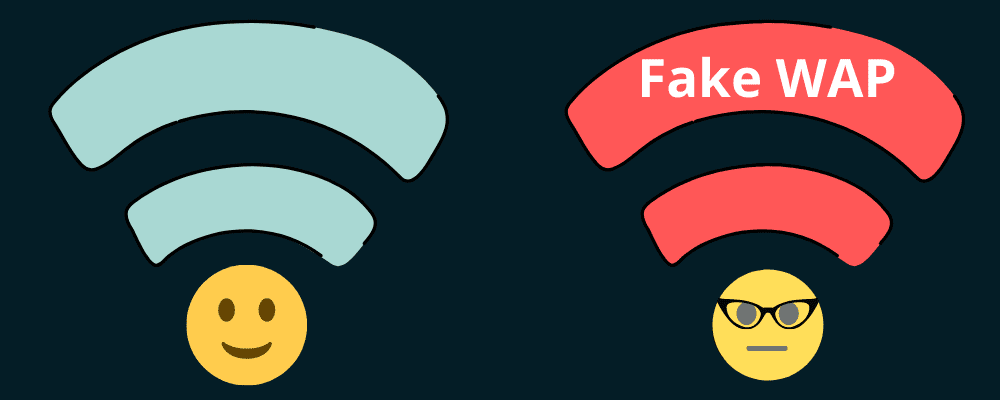

WAP falso

El punto de acceso inalámbrico (WAP) es una técnica utilizada para conectar muchos usuarios a la vez a través de un canal público. Fake WAP significa hacer lo mismo falsificando la técnica.

Aquí, un hacker suele elegir un lugar público donde haya Wi-Fi gratuito, como el aeropuerto, los centros comerciales y las cafeterías locales.

A veces configuran Wi-Fi para los usuarios que permiten el acceso gratuito y juegan como un ninja. En este caso, proporciona libremente toda su información durante el inicio de sesión en la cuenta Wi-Fi y otros sitios web populares. De esta forma, también hackean tus cuentas de Facebook, Instagram, Twitter y otras.

registrador de teclas

Keylogger, también llamado captura de teclado o registrador de pulsaciones de teclas, es una técnica utilizada para registrar cada pulsación de tecla en un dispositivo o computadora. También tiene un software que puede usar en sus teléfonos inteligentes.

Los piratas informáticos a menudo usan un registrador de teclas para robar credenciales de inicio de sesión, datos empresariales confidenciales y más. En realidad, es un software que registra cada actividad, incluidos los clics del mouse. También encontrará keyloggers de hardware donde hay un dispositivo insertado entre la CPU y el teclado que proporciona muchas funciones para capturar los registros.

Los piratas informáticos utilizan esta técnica para acceder a sus números de cuenta, códigos PIN, ID de correo electrónico, contraseñas y otros datos confidenciales.

escuchar a escondidas

La escucha clandestina es una antigua amenaza de seguridad en la que un atacante escucha atentamente las comunicaciones de la red para obtener información privada, como actualizaciones de enrutamiento, datos de aplicaciones, números de identificación de nodos y mucho más.

El pirata informático utiliza los datos para comprometer los nodos al interrumpir el enrutamiento, degradar el rendimiento de las aplicaciones y las redes. Sus vectores incluyen correo electrónico, redes celulares y líneas telefónicas.

Ataques de pozos de agua

Un pozo de agua es un ataque informático en el que un pirata informático observa o adivina los sitios web que una organización o individuo utiliza con frecuencia. Luego, los atacantes infectan esos sitios web a través de malware y, por lo tanto, algunos miembros también se infectan con este ataque.

Esta técnica es más difícil de detectar ya que los piratas informáticos buscan una dirección IP específica para atacar y obtener información específica. El objetivo es apuntar al sistema del usuario y obtener acceso a los sitios web en el objetivo.

Inyección SQL

La inyección SQL (SQLi) es un ataque en el que un atacante usa código malicioso para manipular la base de datos. De esta manera, acceden a la información que se mantiene segura en la base de datos de una organización. Interfieren con las consultas de la aplicación para ver datos, incluidos datos de usuarios, datos comerciales y más.

Una vez que tienen acceso, pueden eliminar los datos o modificarlos, provocando cambios en el comportamiento de las aplicaciones. En algunos casos, el pirata informático obtiene derechos administrativos, que son muy perjudiciales para una organización.

SQLi se dirige a aplicaciones web o sitios web que usan bases de datos SQL como Oracle, SQL Server, MySQL y más. Este es el ataque más antiguo y peligroso, que una vez que tiene éxito, permite a los piratas informáticos acceder a secretos comerciales, datos personales y propiedad intelectual de una empresa.

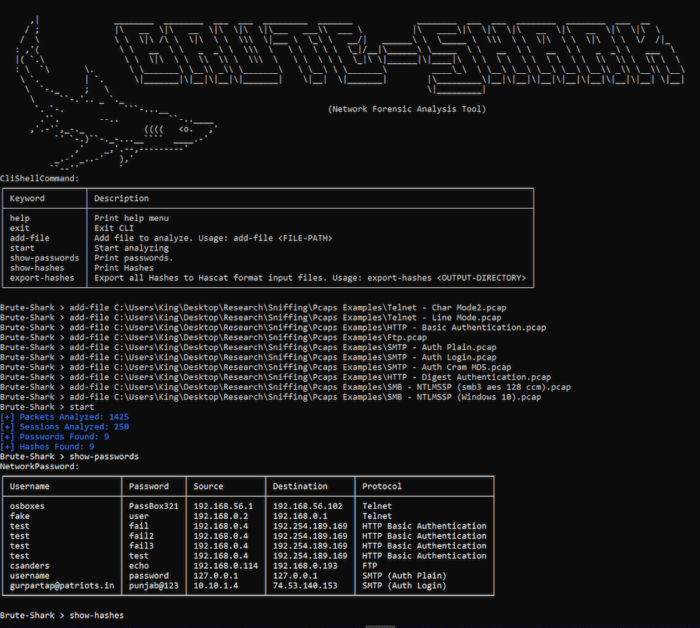

Ataques de fuerza bruta

Un ataque de fuerza bruta es una forma fácil de piratear que se enfoca en métodos de prueba y error para descifrar contraseñas, claves de cifrado, credenciales de inicio de sesión y más. Los atacantes analizan todos los casos posibles para obtener el correcto.

Aquí, la fuerza bruta significa que los piratas informáticos utilizan intentos contundentes para forzar su camino hacia cuentas privadas. Este es un antiguo método de ataque, pero aún es popular y efectivo entre los piratas informáticos. Los piratas informáticos obtienen ganancias de los anuncios, roban datos privados, propagan malware, secuestran su sistema para actividades maliciosas, arruinan la reputación del sitio web y más.

Hay diferentes tipos de fuerza bruta que los atacantes utilizan para obtener acceso. Algunos son simples ataques de fuerza bruta, ataques de diccionario, ataques híbridos de fuerza bruta, ataques de fuerza bruta inversa y relleno de credenciales.

Suplantación de DNS (envenenamiento de caché de DNS)

En esto, un atacante utiliza registros DNS alternativos para redirigir el tráfico a un sitio malicioso.

Por ejemplo, usted es nuevo en su universidad y sus estudiantes del último año cambian los números de las aulas. Entonces, terminas en el aula equivocada. Esto continúa sucediendo hasta que obtenga el directorio del campus correcto.

La suplantación de DNS funciona de la misma manera. El pirata informático ingresa datos falsos en el caché para que las consultas de DNS le den una respuesta incorrecta, lo que resulta en ingresar a sitios web incorrectos. Este ataque viene bajo una amenaza cibernética engañosa.

Descifrar contraseñas

Descifrar contraseñas es la forma que usan los piratas informáticos para obtener credenciales de inicio de sesión. Un ataque de fuerza bruta también es una técnica de descifrado de contraseñas.

En esto, todas las contraseñas deben almacenarse con la función de derivación de clave (KDF). Si se almacena como texto sin formato, el atacante que piratea la base de datos obtiene toda la información de la cuenta. Utilizan varias técnicas para descifrar contraseñas, como phishing, malware, ataques de arco iris, adivinanzas, búsqueda de diccionario y más.

¿Quién es un hacker?

Un hacker es una persona que tiene habilidades de redes, programación, informática y otras habilidades para resolver problemas o causar problemas.

Entran en el sistema informático para instalar malware, destruir datos, robar información, interrumpir dispositivos y mucho más.

Esto no significa que todos los hackers sean malos actores. Pueden ser tanto buenos como malos.

En algunos casos, la piratería es utilizada como un procedimiento legal por figuras legítimas para proteger sus sistemas y datos o el país.

Sin embargo, la mayoría de los piratas informáticos utilizan sus habilidades técnicas para dañar a organizaciones e individuos robando o exponiendo su información, pidiendo rescate, destruyendo su imagen en la industria, etc.

Los piratas informáticos rompen el muro de seguridad de una organización para obtener acceso no autorizado a teléfonos, dispositivos IoT, sistemas informáticos completos, redes, tabletas y computadoras. Aprovechan una debilidad de la red o del sistema para entrar y lanzar ataques. Estas debilidades son de dos tipos: técnicas y sociales.

Diferentes tipos de piratas informáticos

Ya sabes qué es el hacking y sus tipos.

Pero, ¿quién está detrás de todo este pirateo y cómo puede identificarlos y diferenciarlos?

Dado que todos los piratas informáticos no son delincuentes, comprendamos los diferentes tipos de piratas informáticos y diferenciémoslos.

Hackers de sombrero blanco

Los hackers de sombrero blanco son piratas informáticos autorizados que tienen el conocimiento técnico para encontrar vulnerabilidades en las redes y sistemas. Tienen derecho a piratear los sistemas para verificar las vulnerabilidades de seguridad para mantenerse protegidos de los piratas informáticos criminales.

Corrigen lagunas y debilidades en el sistema de seguridad y protegen a una organización de violaciones de datos y diferentes tipos de ataques externos e internos.

Hackers de sombrero negro

Los piratas informáticos de sombrero negro tienen las mismas habilidades que los piratas informáticos de sombrero blanco, pero las utilizan para propósitos equivocados. Se denominan ciberdelincuentes a los que irrumpen en los sistemas con intención delictiva o maliciosa.

Los piratas informáticos de sombrero negro tienen conjuntos de habilidades avanzadas para llevar a cabo los posibles ataques. Buscan las vulnerabilidades de seguridad y las lagunas para llevar a cabo los ataques y causar daños graves a una organización en términos de dinero y reputación.

Hackers de sombrero gris

Un hacker de sombrero gris vuelve a ser un experto en seguridad que encuentra una manera fácil de piratear sistemas y redes. Se encuentran entre los hackers de sombrero negro y los hackers de sombrero blanco.

¿Cómo?

Se involucran en estas actividades para ayudar al propietario del sitio web a conocer las vulnerabilidades o robar información. Según sus actividades, se clasifican. Algunos hackers de sombrero gris realizan piratería para su disfrute. No tienen ninguna autorización, pero eligen cómo usar sus habilidades.

Guiones para niños

Los Script Kiddies también son conocidos como piratas informáticos aficionados, ya que no tienen habilidades avanzadas en el campo de la piratería. Siguen los guiones de hackers experimentados para hackear sistemas y redes.

En general, los script kiddies realizan estas actividades solo para llamar la atención de los piratas informáticos experimentados. No tienen todo el conocimiento del proceso, pero sí lo suficiente como para inundar una dirección IP con tráfico excesivo.

Por ejemplo, los script kiddies pueden piratear durante las ofertas de compras del Black Friday.

hacktivista

Los hacktivistas son el grupo de personas que llevan a cabo actividades de hacktivismo para atacar a terroristas, pedófilos, traficantes de drogas, organizaciones religiosas y más.

Los hacktivistas realizan ciertas actividades para apoyar causas políticas. Se enfocan en toda la organización o en una industria específica que sienten que no se alinea con sus prácticas y puntos de vista.

Hacker malicioso interno/denunciante

Un infiltrado malicioso es una persona, como un contratista, ex empleado, socio, etc., que tiene acceso a la red, los datos o el sistema de una organización. Él intencionalmente hace un mal uso y excede sus límites de acceso a los datos de manera ilegítima.

Son más difíciles de detectar ya que tienen acceso autorizado a los datos y conocen muy claramente todos los caminos para ejecutar el hack de forma planificada. La seguridad de la nube también se ve comprometida debido a personas internas maliciosas.

Hackers de sombrero verde

Los hackers de sombrero verde son los novatos, o se puede decir, los inexpertos en el campo de la piratería. No conocen los mecanismos de seguridad y funcionamiento interno de la web.

Los hackers de sombrero verde carecen de experiencia, pero tienen un hambre profunda de aprender las técnicas para subir en la lista de rango. No son necesariamente actores de amenazas, pero pueden causar daño mientras practican su diseño.

A veces, son peligrosos porque no conocen los resultados. Estos pueden causar el peor de los casos que pueden ser difíciles de resolver.

Hackers de sombrero azul

Los piratas informáticos de sombrero azul son diferentes de otros piratas informáticos, ya que no se dirigen a la red y el sistema de una organización para robar algo. Son buscadores de venganza que piratean sistemas informáticos para vengarse personalmente de una organización.

Utilizan técnicas para obtener acceso a varias cuentas o correos electrónicos. Una vez que tienen la información, comienzan a explotar los perfiles enviando mensajes inapropiados, etc. A veces, los ex empleados piratean los servidores de las empresas para robar información como datos confidenciales y divulgar toda la información al público para dañar la reputación.

Los piratas informáticos de sombrero rojo son algo parecidos a los piratas informáticos de sombrero blanco, pero no están autorizados para realizar operaciones de piratería. Los piratas informáticos de sombrero rojo hacen todo lo posible y dan todos los pasos para detener a los piratas informáticos de sombrero negro u otros piratas informáticos.

Se sabe que lanzan una guerra contra los piratas informáticos ilegales y derriban sus servidores y recursos.

A veces eligen una forma ilegal de planificar la piratería. En resumen, los hackers de sombrero rojo hacen lo correcto al seguir el camino equivocado. Por lo general, infectan los sistemas de los tipos terribles, lanzan ataques DDoS y usan herramientas para acceder al sistema del hacker malo para demolerlo.

Hackers de élite

Los piratas informáticos de élite son los piratas informáticos más hábiles en el campo de la piratería. Eligen su camino como hacker de sombrero blanco o como hacker de sombrero negro. Irrumpir en los sistemas y recopilar información es una gran tarea para ellos, ya que son excepcionalmente hábiles.

Los piratas informáticos de élite escriben sus propios exploits a partir de las habilidades y la comprensión que tienen sobre los sistemas. Suelen utilizar distribuciones de Linux hechas por ellos mismos según sus necesidades donde tienen todas las herramientas para hackear.

Ya sea que se trate de un sistema operativo Windows, Unix, Mac o Linux, los piratas informáticos de élite son expertos en todos los rangos.

Ciberterroristas

Los terroristas cibernéticos apuntan a la población cerrando todas las infraestructuras principales, como las operaciones gubernamentales, el transporte, la energía, etc. Cualquier ataque cibernético que dañe a la población de manera indirecta se conoce como terrorismo cibernético.

Quieren lograr ganancias ideológicas o políticas a través de la intimidación o la amenaza. Los ciberterroristas experimentados pueden causar una destrucción masiva de los sistemas gubernamentales aprovechando sus habilidades. Podrían dejar un mensaje de terror para futuros ataques.

Conclusión

Conocer los diferentes ataques y piratas informáticos lo mantendrá informado sobre los riesgos actuales de ciberseguridad. También te ayudará a distinguir entre hackers, ya que no son malos actores. Así, podrá tomar las medidas de seguridad adecuadas en el momento adecuado para prevenir ataques y minimizar riesgos.