¿Cómo se asegura de que su aplicación e infraestructura estén protegidas contra las vulnerabilidades de seguridad?

Detectify ofrece un conjunto completo de soluciones de monitoreo e inventario de activos que incluyen escaneo de vulnerabilidades, descubrimiento de hosts y huellas dactilares de software. Su uso podría ayudar a evitar sorpresas desagradables, como hosts desconocidos que presentan vulnerabilidades o subdominios que pueden ser fácilmente secuestrados.

Muchas cosas pueden salir mal y un atacante puede aprovecharlo. Algunos comunes son:

- Mantener abiertos los puertos innecesarios

- Exposición de subdominios inseguros, archivos confidenciales, credenciales

- Mantener .git accesible

- Principales vulnerabilidades potenciales de OWASP como XSS, SSRF, RCE

Puede debatir que puedo ejecutar manualmente el escáner de puertos, encontrar subdominios, probar vulnerabilidades, etc. Esto es bueno si lo hace de vez en cuando, pero llevará mucho tiempo y no será rentable cuando tienes que hacerlo con frecuencia.

Entonces, ¿cuál es la solución?

Ir por Detectar monitoreo de activosque supervisa los activos de su aplicación web y realiza un análisis regular de todos los controles discutidos anteriormente y muchos otros para mantener su negocio en línea seguro 🛡️.

- Detectify alberga su propia comunidad privada de piratas informáticos éticos para realizar investigaciones de vulnerabilidades de forma colectiva, por lo que le brinda alertas desde la perspectiva de un atacante real.

- Otras herramientas se basan en firmas y pruebas de versión, lo que se parece más al cumplimiento que a la seguridad real. Los piratas informáticos de Detectify proporcionan las cargas reales que se utilizan para crear las pruebas de seguridad, lo que brinda un conjunto único de pruebas que no se ve en otros productos en el mercado.

- ¿El resultado? Una forma más segura de realizar pruebas de seguridad que solo le brinda resultados que pueden verificarse

- ¡Hallazgos de seguridad que son realmente interesantes de corregir!

en su Blogmencionan que el tiempo de desarrollo de la prueba de Supervisión de activos se ha reducido a tan solo 25 minutos desde que el pirata informático hasta el lanzamiento.

¿Suena interesante?

Vamos a ver cómo funciona.

Para comenzar a trabajar con Detectify Asset Monitoring, el primer paso es verificar que eres el propietario del dominio que vas a monitorear o que estás autorizado para realizar un escaneo de seguridad. Este es un paso necesario que Detectify toma para garantizar que la información confidencial que revela no termine en las manos equivocadas.

Podemos realizar la verificación del dominio de varias maneras: cargando un archivo .txt específico en el directorio raíz de su dominio, con Google Analytics, a través de un registro DNS o con una metaetiqueta en una página web. También hay una opción de verificación asistida si ninguno de los métodos de autoservicio funciona para usted.

Tabla de contenido

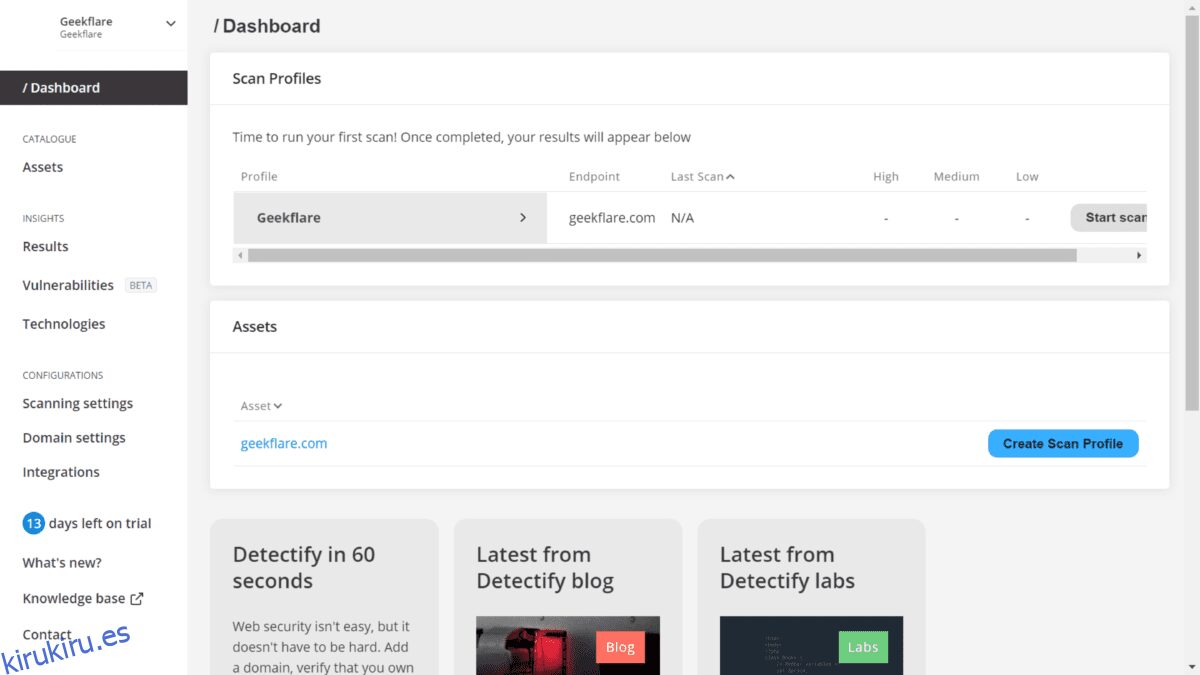

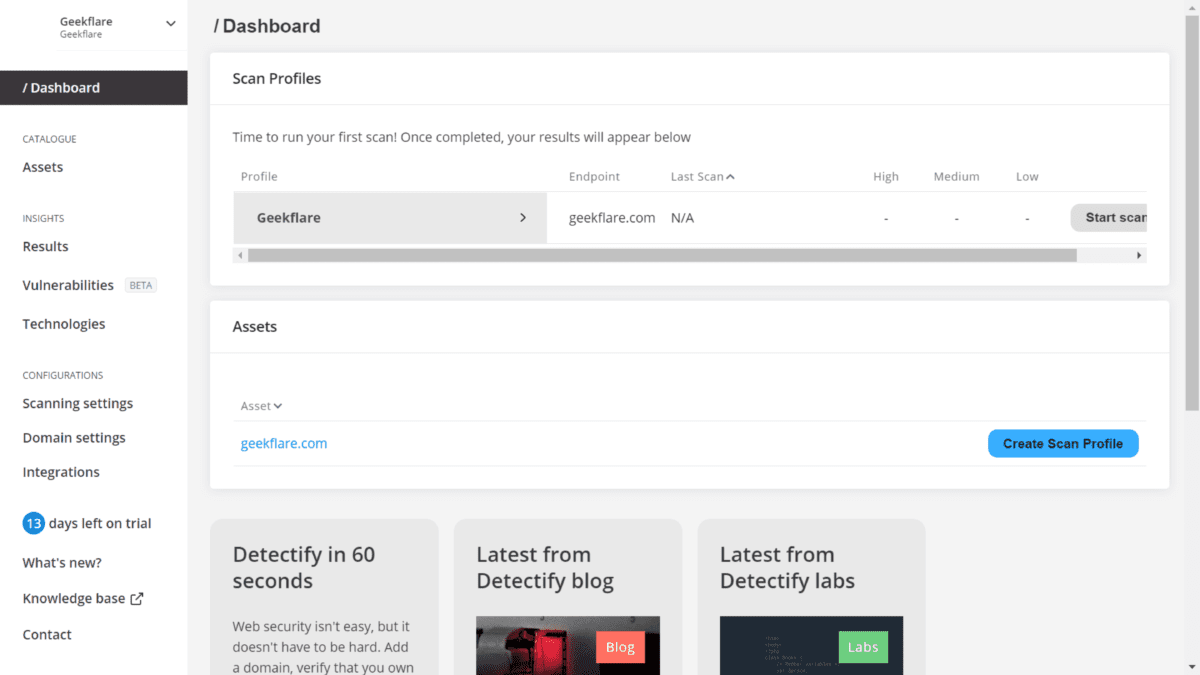

Creación de un perfil de escaneo

El segundo paso para configurar Detectify es crear un perfil de escaneo, que se puede asociar con cualquier dominio, subdominio o dirección IP de su sitio con servicios HTTP o HTTPS ejecutándose en él.

Después de configurar un perfil de escaneo, puede configurarlo con diferentes opciones.

Por ejemplo, puede tener dos perfiles asociados al mismo dominio pero con credenciales diferentes. De esa forma, puede realizar dos escaneos diferentes en el mismo servidor y comparar los resultados.

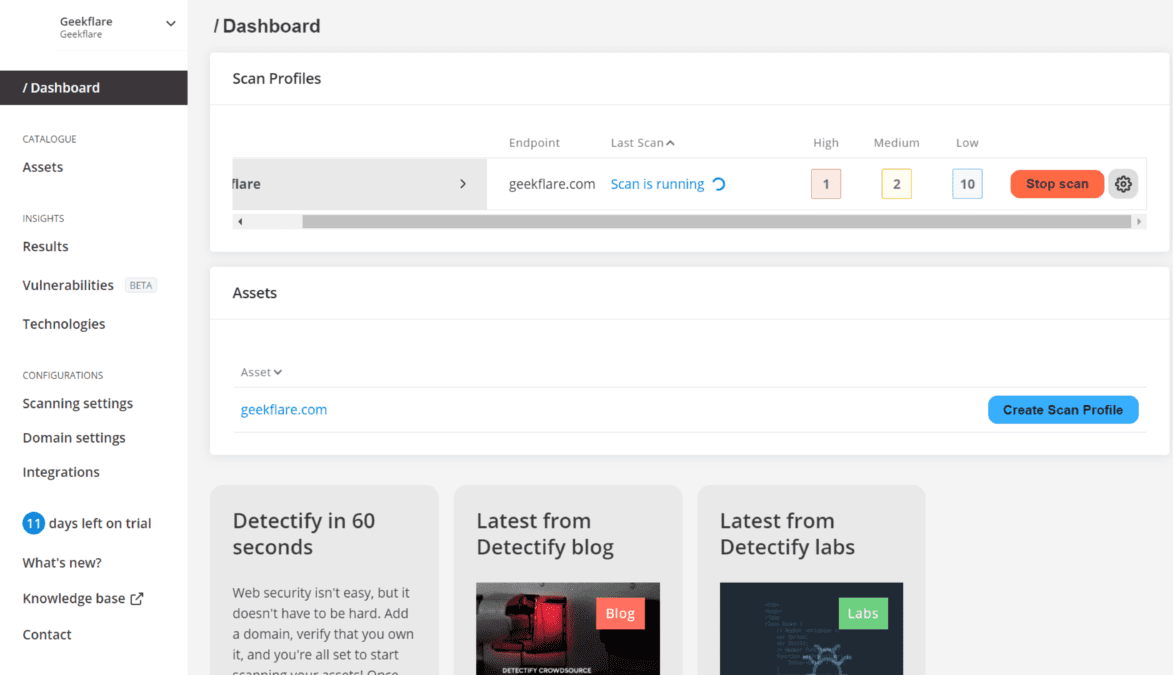

Una vez que su perfil de escaneo esté configurado, estará listo para escanear, lo que hace simplemente presionando el botón Iniciar escaneo junto al perfil de escaneo que desea usar. El tablero cambiará para mostrar que hay un escaneo en progreso.

El tiempo para realizar el escaneo depende del volumen del contenido del sitio. Si el volumen es bastante grande, el análisis puede tardar horas y es posible que observe una ligera degradación del rendimiento del sitio mientras se realiza el análisis. Entonces, mi consejo es realizar escaneos cuando su sitio esté menos ocupado.

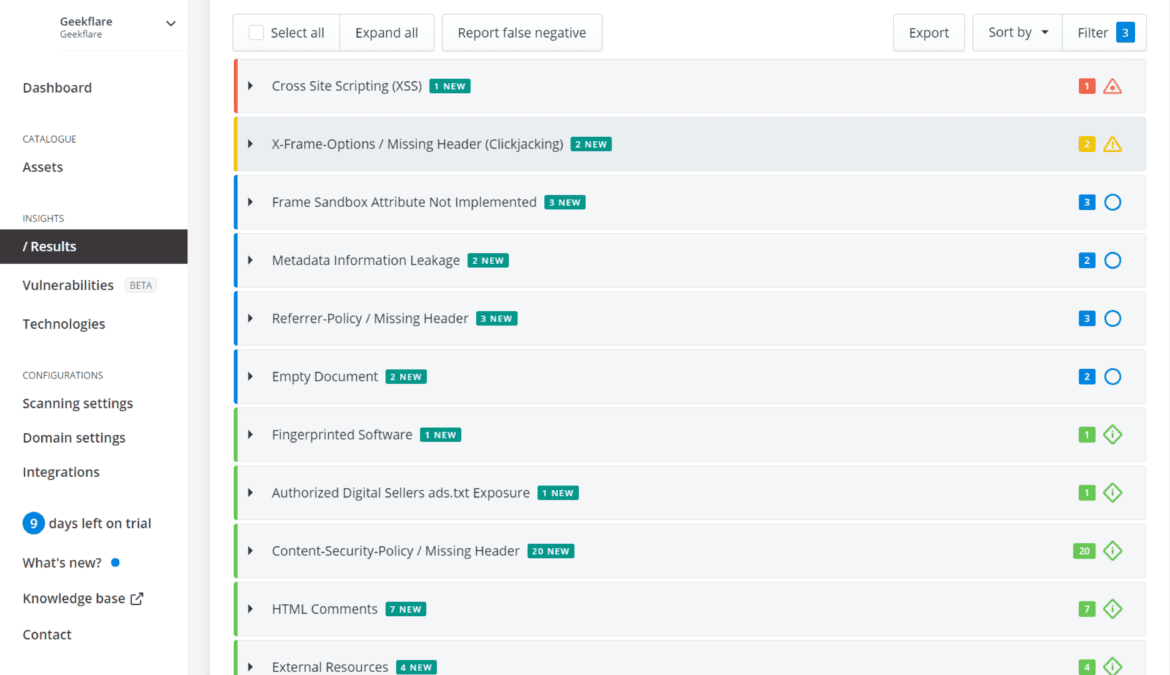

Escanear informes

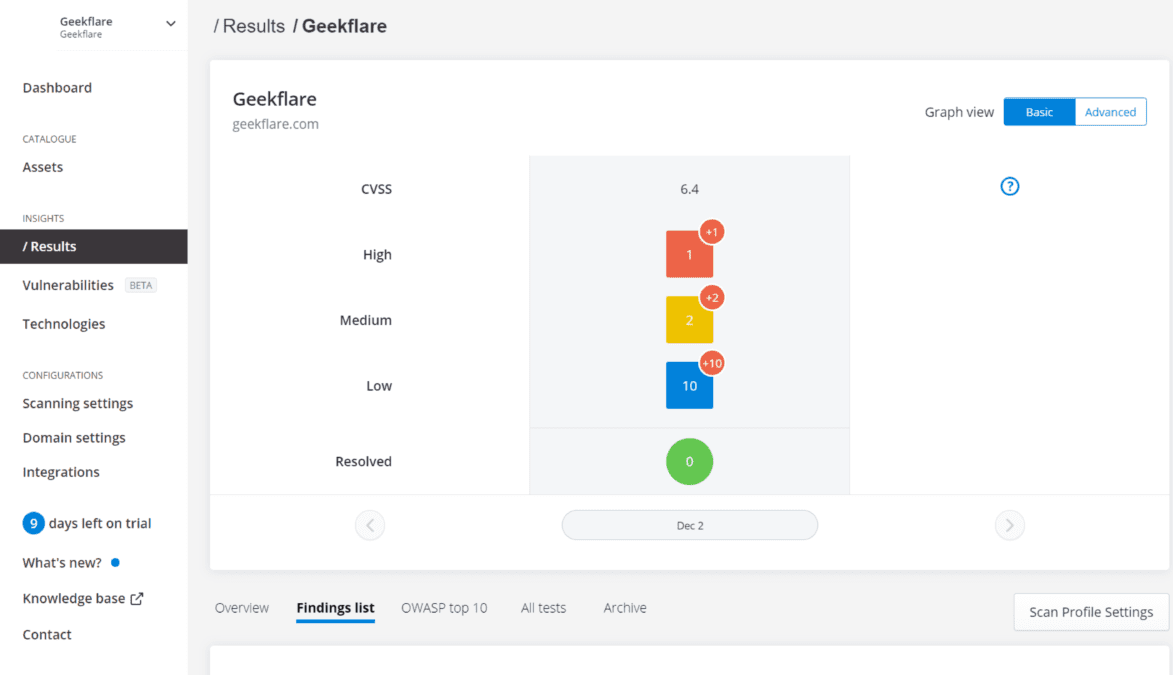

Cuando Detectify termine de escanear su sitio, recibirá un correo electrónico informándoselo. En ese correo electrónico, le informará el tiempo que tomó realizar el análisis, la cantidad de problemas encontrados agrupados por su gravedad y una puntuación general de amenazas que muestra qué tan bueno o malo es el sitio en términos de seguridad.

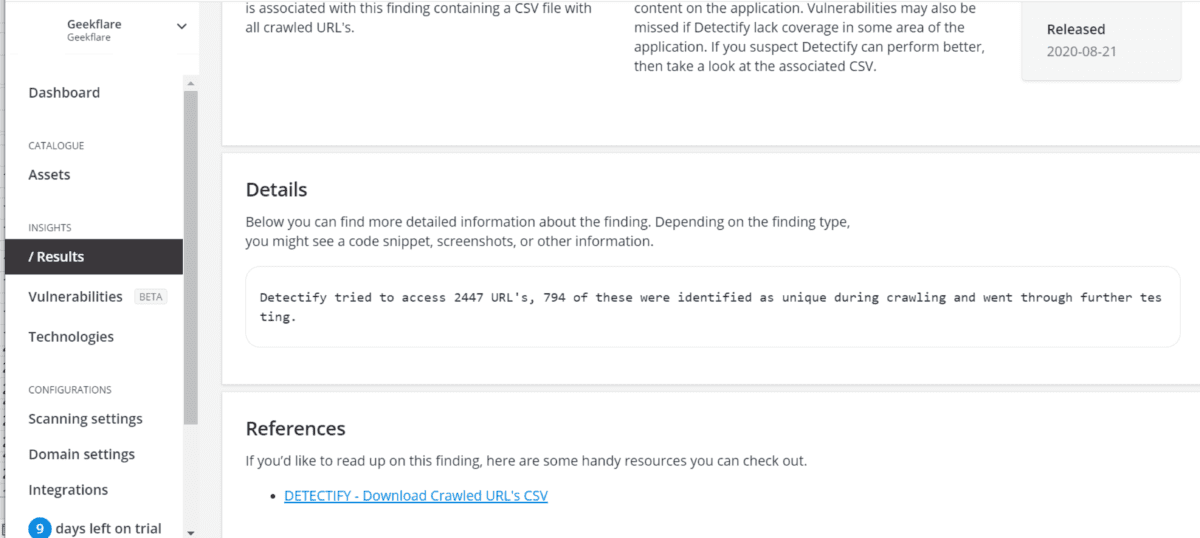

Puede ver qué URL se rastrearon durante el análisis yendo al último informe de análisis y haciendo clic en el elemento «URL rastreadas» en la lista de hallazgos de información. La sección Detalles muestra a cuántas URL intentó acceder el rastreador durante el análisis y cuántas de ellas se identificaron como únicas.

Hay un hipervínculo en la parte inferior de la página para descargar un archivo CSV que contiene todas las URL rastreadas y el código de estado de cada una. Puede revisar esta lista para asegurarse de que se hayan visitado todas las partes importantes de su sitio.

Para planificar la remediación y obtener resultados más precisos en análisis futuros, Detectify le permite etiquetar cada hallazgo como «Corregido», «Riesgo aceptado» o «Falso positivo». Si etiqueta un hallazgo como «Reparado», el escáner usará esa misma etiqueta en informes futuros, por lo que no tendrá que volver a tratarlo para solucionarlo. Un «riesgo aceptado» es algo que no desea que se informe en cada análisis, mientras que un «falso positivo» es un hallazgo que puede parecerse a una vulnerabilidad, aunque no lo es.

¡Ay! muchos hallazgos para arreglar lo que nunca pensé.

Detectify ofrece muchas páginas y vistas diferentes para ver los resultados del escaneo. La vista «Todas las pruebas» le permite ver todas las vulnerabilidades que descubrió el análisis. Si está familiarizado con la clasificación OWASP, puede consultar la vista OWASP para ver qué tan vulnerable es su sitio a las 10 principales vulnerabilidades.

Para afinar escaneos futuros, puede usar las opciones de lista blanca/negra de Detectify para agregar áreas de su sitio que podrían estar ocultas porque ningún enlace apunta a ellas. O puede prohibir las rutas en las que no desea que ingrese el rastreador.

el inventario de activos

La página de inventario de activos de Detectify muestra una lista de activos raíz, como dominios agregados o direcciones IP, con mucha información útil que lo ayudará a proteger sus inversiones en TI. Al lado de cada activo, un icono azul o gris indica si la supervisión de activos está activada o desactivada.

Puede hacer clic en cualquiera de los activos del inventario para obtener una descripción general. Desde allí, puede examinar subdominios, escanear perfiles, tecnologías de huellas dactilares, hallazgos de monitoreo de activos, configuraciones de activos y mucho más.

Hallazgos de monitoreo de activos

Agrupa los resultados de los hallazgos en tres categorías según su gravedad: alta, media y baja.

Los hallazgos de alto nivel reflejan principalmente problemas en los que la información confidencial (por ejemplo, credenciales o contraseñas de clientes) está expuesta al público o es potencialmente explotable.

Los hallazgos de nivel medio muestran situaciones en las que expone alguna información. Aunque esa exposición puede no ser dañina por sí misma, un pirata informático podría aprovecharla combinándola con otra información.

Finalmente, los hallazgos de bajo nivel muestran subdominios que podrían ser tomados y deben verificarse para verificar su propiedad.

Detectify proporciona una base de conocimientos con muchas correcciones y sugerencias de remediación para ayudarlo a lidiar con los hallazgos encontrados durante el escaneo. Una vez que tome medidas para remediar los problemas, puede ejecutar un segundo análisis para verificar si los problemas se han remediado de manera efectiva. Las opciones de exportación le permiten crear archivos PDF, XML o JSON con informes de hallazgos para enviarlos a terceros o servicios como Trello o JIRA.

Aprovechar al máximo Detectify

La guía de mejores prácticas de Detectify recomienda agregar un nombre de dominio sin subdominios para obtener una descripción general de todo su sitio si no es demasiado grande. Pero hay un límite de tiempo de 9 horas para un escaneo completo, luego del cual el escáner salta a la siguiente fase del proceso. Por ese motivo, podría ser una buena idea dividir su dominio en perfiles de exploración más pequeños.

Su primer escaneo puede mostrarle que algunos activos tienen más vulnerabilidades que otros. Esa es otra razón, además de la duración del escaneo, para comenzar a desglosar su dominio. Debe identificar los subdominios más críticos y crear un perfil de análisis para cada uno de ellos.

Preste atención a la lista de «Hosts descubiertos», ya que puede mostrarle algunos hallazgos inesperados. Por ejemplo, sistemas que no sabías que tenías. Esta lista es útil para identificar las aplicaciones más importantes que merecen un análisis más profundo y, por lo tanto, un perfil de análisis individual.

Detectify sugiere que es mejor definir alcances más pequeños para cada perfil de escaneo porque puede obtener hallazgos más precisos y consistentes. También es una buena idea desglosar los ámbitos manteniendo juntas tecnologías o marcos similares dentro de cada perfil. De esta forma, el escáner podrá ejecutar pruebas más relevantes para cada perfil de escaneo.

Conclusión

El inventario y el monitoreo de activos son cruciales para cualquier tamaño y sitio web, incluido el comercio electrónico, SaaS, minorista, financiero y de mercado. No deje ningún activo desatendido; Prueba el prueba por 2 semanas para ver cómo puede ayudarlo a encontrar lagunas para mejorar la seguridad de las aplicaciones web.