Un ataque cibernético es un intento deliberado y malicioso de obtener acceso no autorizado a un sistema informático o red a través de las vulnerabilidades existentes. Esto se puede hacer para robar información confidencial e interrumpir las operaciones normales.

En los últimos tiempos, el ransomware se ha convertido en la herramienta de ataque cibernético preferida por los ciberdelincuentes. El ransomware generalmente se propaga a través de correos electrónicos de phishing, descargas ocultas, software pirateado y protocolo de escritorio remoto, entre otros.

Una vez que una computadora ha sido infectada con ransomware, el ransomware cifra los archivos críticos en la computadora. Luego, los piratas informáticos exigen un rescate para restaurar los datos cifrados.

Los ataques cibernéticos pueden comprometer la seguridad nacional de un país, paralizar las operaciones en sectores clave de una economía y causar daños inmensos y pérdidas financieras graves. Esto es exactamente lo que sucedió con el ciberataque del ransomware WannaCry.

El 12 de mayo de 2017, se cree que el ransomware WannaCry se originó en Corea del Norte, se extendió por todo el mundo e infectó más de 200 000 sistemas informáticos en más de 150 países en menos de dos días. WannaCry apuntó a sistemas informáticos que ejecutan el sistema operativo Windows. Aprovechó una vulnerabilidad en el protocolo de bloqueo de mensajes del servidor del sistema operativo.

Una de las mayores víctimas del ataque fue el Servicio Nacional de Salud (NHS) del Reino Unido. Se infectaron más de 70.000 de sus dispositivos, incluidos ordenadores, salas de cine, equipos de diagnóstico y escáneres de resonancia magnética. Los médicos no podían acceder a sus sistemas o registros de pacientes necesarios para atender a los pacientes. Este ataque le costó al NHS cerca de 100 millones de dólares.

Eso es lo malo que puede llegar a ser. Sin embargo, las cosas pueden empeorar mucho, especialmente con ransomware nuevos y más peligrosos como BlackCat, que está dejando un camino lleno de víctimas.

Tabla de contenido

ransomware gato negro

El ransomware BlackCat, denominado ALPHV por sus desarrolladores, es un software malicioso que, al infectar un sistema, extrae y cifra los datos del sistema afectado. La exfiltración implica copiar y transferir datos almacenados en un sistema. Una vez que BlackCat ha exfiltrado y cifrado los datos críticos, se solicita un rescate pagadero en criptomoneda. Las víctimas de BlackCat deben pagar el rescate exigido para recuperar el acceso a sus datos.

BlackCat no es un ransomware ordinario. BlackCat fue el primer ransomware exitoso que se escribió en Rust, a diferencia de otros ransomware que normalmente se escriben en C, C++, C#, Java o Python. Además, BlackCat también fue la primera familia de ransomware en tener un sitio web en la web clara donde filtran información robada de sus ataques.

Otra diferencia clave con otros Ransomware es que BlackCat funciona como Ransomware como servicio (RaaS). Raas es un modelo comercial de ciberdelincuencia en el que los creadores de ransomware alquilan o venden su ransomware como un servicio a otras personas o grupos.

En este modelo, los creadores de ransomware brindan todas las herramientas e infraestructura necesarias para que otros distribuyan y ejecuten ataques de ransomware. Esto es a cambio de una parte de sus ganancias obtenidas de los pagos de ransomware.

Esto explica por qué BlackCat se ha centrado principalmente en organizaciones y empresas, ya que suelen estar más dispuestas a pagar el rescate en comparación con las personas. Las organizaciones y las empresas también pagan un rescate mayor en comparación con los individuos. La guía humana y la toma de decisiones en los ataques cibernéticos se conocen como actores de amenazas cibernéticas (CTA).

Para obligar a las víctimas a pagar el rescate, BlackCat utiliza la ‘técnica de triple extorsión’. Esto implica copiar y transferir los datos de las víctimas y cifrar los datos en sus sistemas. Luego se les pide a las víctimas que paguen un rescate para acceder a sus datos encriptados. Si no lo hace, sus datos se filtrarán al público y/o se lanzarán ataques de denegación de servicio (DOS) en sus sistemas.

Finalmente, se contacta a aquellos que se verán afectados por la fuga de datos y se les informa que sus datos serán filtrados. Estos suelen ser clientes, empleados y otros afiliados de la empresa. Esto se hace para presionar a las organizaciones de víctimas a pagar rescate para evitar la pérdida de reputación y los juicios resultantes de la fuga de datos.

Cómo funciona BlackCat Ransomware

Según una alerta flash publicada por el FBI, el ransomware BlackCat utiliza credenciales de usuario previamente comprometidas para obtener acceso a los sistemas.

Una vez que ingresa con éxito al sistema, BlackCat usa el acceso que tiene para comprometer las cuentas de usuario y administrador almacenadas en el directorio activo. Esto le permite usar el Programador de tareas de Windows para configurar objetos de política de grupo (GPO) maliciosos que permiten a BlackCat implementar su ransomware para cifrar archivos en un sistema.

Durante un ataque de BlackCat, los scripts de PowerShell se usan junto con Cobalt Strike para deshabilitar las funciones de seguridad en la red de la víctima. BlackCat luego roba los datos de las víctimas de donde están almacenados, incluso de los proveedores de la nube. Una vez hecho esto, el actor de amenazas cibernéticas que guía el ataque implementa el ransomware BlackCat para cifrar los datos en el sistema de la víctima.

Luego, las víctimas reciben una nota de rescate que les informa que sus sistemas han sufrido un ataque y que se cifraron archivos importantes. El rescate también proporciona instrucciones sobre cómo pagar el rescate.

¿Por qué BlackCat es más peligroso que el ransomware promedio?

BlackCat es peligroso en comparación con el ransomware promedio por varias razones:

Está escrito en Rust

Rust es un lenguaje de programación que es rápido, seguro y ofrece un rendimiento mejorado y una gestión de memoria eficiente. Al usar Rust, BlackCat obtiene todos estos beneficios, lo que lo convierte en un ransomware muy complejo y eficiente con un cifrado rápido. También dificulta la ingeniería inversa de BlackCat. Rust es un lenguaje multiplataforma que permite a los actores de amenazas personalizar fácilmente BlackCat para atacar diferentes sistemas operativos, como Windows y Linux, aumentando su rango de posibles víctimas.

Utiliza un modelo de negocio RaaS

El uso de ransomware como modelo de servicio por parte de BlackCat permite que muchos actores de amenazas implementen ransomware complejo sin tener que saber cómo crear uno. BlackCat hace todo el trabajo pesado para los actores de amenazas, que solo necesitan implementarlo en un sistema vulnerable. Esto facilita los ataques sofisticados de ransomware para los actores de amenazas interesados en explotar sistemas vulnerables.

Ofrece grandes pagos a los afiliados.

Con BlackCat empleando un modelo Raas, los creadores ganan dinero tomando una parte del rescate pagado a los actores de amenazas que lo implementan. A diferencia de otras familias Raas que toman hasta el 30 % del pago del rescate de un actor de amenazas, BlackCat permite que los actores de amenazas se queden entre el 80 % y el 90 % del rescate que pagan. Esto aumenta el atractivo de BlackCat para los actores de amenazas, lo que permite que BlackCat obtenga más afiliados dispuestos a implementarlo en ataques cibernéticos.

Tiene un sitio de fuga público en la web clara.

A diferencia de otros ransomware que filtran información robada en la web oscura, BlackCat filtra información robada en un sitio web accesible en la web transparente. Al filtrar los datos robados en claro, más personas pueden acceder a los datos, lo que aumenta las repercusiones de un ataque cibernético y ejerce más presión sobre las víctimas para que paguen el rescate.

El lenguaje de programación Rust ha hecho que BlackCat sea muy efectivo en su ataque. Al usar un modelo Raas y ofrecer un gran pago, BlackCat atrae a más actores de amenazas que tienen más probabilidades de implementarlo en los ataques.

Cadena de infección de BlackCat Ransomware

BlackCat obtiene acceso inicial a un sistema utilizando credenciales comprometidas o explotando las vulnerabilidades de Microsoft Exchange Server. Después de obtener acceso a un sistema, los actores maliciosos eliminan las defensas de seguridad del sistema y recopilan información sobre la red de la víctima y elevan sus privilegios.

El ransomware BlackCat luego se mueve lateralmente en la red, obteniendo acceso a tantos sistemas como sea posible. Esto es útil durante la demanda de rescate. Cuantos más sistemas sean atacados, más probable es que la víctima pague el rescate.

Luego, los actores maliciosos filtran los datos del sistema que se utilizarán para extorsionar. Una vez que se han exfiltrado los datos críticos, se prepara el escenario para que se entregue la carga útil de BlackCat.

Los actores maliciosos entregan BlackCat usando Rust. BlackCat primero detiene servicios como copias de seguridad, aplicaciones antivirus, servicios de Internet de Windows y máquinas virtuales. Una vez hecho esto, BlackCat encripta los archivos en el sistema y desfigura la imagen de fondo del sistema reemplazándola con la nota de rescate.

Protéjase de BlackCat Ransomware

Aunque BlackCat está demostrando ser más peligroso que otros ransomware vistos anteriormente, las organizaciones pueden protegerse del ransomware de varias maneras:

Cifrar datos críticos

Parte de la estrategia de extorsión de Blackhat consiste en amenazar con filtrar los datos de la víctima. Al cifrar datos críticos, una organización agrega una capa adicional de protección a sus datos, lo que paraliza las técnicas de extorsión utilizadas por los actores de amenazas BlackHat. Incluso si se filtra, no estará en un formato legible por humanos.

Actualizar regularmente los sistemas

En una investigación realizada por Microsoft, se reveló que, en algunos casos, BlackCat explotaba servidores de intercambio sin parches para obtener acceso a los sistemas de una organización. Las empresas de software publican regularmente actualizaciones de software para abordar las vulnerabilidades y los problemas de seguridad que podrían haberse descubierto en sus sistemas. Para estar seguro, instale parches de software tan pronto como estén disponibles.

Copia de seguridad de datos en un lugar seguro

Las organizaciones deben priorizar la realización de copias de seguridad periódicas de los datos y el almacenamiento de los datos en una ubicación fuera de línea separada y segura. Esto es para garantizar que incluso en el caso de que se cifren datos críticos, aún se pueden restaurar a partir de las copias de seguridad existentes.

Implementar la autenticación multifactor

Además de usar contraseñas seguras en un sistema, implemente la autenticación multifactor, que requiere múltiples credenciales antes de otorgar acceso a un sistema. Esto se puede hacer configurando un sistema para generar una contraseña de un solo uso enviada a un número de teléfono o correo electrónico vinculado, que se requiere para acceder a un sistema.

Supervisar la actividad en una red y los archivos en un sistema

Las organizaciones deben monitorear constantemente la actividad en sus redes para detectar y responder a actividades sospechosas en sus redes lo más rápido posible. Las actividades en una red también deben ser registradas y revisadas por expertos en seguridad para identificar posibles amenazas. Finalmente, se deben implementar sistemas para rastrear cómo se accede a los archivos en un sistema, quién accede a ellos y cómo se utilizan.

Al cifrar datos críticos, garantizar que los sistemas estén actualizados, realizar copias de seguridad de los datos con regularidad, implementar la autenticación multifactor y monitorear la actividad en un sistema. Las organizaciones pueden estar un paso por delante y prevenir los ataques de BlackCat.

Recursos de aprendizaje: Ransomware

Para obtener más información sobre los ataques cibernéticos y cómo protegerse contra ataques de ransomware como BlackCat, le recomendamos tomar cualquiera de estos cursos o leer los libros que se sugieren a continuación:

#1. Capacitación de concientización sobre seguridad

Este es un curso increíble para todos los interesados en estar seguros en Internet. El curso es ofrecido por el Dr. Michael Biocchi, un profesional certificado en seguridad de sistemas de información (CISSP).

El curso cubre phishing, ingeniería social, fuga de datos, contraseñas, navegación segura y dispositivos personales y ofrece consejos generales sobre cómo estar seguro en línea. El curso se actualiza periódicamente, y todos los usuarios de Internet se beneficiarán de él.

#2. Capacitación de concientización sobre seguridad, seguridad en Internet para empleados

Este curso está diseñado para usuarios de Internet cotidianos y tiene como objetivo educarlos sobre las amenazas de seguridad que las personas a menudo desconocen y cómo protegerse contra las amenazas.

El curso ofrecido por Roy Davis, un experto en seguridad de la información certificado por CISSP, cubre la responsabilidad de usuarios y dispositivos, phishing y otros correos electrónicos maliciosos, ingeniería social, manejo de datos, contraseñas y preguntas de seguridad, navegación segura, dispositivos móviles y Ransomware. Completar el curso le otorga un certificado de finalización, que es suficiente para cumplir con las políticas de regulación de datos en la mayoría de los lugares de trabajo.

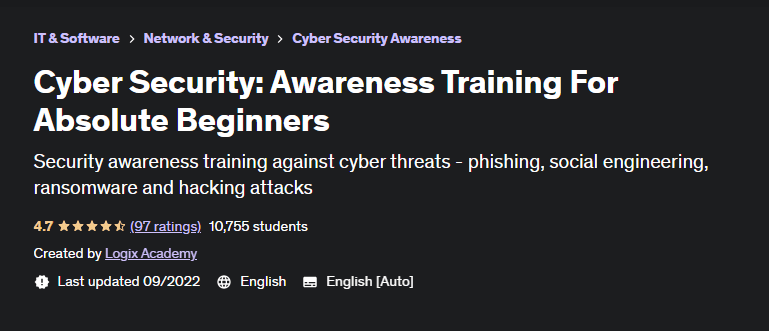

#3. Seguridad cibernética: Capacitación de concientización para principiantes absolutos

Este es un curso de Udemy ofrecido por Usman Ashraf de Logix Academy, una startup de Capacitación y Certificaciones. Usman está certificado por CISSP y tiene un Ph.D. en redes informáticas y mucha experiencia en la industria y la docencia.

Este curso ofrece a los alumnos una inmersión profunda en ingeniería social, contraseñas, eliminación segura de datos, redes privadas virtuales (VPN), malware, ransomware y consejos de navegación segura, y explica cómo se utilizan las cookies para rastrear a las personas. El curso no es técnico.

#4. Ransomware revelado

Este es un libro de Nihad A. Hassan, consultor independiente de seguridad de la información y experto en ciberseguridad y análisis forense digital. El libro enseña cómo mitigar y manejar los ataques de ransomware y brinda a los lectores una visión detallada de los diferentes tipos de ransomware que existen, sus estrategias de distribución y métodos de recuperación.

El libro también cubre los pasos a seguir en caso de infección de ransomware. Esto abarca cómo pagar rescates, cómo realizar copias de seguridad y restaurar archivos afectados, y cómo buscar en línea herramientas de descifrado para descifrar archivos infectados. También cubre cómo las organizaciones pueden desarrollar un plan de respuesta a incidentes de ransomware para minimizar el daño del ransomware y recuperar las operaciones normales rápidamente.

#5. Ransomware: Comprender. Prevenir. Recuperar

En este libro, Allan Liska, arquitecto de seguridad sénior y especialista en ransomware de Recorded Future, responde todas las preguntas difíciles relacionadas con el ransomware.

El libro ofrece un contexto histórico de por qué el ransomware ha prevalecido en los últimos años, cómo detener los ataques de ransomware, las vulnerabilidades a las que se dirigen los actores malintencionados mediante el uso de ransomware y una guía para sobrevivir a un ataque de ransomware con daños mínimos. Además, el libro responde a la pregunta más importante: ¿debería pagar el rescate? Este libro ofrece una emocionante exploración del ransomware.

#6. Manual de protección contra ransomware

Para cualquier individuo u organización que busque armarse contra el ransomware, este libro es una lectura obligada. En este libro, Roger A. Grimes, experto en seguridad informática y penetración, ofrece su vasta experiencia y conocimiento en el campo para ayudar a las personas y organizaciones a protegerse del ransomware.

El libro ofrece un modelo procesable para las organizaciones que buscan formular defensas sólidas contra el ransomware. También enseña cómo detectar un ataque, limitar el daño rápidamente y determinar si pagar el rescate o no. También ofrece un plan de juego para ayudar a las organizaciones a limitar la reputación y los daños financieros causados por violaciones de seguridad graves.

Finalmente, enseña cómo crear una base segura para el seguro de ciberseguridad y la protección legal para mitigar la interrupción de los negocios y la vida cotidiana.

Nota del autor

BlackCat es un ransomware revolucionario que seguramente cambiará el status quo en lo que respecta a la seguridad cibernética. Hasta marzo de 2022, BlackCat había atacado con éxito a más de 60 organizaciones y logró llamar la atención del FBI. BlackCat es una amenaza grave y ninguna organización puede darse el lujo de ignorarla.

Al emplear un lenguaje de programación moderno y métodos no convencionales de ataque, encriptación y extorsión de rescate, BlackCat ha dejado a los expertos en seguridad tratando de ponerse al día. Sin embargo, la guerra contra este ransomware no está perdida.

Al implementar las estrategias destacadas en este artículo y minimizar la oportunidad de que un error humano exponga los sistemas informáticos, las organizaciones pueden mantenerse un paso adelante y evitar el catastrófico ataque del ransomware BlackCat.