Nueve de cada diez veces, deshacerse del malware criptográfico es tan difícil como detectarlo.

¿Sospecharía de una caída repentina en el rendimiento de su computadora?

¡Muchos no lo harán! Del mismo modo, solo unos pocos se preocupan lo suficiente por el retraso ocasional y, por lo general, lo etiquetan como problemas «estándar» de su sistema operativo.

Sin embargo, si investigan más a fondo, también puede surgir como una aplicación no autorizada, que consume el ancho de banda y reduce el rendimiento del sistema.

Tabla de contenido

¿Qué es el criptomalware?

Puede suponer que el criptomalware es una sanguijuela digital inyectada por un tercero beneficiario que agota sus recursos informáticos sin su conocimiento.

Sin embargo, el proceso se conoce más comúnmente como crypto-jacking.

Como ya se ha dicho, lo que dificulta su detección es su modus operandi. No puede notar la diferencia a menos que sea muy consciente del sonido operativo estándar, la velocidad, etc. del ventilador de su computadora, y el rendimiento general del sistema.

Esto ejecutará aplicaciones de criptominería en segundo plano durante la vida útil de su máquina a menos que presione desinstalar.

En pocas palabras, los criptomineros son aplicaciones que contribuyen al mundo criptográfico al verificar sus transacciones y extraer nuevas monedas. Esto genera ingresos pasivos para sus operadores.

Pero estos se conocen como criptomalware si se instalan en un sistema sin la debida autorización del administrador, lo que lo convierte en un delito cibernético.

Para una analogía más simple, considere a alguien que usa su césped para plantar un árbol frutal, toma agua y los recursos necesarios de su hogar sin su consentimiento y le niega las frutas o el dinero.

Eso será similar al cripto-jacking de este mundo mortal.

¿Cómo funciona el criptomalware?

¡Como la mayoría del malware!

No buscas descargas infectadas con virus ni las instalas para divertirte.

Pero te suceden de las formas más mundanas:

- Hacer clic en un enlace en el correo electrónico

- Visitar sitios web HTTP

- Descarga de fuentes no seguras

- Hacer clic en un anuncio sospechoso y otras cosas

Además, los malos actores podrían implementar ingeniería social para obligar a los usuarios a descargar dicho malware.

Una vez instalado, el criptomalware se aprovecha de los recursos de su sistema hasta que los detecta y los desinstala.

Algunos signos de infección por criptomalware son una mayor velocidad del ventilador (ruido), más calentamiento y un rendimiento lento.

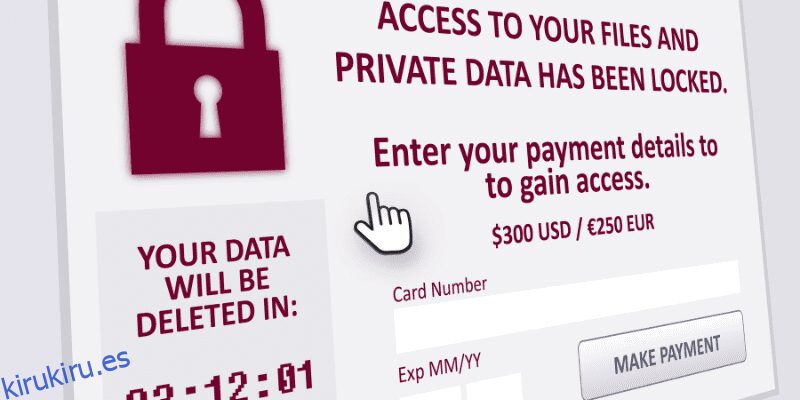

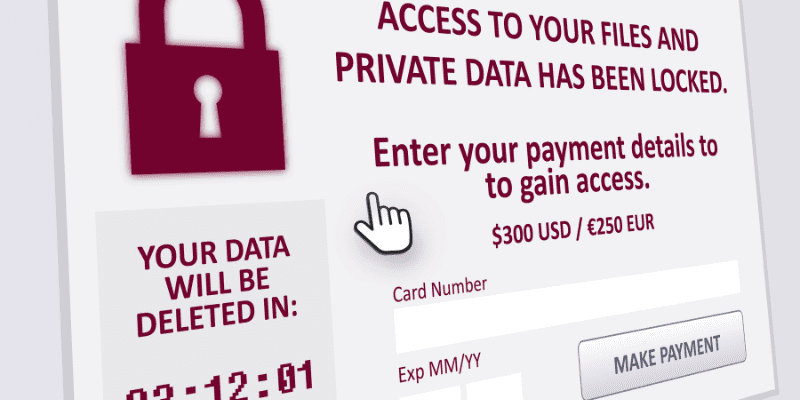

Cripto-malware vs. Cripto-ransomware

El criptoransomware no es tan sutil. Una vez instalado, puede bloquearlo del sistema solo para permitir el acceso después de que pague el monto del rescate.

Por lo general, muestra un número o correo electrónico para ponerse en contacto o detalles de la cuenta para cooperar con la amenaza de rescate.

Dependiendo de lo que esté en juego, las personas a veces cumplen con el estafador para recuperarlo. Sin embargo, hay casos en los que aceptar tales «solicitudes» no proporcionó ningún alivio o también los convirtió en un objetivo futuro.

El criptomalware, por el contrario, no representa una amenaza visible. Funciona silenciosamente en segundo plano, consumiendo sus recursos para convertirse en una fuente de ingresos pasiva perenne para el ciberdelincuente.

Ataques populares de criptomalware

Estos son algunos de los eventos documentados que sacudieron el mundo digital con su sofisticación.

#1. graboide

Graboid fue detectado por investigadores de redes de Palo Alto y publicado en un informe de 2019. El atacante tomó casi 2000 hosts Docker inseguros para un viaje gratis que no necesitaba autorización.

Envió comandos remotos para descargar e implementar imágenes docker infectadas en los hosts comprometidos. La ‘descarga’ también contenía una herramienta para comunicarse y poner en peligro otras máquinas vulnerables.

A continuación, los contenedores ‘modificados’ descargaron cuatro scripts y los ejecutaron en orden.

Estos scripts operaron aleatoriamente a los mineros de Monero durante sesiones repetidas de 250 segundos y propagaron el malware a través de la red.

#2. poderfantasma

Expuesto por los laboratorios Kaspersky en 2018, PowerGhost es un criptomalware sin archivos dirigido principalmente a redes corporativas.

No tiene archivos, lo que significa que se adhiere a las máquinas sin atraer atención o detección no deseada. Posteriormente, inicia sesión en los dispositivos a través de Windows Management Instrumentation (WMI) o EthernalBlue exploit utilizado en el infame ataque de ransomware WannaCry.

Una vez que inició sesión, intentó deshabilitar a otros mineros (si los había) para obtener el máximo rendimiento para los malos actores responsables.

Además de ser un acaparador de recursos, se sabía que una variante de PowerGhost albergaba ataques DDoS dirigidos a otros servidores.

#3. BadShell

BadShell fue descubierto por la división de ciberseguridad de Comodo en 2018. Es otro gusano criptográfico sin archivos que no deja rastro en el almacenamiento del sistema; en cambio, opera a través de la CPU y la RAM.

Este se adjuntó a Windows PowerShell para ejecutar comandos maliciosos. Almacenó el código binario en el Registro de Windows y ejecutó scripts de criptominería con el Programador de tareas de Windows.

#4. Red de bots Prometei

Detectado por primera vez en 2020, Prometei Botnet apuntó a vulnerabilidades publicadas de Microsoft Exchange para instalar criptomalware para minar Monero.

Este ataque cibernético usó muchas herramientas, como EternalBlue, BlueKeep, SMB y RDP, etc., para propagarse a través de la red y apuntar a sistemas inseguros.

Tenía muchas versiones (como la mayoría del malware), y los investigadores de Cybereason datan sus orígenes de 2016. Además, tiene una presencia multiplataforma que infecta los ecosistemas de Windows y Linux.

¿Cómo detectar y prevenir el criptomalware?

La mejor manera de verificar el malware criptográfico es vigilando su sistema. Una mayor voz de los fanáticos o una caída repentina en el rendimiento pueden generar estos gusanos digitales.

Sin embargo, los sistemas operativos son entidades complejas, y estas cosas siguen ocurriendo en segundo plano y, por lo general, no notamos cambios tan sutiles.

En ese caso, aquí hay algunos consejos que pueden ayudarlo a mantenerse seguro:

- Mantenga sus sistemas actualizados. El software desactualizado a menudo tiene vulnerabilidades aprovechadas por los ciberdelincuentes.

- Usa un antivirus premium. No puedo enfatizar lo suficiente cómo cada dispositivo necesita un buen antivirus. Además, tales ataques ocurren independientemente del sistema operativo (¡Mac también es atacado!) y el tipo de dispositivo (teléfonos inteligentes, tabletas incluidas).

- No haga clic en todo. Ser curioso es una naturaleza humana de la que a menudo se aprovecha injustamente. Si es inevitable, copie y pegue el enlace sospechoso en cualquier motor de búsqueda y vea si necesita más atención.

- Respete las advertencias del navegador. Los navegadores web son mucho más avanzados que hace una década. Trate de no anular ninguna advertencia sin la diligencia debida adecuada. Además, manténgase alejado de los sitios web HTTP.

- Mantente informado. Estas herramientas reciben actualizaciones periódicas de los malos. Además, sus métodos para victimizar también evolucionan. Por lo tanto, sigue leyendo sobre hacks recientes y compártelos con tus compañeros.

¡Crypto-Malware está en aumento!

Esto se debe a la adopción cada vez mayor de criptografía y su difícil detección.

Y una vez instalados, siguen generando dinero gratis para los criptodelincuentes con poco o ningún esfuerzo por su parte.

Sin embargo, las mejores prácticas de Internet mencionadas anteriormente lo ayudarán a mantenerse seguro.

Y como ya se mencionó, lo mejor sería instalar un software de ciberseguridad en todos sus dispositivos.

A continuación, consulte la introducción a los conceptos básicos de ciberseguridad para principiantes.