Descubierta por primera vez en 2016, la botnet Mirai se apoderó de una cantidad sin precedentes de dispositivos y causó daños masivos a Internet. Ahora ha vuelto y es más peligroso que nunca.

Tabla de contenido

El nuevo y mejorado Mirai está infectando más dispositivos

El 18 de marzo de 2019, los investigadores de seguridad de Palo Alto Networks reveló que Mirai se ha modificado y actualizado para lograr el mismo objetivo a mayor escala. Los investigadores descubrieron que Mirai estaba usando 11 nuevas exportaciones (con un total de 27) y una nueva lista de credenciales de administrador predeterminadas para probar. Algunos de los cambios apuntan al hardware empresarial, incluidos los televisores LG Supersign y los sistemas de presentación inalámbricos WePresent WiPG-1000.

Mirai puede ser aún más potente si puede hacerse cargo del hardware empresarial y controlar las redes empresariales. Como Ruchna Nigam, investigadora sénior de amenazas de Palo Alto Networks, lo pone:

Estas nuevas características otorgan a la botnet una gran superficie de ataque. En particular, apuntar a los enlaces empresariales también le otorga acceso a un mayor ancho de banda, lo que en última instancia resulta en una mayor potencia de fuego para la botnet para ataques DDoS.

Esta variante de Miria continúa atacando enrutadores, cámaras y otros dispositivos conectados a la red. Para fines destructivos, cuantos más dispositivos se infecten, mejor. Irónicamente, la carga útil maliciosa se alojó en un sitio web que promocionaba un negocio que se ocupaba de la «seguridad electrónica, la integración y el monitoreo de alarmas».

Mirai es una botnet que ataca dispositivos IOT

Si no lo recuerda, en 2016 la botnet Mirai parecía estar en todas partes. Apuntó a enrutadores, sistemas DVR, cámaras IP y más. A menudo se denominan dispositivos de Internet de las cosas (IoT) e incluyen dispositivos simples como termostatos que se conectan a Internet. Las botnets funcionan infectando grupos de computadoras y otros dispositivos conectados a Internet y luego obligando a esas máquinas infectadas a atacar sistemas o trabajar en otros objetivos de manera coordinada.

Mirai buscó dispositivos con credenciales de administrador predeterminadas, ya sea porque nadie las cambió o porque el fabricante las codificó. La botnet se apoderó de una gran cantidad de dispositivos. Incluso si la mayoría de los sistemas no fueran muy potentes, los números que funcionan podrían funcionar juntos para lograr más de lo que una poderosa computadora zombie podría lograr por sí sola.

Mirai se hizo cargo de casi 500.000 dispositivos. Usando esta botnet agrupada de dispositivos IoT, Mirai paralizó servicios como Xbox Live y Spotify y sitios web como BBC y Github al dirigirse directamente a los proveedores de DNS. Con tantas máquinas infectadas, Dyn (un proveedor de DNS) fue derribado por un ataque DDOS que vio 1,1 terabytes de tráfico. Un ataque DDOS funciona inundando un objetivo con una gran cantidad de tráfico de Internet, más de lo que el objetivo puede manejar. Esto hará que el sitio web o el servicio de la víctima se rastreen o lo obliguen a salir de Internet por completo.

Los creadores originales del software de la botnet Marai fueron arrestado, declarado culpable y con términos de libertad condicional. Durante un tiempo, Mirai estuvo cerrada. Pero sobrevivió lo suficiente del código para que otros malos actores se hicieran cargo de Mirai y lo modificaran para satisfacer sus necesidades. Ahora hay otra variante de Mirai por ahí.

Cómo protegerse de Mirai

Mirai, al igual que otras redes de bots, utiliza exploits conocidos para atacar dispositivos y comprometerlos. También intenta utilizar credenciales de inicio de sesión predeterminadas conocidas para trabajar en el dispositivo y hacerse cargo de él. Así que sus tres mejores líneas de protección son sencillas.

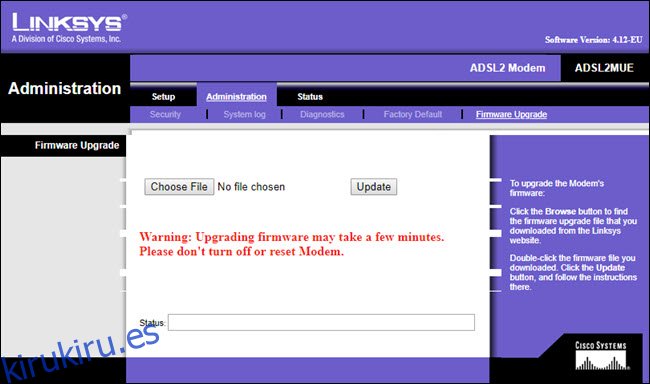

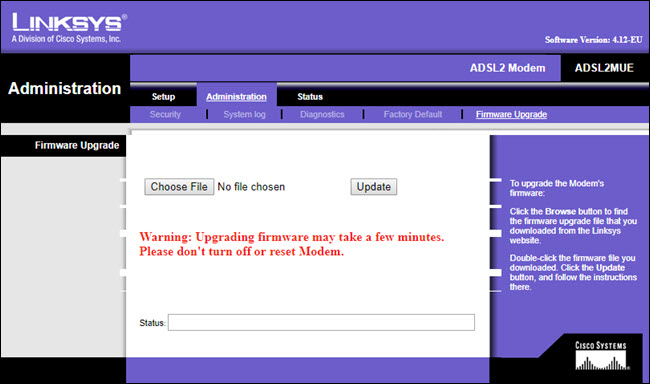

Actualice siempre el firmware (y el software) de todo lo que tenga en su hogar o lugar de trabajo que pueda conectarse a Internet. La piratería es un juego del gato y el ratón, y una vez que un investigador descubre un nuevo exploit, se aplican parches para corregir el problema. Las redes de bots como esta prosperan en dispositivos sin parches, y esta variante de Mirai no es diferente. Los exploits dirigidos al hardware empresarial se identificaron en septiembre pasado y en 2017.

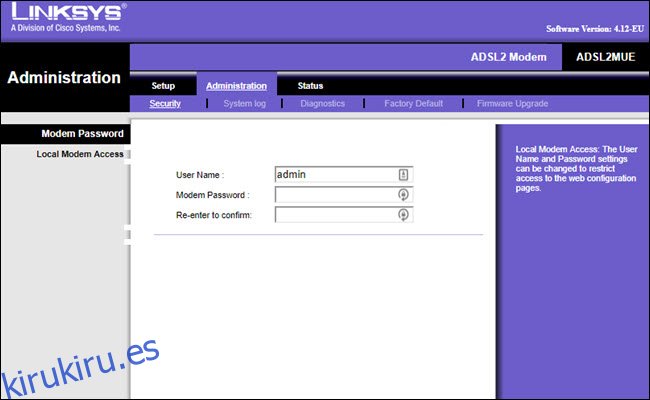

Cambie las credenciales de administrador de sus dispositivos (nombre de usuario y contraseña) lo antes posible. Para los enrutadores, puede hacer esto en la interfaz web de su enrutador o en la aplicación móvil (si tiene una). Para otros dispositivos en los que inicie sesión con su nombre de usuario o contraseñas predeterminados, consulte el manual del dispositivo.

Si puede iniciar sesión con admin, contraseña o un campo en blanco, debe cambiar esto. Asegúrese de cambiar las credenciales predeterminadas cada vez que configure un nuevo dispositivo. Si ya configuró dispositivos y se olvidó de cambiar la contraseña, hágalo ahora. Esta nueva variante de Mirai apunta a nuevas combinaciones de nombres de usuario y contraseñas predeterminados.

Si el fabricante de su dispositivo dejó de publicar nuevas actualizaciones de firmware o codificó las credenciales de administrador y no puede cambiarlas, considere reemplazar el dispositivo.

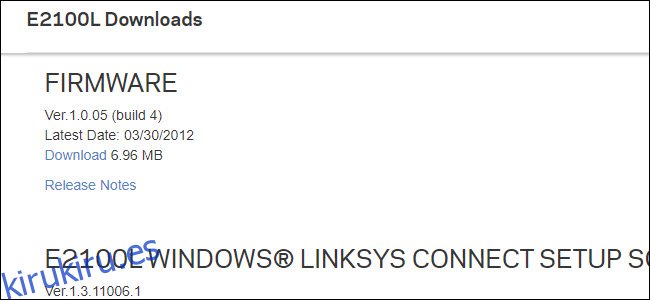

La mejor manera de verificarlo es comenzar en el sitio web del fabricante. Busque la página de soporte de su dispositivo y busque avisos sobre actualizaciones de firmware. Compruebe cuándo se lanzó el último. Si han pasado años desde una actualización de firmware, es probable que el fabricante ya no sea compatible con el dispositivo.

También puede encontrar instrucciones para cambiar las credenciales de administración en el sitio web de soporte del fabricante del dispositivo. Si no puede encontrar actualizaciones de firmware recientes o un método para cambiar la contraseña del dispositivo, probablemente sea el momento de reemplazar el dispositivo. No querrás dejar algo permanentemente vulnerable conectado a tu red.

Si el firmware más reciente que puede encontrar es de 2012, debe reemplazar su dispositivo.

Si el firmware más reciente que puede encontrar es de 2012, debe reemplazar su dispositivo.

Reemplazar sus dispositivos puede parecer drástico, pero si son vulnerables, es su mejor opción. Las redes de bots como Mirai no van a desaparecer. Tienes que proteger tus dispositivos. Y, al proteger sus propios dispositivos, estará protegiendo el resto de Internet.