Estén atentos mientras les contamos sobre algunos de los infames intentos de extorsión cibernética y las posibles formas de detenerlos por adelantado.

Un robo a un banco es muy inseguro para un mal actor sofisticado. Pone en peligro físicamente al criminal mientras sucede y otorga fuertes castigos si es atrapado.

Por el contrario, permanece casi intacto si organiza un ataque de ransomware futurista.

En conclusión, las extorsiones cibernéticas son mucho menos riesgosas y más rentables en comparación con los robos o robos convencionales. Además, las sanciones más débiles han favorecido aún más a los ciberdelincuentes.

Tenga en cuenta las criptomonedas imposibles de rastrear, y ya deberíamos comenzar a fortalecer nuestras defensas.

¿Qué es la Extorsión Cibernética?

Cyber Extortion es un ataque en línea para extraer grandes cantidades de rescate. Esto generalmente se hace amenazando fallas en el servidor con un ataque DDoS o encriptando sus datos, negando el acceso.

La extorsión cibernética es un acto de chantaje en estas formas:

Tabla de contenido

Rehén de datos

Un mal actor le impide acceder a su red de computadoras y le pide un rescate para restaurar el acceso. Esto suele suceder cuando accidentalmente hace clic en un enlace malicioso que descarga malware, cifra los archivos y lo bloquea.

Alternativamente, alguien secuestra su sistema, copia datos confidenciales y lo asusta para que pague o se arriesgue a exponerlo al público en general. Esto a veces implica ingeniería social en la que simplemente juegan trucos psicológicos que te hacen creer falsamente en el truco cuando no lo hay.

DDoS

A veces se usa para encubrir un robo de datos, la denegación de servicio distribuida (DDoS) es cuando su red se inunda con solicitudes de servicio falsas que impiden que sus usuarios reales ingresen.

Esto se lleva a cabo con una red de servidores infectados (botnets) o por memcaching, causando ralentizaciones o fallas en el servidor. Dependiendo de la escala de su negocio en línea, las pérdidas pueden ser enormes.

Uno puede financiar fácilmente un ataque DDoS por tan solo $ 4 por hora y causar cientos de miles de pérdidas a la víctima. Además de la pérdida inmediata, el tiempo de inactividad empuja a sus clientes hacia la competencia y causa daños adicionales con el tiempo.

Grandes ataques de extorsión cibernética

Echemos un vistazo a algunos de los mayores eventos registrados en el pasado.

#1. Quiero llorar

A partir del 12 de mayo de 2017, WannaCry fue un ataque global de ransomware en computadoras con Microsoft Windows. Su escala real aún se desconoce porque aún persiste en algunas formas.

El primer día en el cargo, WannaCry infectó 230 000 computadoras en más de 150 países. Esto afectó a grandes empresas y gobiernos de todo el mundo. Podría copiarse, instalarse, ejecutarse y propagarse dentro de la red sin ninguna interacción humana.

Con WannaCry, los piratas informáticos aprovecharon una vulnerabilidad de Windows utilizando el exploit EternalBlue. Curiosamente, EternalBlue fue desarrollado por la NSA de los Estados Unidos para explotar una vulnerabilidad de Windows. El código de explotación de alguna manera fue robado y publicado por un grupo de piratas informáticos llamado The Shadow Brokers.

Microsoft, al conocer el problema, emitió una actualización para solucionarlo. Pero la mayoría de los usuarios que ejecutaban sistemas obsoletos se convirtieron en el objetivo principal.

El salvador esta vez fue Marcus Hutchins, quien accidentalmente hundió el malware al registrar un dominio mencionado en el código de explotación. Eso funcionó como un interruptor de apagado y mantuvo a raya a WannaCry. Pero hay mucho más, incluido el interruptor de apagado que sufre un ataque DDoS, Hutchins manejando el interruptor de apagado a Cloudflare al que puede agarrar TechCrunch.

Las pérdidas globales estimadas rondan los 4.000 millones de dólares.

#2. CNA financiera

El 21 de marzo de 2021, CNA Financial, con sede en Chicago, se enteró de que alguien copió datos personales confidenciales de sus empleados, trabajadores contratados y sus dependientes. Esto salió a la luz después de más de dos semanas, ya que el hack no se detectó desde el 5 de marzo de 2021.

Este fue un ataque híbrido que incluyó el robo de datos y el mantenimiento del sistema CNA como rehén. Los piratas informáticos, un grupo de piratería Evil Corp con sede en Rusia, utilizaron malware para cifrar los servidores CNA. Después de negociaciones sobre el rescate inicial de 60 millones de dólares, los piratas informáticos finalmente se conformaron con 40 millones de dólares, según Bloomberg.

#3. Oleoducto Colonial

El pirateo del oleoducto colonial provocó interrupciones en el suministro de combustible de uno de los oleoductos más grandes de los EE. UU. La investigación reveló que fue el resultado de una sola filtración de contraseña en la web oscura.

Sin embargo, se desconocía cómo los delincuentes obtuvieron el nombre de usuario correcto que coincidía con la contraseña comprometida. Los piratas informáticos accedieron a los sistemas de Colonial utilizando una red privada virtual destinada a empleados remotos. Como no había autenticación multifactor, un nombre de usuario y una contraseña eran suficientes.

Después de una semana de esta actividad, el 7 de mayo de 2021, uno de los empleados actuales vio una nota de rescate que exigía USD 4,4 millones en criptomonedas. En cuestión de horas, los funcionarios cerraron el oleoducto completo y contrataron empresas de seguridad cibernética para verificar y mitigar el daño. También notaron un robo de datos de 100 GB y el pirata informático amenazó con exponerlo en caso de que no se pagara el monto del rescate.

El ransomware paralizó la sección de facturación y contabilidad de los sistemas de TI de Colonial. El monto del rescate se pagó poco después del ataque a DarkSide, un grupo de piratería con sede en Europa del Este. DarkSide proporcionó una herramienta de descifrado que resultó tan lenta que tardó una semana en normalizar las operaciones de canalización.

Curiosamente, el Departamento de Justicia de EE. UU. emitió una declaración pública el 7 de junio de 2021, citando la recuperación de 63,7 bitcoins del pago original. De alguna manera, el FBI se apoderó de las claves privadas relacionadas con las cuentas de los piratas informáticos y recuperó $ 2,3 millones, aparentemente menos de lo que se pagó debido a la repentina caída de los precios de bitcoin en ese período.

#4. Din

Además de hacer muchas cosas en Internet, Dyn actúa principalmente como proveedor de servicios de DNS para algunos de los grandes nombres, incluidos Twitter, Netflix, Amazon, Airbnb, Quora, CNN, Reddit, Slack, Spotify, PayPal, etc. con un gran ataque DDoS el 21 de octubre de 2016.

El atacante usó la botnet Mirai, que implementó una gran cantidad de dispositivos IoT comprometidos para enviar solicitudes de DNS falsas. Este tráfico atascó los servidores DNS causando ralentizaciones extremas acumulando una cantidad desconocida de pérdidas en todo el mundo.

Si bien la escala del ataque dificulta calcular la cantidad exacta de daño sufrido por los sitios web, Dyn perdió mucho.

Alrededor de 14 500 dominios (aproximadamente el 8 %) cambiaron a un proveedor de DNS diferente inmediatamente después del ataque.

Mientras que muchos más sufrieron ataques similares como el Servicios web de Amazon, GitHubevitemos salirnos del camino y pasemos a diseñar una estrategia sólida para prevenir tales eventos de extorsión cibernética.

¿Cómo prevenir la extorsión cibernética?

Algunas de las medidas preventivas muy básicas que pueden ayudarlo a protegerse contra tales ataques de Internet son:

#1. Evite hacer clic en enlaces maliciosos

Los atacantes a menudo se aprovechan de este atributo infantil de la psicología humana: la curiosidad.

Los correos electrónicos de phishing fueron la puerta de entrada de alrededor del 54 % de los ataques de ransomware. Entonces, además de recordarte a ti mismo y a tus empleados acerca de los correos electrónicos no deseados, organiza talleres.

Esto puede incluir correos electrónicos ficticios de phishing con campañas semanales para brindar capacitación en vivo. Funcionará más como vacunas en las que una pequeña cantidad de cargas de virus muertos protegen contra amenazas vivas.

Además, puede capacitar a los empleados en tecnologías similares a sandboxing para abrir enlaces y aplicaciones sospechosas.

#2. Actualizaciones de software y soluciones de seguridad

Independientemente de su sistema operativo, el software desactualizado es susceptible a los ataques de extorsión cibernética. La gente fácilmente podría haber evitado WannaCay si hubieran actualizado sus PC con Windows a tiempo.

Otro concepto erróneo más común es que estás a salvo si usas una Mac. Eso es completamente falso. Y Informe de estado de malware de Malwarebytes rompe cualquier falsa sensación de seguridad entre los usuarios de Mac.

El sistema operativo Windows ha sufrido grandes ataques simplemente porque Mac no era tan popular. El sistema operativo de Microsoft aún tiene una participación de mercado cercana al 74%, y apuntar a los usuarios de Mac no vale la pena simplemente.

Pero como eso está cambiando lentamente, Malwarebytes fue testigo de un aumento del 400 % en las amenazas dirigidas a Mac OS de 2018 a 2019. Además, notaron 11 amenazas por Mac en comparación con 5,8 amenazas para un dispositivo con Windows.

En conclusión, invertir en una solución integral de seguridad de Internet como Avast One definitivamente puede demostrar su valor.

Además, puede implementar sistemas de detección de intrusos como Snort o Suricata para una mejor red de seguridad.

#3. Utilice contraseñas seguras

El ataque de Colonial Pipeline se debió a que un empleado usó una contraseña débil dos veces.

Según un Encuesta Avastaproximadamente el 83 % de los estadounidenses usa contraseñas poco seguras y hasta el 53 % usa las mismas contraseñas en varias cuentas.

Es cierto que presionar a los usuarios para que usen contraseñas seguras ya ha demostrado ser una tarea cuesta arriba. Pedirles que hagan eso en el trabajo parece casi imposible.

Entonces, ¿cuál es la solución? Plataformas de autenticación de usuarios.

Puede hacer uso de estas plataformas para hacer cumplir los requisitos de contraseñas seguras en su organización. Estos son especialistas de terceros con planes flexibles según el tamaño de la empresa. También puede comenzar con niveles siempre gratuitos con Ory, Supabase, Frontegg, etc.

A nivel personal, utiliza gestores de contraseñas.

Además, tome la molestia de actualizar las contraseñas de vez en cuando. Esto garantizará su seguridad incluso si sus credenciales son robadas de alguna manera. Y eso es mucho más fácil con administradores de contraseñas premium como Lastpass, que puede actualizar automáticamente sus contraseñas con solo un clic.

Pero no te quedes con una contraseña complicada; intenta ser creativo con el nombre de usuario también.

#4. Copias de seguridad fuera de línea

El nivel de sofisticación de tales ataques a veces puede engañar incluso a los expertos en ciberseguridad de renombre, y mucho menos al propietario de una pequeña empresa.

Por lo tanto, mantenga copias de seguridad actualizadas. Esto ayudará a que su sistema funcione en un día fatídico.

Y las copias de seguridad fuera de línea son una ventaja adicional. Son su almacenamiento en frío seguro, inalcanzable para los extorsionadores cibernéticos.

Además, tome nota de las capacidades de restauración disponibles porque los tiempos de inactividad prolongados a veces pueden hacer que el rescate solicitado parezca lucrativo. Y es precisamente por eso que algunos dueños de negocios negocian con los actores de amenazas y terminan pagando cantidades enormes.

Alternativamente, las soluciones de respaldo y recuperación de datos de terceros como Acronis pueden ser útiles. Proporcionan protección contra ransomware y mecanismos de recuperación de datos sin complicaciones.

#5. Red de entrega de contenido (CDN)

Muchos han detectado y evitado grandes ataques DDoS gracias a redes de entrega de contenido competentes.

Como se discutió anteriormente, fue, después de todo, un excelente CDN, Cloudflare, que mantuvo el interruptor de eliminación de WannaCry en línea sin parar durante dos años. También lo ayudó a resistir numerosos ataques DDoS dentro de ese período de tiempo.

Un CDN mantiene una copia en caché de su sitio web en todo el mundo en varios servidores. Transfieren el exceso de carga a su red, evitando sobrecargas y tiempos de inactividad del servidor.

Esta estrategia no solo protege contra las amenazas DDoS, sino que da como resultado sitios web increíblemente rápidos para clientes de todo el mundo.

Finalmente, no puede haber una lista completa para protegerlo contra la extorsión cibernética. Las cosas evolucionan y lo mejor es tener un experto en seguridad cibernética a bordo cada vez.

Pero, ¿y si sucede de todos modos? ¿Cuál debería ser su curso de acción si lo golpean con un intento de extorsión en línea?

Respuesta a la Extorsión Cibernética

Lo primero que viene a la mente después de un ataque de ransomware, además de la ansiedad habitual, es pagar y terminar.

Pero eso no siempre puede funcionar.

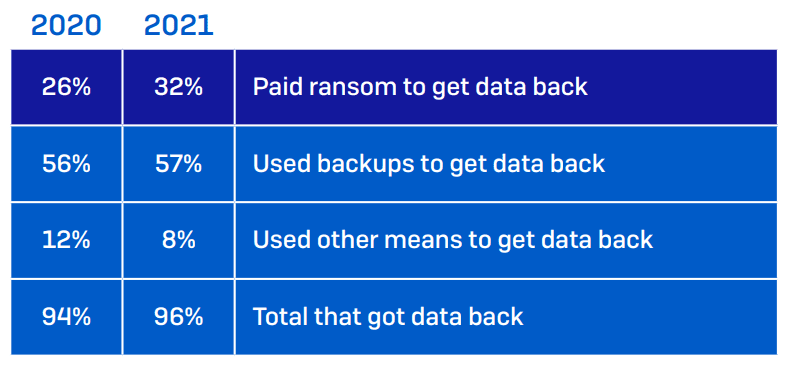

Una encuesta realizada por SOPHOS, una empresa de seguridad de TI con sede en el Reino Unido, muestra que pagar el rescate no es la mejor salida. los informe de encuesta de ataque menciona que solo el 8% de las empresas recuperaron los datos completos después de pagar el rescate. Y el 29 % pudo restaurar solo el 50 % o menos de los datos robados/encriptados.

Por lo tanto, su acto de cumplimiento con las demandas de rescate puede resultar contraproducente. Te hace dependiente del mal actor y sus herramientas para descifrar tus datos, lo que retrasa otros esfuerzos de rescate.

Además, no hay garantía de que la herramienta proporcionada por el hacker funcione alguna vez. Puede fallar o infectar aún más su sistema. Además, pagar a los delincuentes destaca a su organización como sus clientes que pagan. Por lo tanto, existe una gran posibilidad de un ataque similar en el futuro.

En conclusión, pagar debe ser su último recurso. Usar otros métodos, como restaurar copias de seguridad, es más seguro que pagarle a un criminal desconocido con criptomonedas.

Además, algunas empresas contactaron a los principales expertos en seguridad cibernética e informaron a las autoridades policiales. Y eso es lo que los salvó, como en el caso de la recuperación por extorsión de Colonial Pipeline por parte del FBI.

Extorsión cibernética: Conclusión

Debe tener en cuenta que no es tan raro como uno puede pensar. Y obviamente la mejor manera es reforzar sus escudos y mantener copias de seguridad.

Si sucede a pesar de todo, mantén la calma, inicia las operaciones de rescate locales y contacta a los expertos.

Pero trate de no ceder a las demandas de rescate porque eso podría no funcionar incluso si paga su fortuna.

PD: Revisar nuestra lista de verificación de seguridad cibernética para su negocio puede resultar beneficioso.