“Aquellos que pueden renunciar a la libertad esencial para obtener un poco de seguridad temporal no merecen ni la libertad ni la seguridad”. – Benjamin Franklin

La ingeniería social ha estado al frente de los problemas de seguridad durante un tiempo. Ha sido discutido extensamente por expertos de la industria. Sin embargo, no muchos se dan cuenta del peligro potencial que representa y cuán peligroso puede ser.

Para los piratas informáticos, la ingeniería social es probablemente la forma más fácil y eficiente de descifrar los protocolos de seguridad. El auge de Internet nos dio capacidades muy poderosas al interconectar dispositivos sin la barrera de la distancia. Sin embargo, esto nos permitió avanzar en la comunicación y la interconexión, pero introdujo lagunas que condujeron a una violación de la información personal y la privacidad.

Desde los primeros tiempos anteriores a la tecnología, los humanos han estado codificando y asegurando información. Un método popularmente conocido desde la antigüedad es el Cifrado César donde los mensajes se codifican cambiando los lugares en la lista de alfabetos. Por ejemplo, «hola mundo» si se desplaza 1 lugar podría escribirse como «ifmmp xpsmf», el decodificador que lee el mensaje «ifmmp xpsmf» tendrá que desplazar las letras un lugar hacia atrás en la lista alfabética para comprender el mensaje.

Tan simple como fue esta técnica de codificación, ¡permaneció durante casi 2000 años!

Hoy tenemos sistemas de seguridad más avanzados y robustos desarrollados, pero la seguridad es un desafío.

Es importante tener en cuenta que hay una gran cantidad de técnicas implementadas por piratas informáticos para obtener información vital. Examinaremos brevemente algunas de estas técnicas para comprender por qué la ingeniería social es tan importante.

Tabla de contenido

Ataques de fuerza bruta y diccionario

Un hack de fuerza bruta involucra a un hacker con un conjunto avanzado de herramientas creadas para penetrar un sistema de seguridad utilizando una contraseña calculada al obtener todas las combinaciones de caracteres posibles. Un ataque de diccionario implica que el atacante ejecuta una lista de palabras (del diccionario), con la esperanza de encontrar una coincidencia con la contraseña del usuario.

Hoy en día, un ataque de fuerza bruta, aunque muy potente, parece menos probable debido a la naturaleza de los algoritmos de seguridad actuales. Para poner las cosas en perspectiva, si la contraseña de mi cuenta es ‘[email protected]!!!’, la suma total de caracteres es 22; por lo tanto, se necesitará 22 factorial para que una computadora calcule todas las combinaciones posibles. Eso es mucho.

Más aún, hay algoritmos de hash que toman esa contraseña y la convierten en un hash para que sea aún más difícil de adivinar para un sistema de fuerza bruta. Por ejemplo, la contraseña escrita anteriormente se puede cifrar en d734516b1518646398c1e2eefa2dfe99. Esto agrega una capa de seguridad aún más seria a la contraseña. Veremos las técnicas de seguridad con más detalle más adelante.

Si es propietario de un sitio de WordPress y busca protección de fuerza bruta, consulte esta guía.

ataques DDoS

Fuente: comodo.com

Fuente: comodo.com

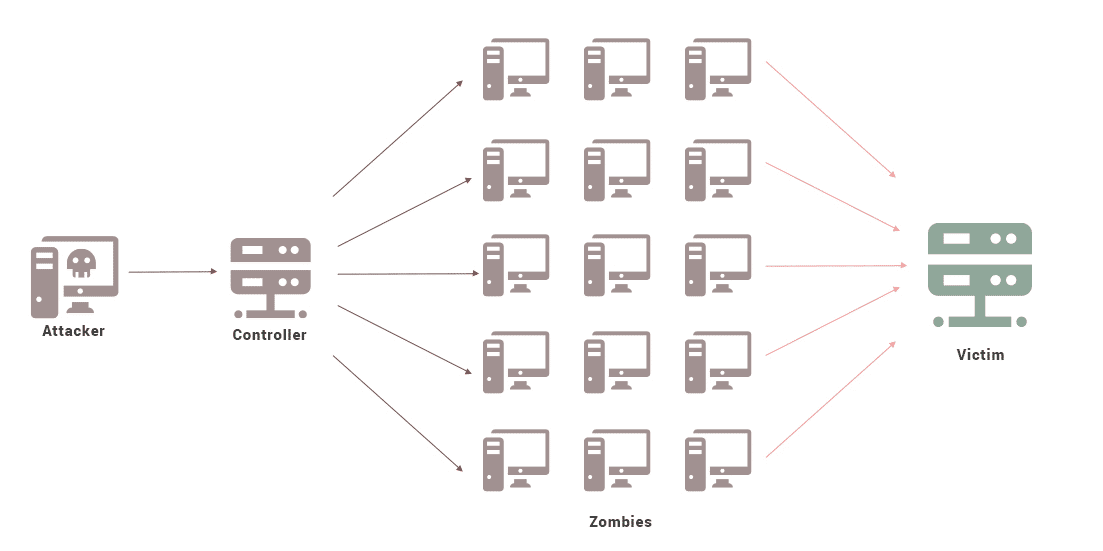

Los ataques de denegación de servicio distribuido ocurren cuando se bloquea a un usuario para acceder a recursos legítimos de Internet. Esto podría estar en el lado del usuario o en el servicio al que el usuario está tratando de acceder.

Un DDoS generalmente resulta en una pérdida de ingresos o de base de usuarios. Para que un ataque como este sea posible, un pirata informático puede tomar el control de varias computadoras en Internet que pueden usarse como parte de una ‘BotNet’ para desestabilizar la red o, en algunos casos, inundar el tráfico de la red con paquetes no útiles. de información que resulta en un uso excesivo y, por lo tanto, la ruptura de los recursos y nodos de la red.

Suplantación de identidad

Esta es una forma de piratería en la que el atacante intenta robar las credenciales de los usuarios haciendo sustitutos falsos de las páginas de inicio de sesión. Por lo general, el atacante envía un correo electrónico malicioso a un usuario que actúa como una fuente confiable, como un banco o un sitio web de redes sociales, con un enlace para que el usuario ingrese sus credenciales. Los enlaces generalmente se hacen para que parezcan sitios web legítimos, pero una mirada más cercana revela que están equivocados.

Por ejemplo, un enlace de phishing una vez usó paypai.com para estafar a los usuarios de Paypal para que entregaran sus datos de inicio de sesión.

Un formato de correo electrónico típico de phishing.

«Querido usuario,

Hemos notado actividad sospechosa en su cuenta. Haga clic aquí para cambiar su contraseña ahora y evitar que su cuenta sea bloqueada”.

Hay un 50% de posibilidades de que te hayan phishing a la vez. ¿No? ¿Alguna vez ha iniciado sesión en un sitio web y luego, después de hacer clic en Iniciar sesión / Iniciar sesión, aún lo lleva de regreso a la página de inicio de sesión, sí? Has sido phishing con éxito.

¿Cómo se hace la Ingeniería Social?

A pesar de que los algoritmos de cifrado se vuelven aún más difíciles de descifrar y más seguros, los hacks de ingeniería social siguen siendo tan potentes como siempre.

Un ingeniero social generalmente recopila información sobre usted para poder acceder a sus cuentas en línea y otros recursos protegidos. Por lo general, un atacante logra que la víctima divulgue información personal a través de la manipulación psicológica voluntariamente. Una parte aterradora de esto es que esta información no necesariamente tiene que provenir de usted, solo de alguien que sabe.

Comúnmente, el objetivo no es el que recibe ingeniería social.

Por ejemplo, una popular compañía de telecomunicaciones en Canadá estuvo en las noticias a principios de este año por un truco de ingeniería social en su cliente, en el que el personal de servicio al cliente fue diseñado socialmente para revelar los detalles del objetivo en un truco de intercambio de sim masivo que condujo a $ 30,000 pérdida de dinero.

Los ingenieros sociales juegan con las inseguridades, la negligencia y la ignorancia de las personas para que divulguen información vital. En una era en la que el soporte remoto se usa ampliamente, las organizaciones se han encontrado en muchos más casos de ataques como estos debido a la inevitabilidad del error humano.

Cualquiera puede ser víctima de la ingeniería social, ¡lo que es aún más aterrador es que podrías estar siendo pirateado sin siquiera saberlo!

¿Cómo protegerse de la ingeniería social?

- Evite el uso de información personal como la fecha de nacimiento, el nombre de la mascota, el nombre del niño, etc. como contraseñas de inicio de sesión

- No utilice una contraseña débil. Si no puede recordar el complejo, use un administrador de contraseñas.

- Busque las mentiras obvias. Un ingeniero social realmente no sabe lo suficiente como para hackearte de una vez; dan la información incorrecta con la esperanza de que proporciones la correcta, y luego pasan a solicitar más. ¡No se deje engañar!

- Verifique la autenticidad del remitente y el dominio antes de tomar medidas a partir de los mensajes de correo electrónico.

- Consulte con su banco inmediatamente si nota actividad sospechosa en su cuenta.

- Cuando de repente pierda la recepción de la señal en su teléfono móvil, regístrese con su proveedor de red de inmediato. Podría ser un truco de intercambio de sim.

- Habilite la autenticación de 2 factores (2-FA) en servicios que lo soportan.

Conclusión

Estos pasos no son un remedio directo para los ataques de ingeniería social, pero lo ayudan a dificultar que un pirata informático lo atrape.