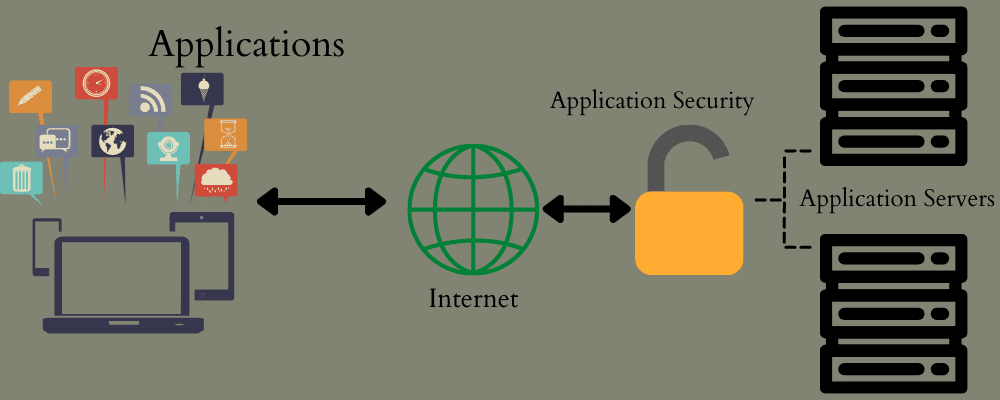

Las pruebas de seguridad de la aplicación son esenciales para garantizar que su aplicación esté libre de vulnerabilidades y riesgos y reducir la superficie de ataque para evitar ataques cibernéticos.

Un informe dice que las empresas sufrieron 50% más de ciberataques en 2021 cada semana. Todos los tipos de negocios están bajo el radar de los atacantes, incluidas instituciones educativas, organizaciones gubernamentales, atención médica, proveedores de software, finanzas y más.

No hace falta decir que las aplicaciones se utilizan ampliamente en casi todos los sectores para que sea más fácil y conveniente para las personas usar productos y servicios, consultas, entretenimiento, etc. Y si está creando una aplicación, debe verificar su seguridad a partir del código. fase de producción y despliegue.

SAST y DAST son dos formas excelentes de realizar pruebas de seguridad de aplicaciones.

Mientras que algunos prefieren SAST, otros prefieren DAST y a algunos también les gustan ambos en la conjugación.

Entonces, ¿de qué lado estás? Si no puedes decidir, ¡déjame ayudarte!

En este artículo, haremos una comparación entre SAST y DAST para comprender cuál es mejor para cada caso. Le ayudará a elegir el mejor en función de sus requisitos de prueba.

Entonces, ¡estén atentos para saber quién gana esta batalla!

Tabla de contenido

SAST vs DAST: ¿Qué son?

Si desea comprender la diferencia entre SAST y DAST, es esencial aclarar algunos conceptos básicos. Entonces, sepamos qué son SAST y DAST.

¿Qué es SAST?

La prueba de seguridad de aplicaciones estáticas (SAST) es un método de prueba para proteger una aplicación mediante la revisión estadística de su código fuente para identificar todas las fuentes de vulnerabilidad, incluidas las debilidades y fallas de la aplicación, como la inyección SQL.

SAST también se conoce como prueba de seguridad de «caja blanca», donde las partes internas de la aplicación se analizan a fondo para encontrar las vulnerabilidades. Se realiza en las primeras etapas del desarrollo de la aplicación a nivel de código antes de la finalización de la compilación. También se puede hacer después de combinar los componentes de la aplicación en un entorno de prueba. Además, SAST se utiliza para el aseguramiento de la calidad de una aplicación.

Además, se realiza utilizando herramientas SAST, centrándose en el contenido del código de una aplicación. Estas herramientas escanean el código fuente de la aplicación, junto con todos sus componentes, para encontrar posibles problemas de seguridad y vulnerabilidades. También ayudan a reducir los tiempos de inactividad y los riesgos de que los datos se vean comprometidos.

Algunas de las excelentes herramientas SAST disponibles en el mercado son:

¿Qué es DAST?

La prueba de seguridad de aplicaciones dinámicas (DAST) es otro método de prueba que utiliza un enfoque de caja negra, suponiendo que los evaluadores no tienen acceso o conocimiento del código fuente de la aplicación o su funcionalidad interna. Prueban la aplicación desde el exterior utilizando las salidas y entradas disponibles. La prueba se asemeja a un pirata informático que intenta obtener acceso a la aplicación.

DAST tiene como objetivo observar el comportamiento de la aplicación para atacar vectores e identificar vulnerabilidades que quedan en la aplicación. Se realiza en una aplicación en funcionamiento y necesita que ejecute la aplicación e interactúe con ella para implementar algunas técnicas y realizar evaluaciones.

Realizar DAST lo ayuda a detectar todas las vulnerabilidades de seguridad en su aplicación en tiempo de ejecución después de su implementación. De esta manera, puede evitar una violación de datos al reducir la superficie de ataque a través de la cual los piratas informáticos reales pueden realizar un ataque cibernético.

Además, DAST se puede hacer tanto manualmente como con las herramientas DAST para implementar un método de piratería, como secuencias de comandos entre sitios, inyección de SQL, malware y más. Las herramientas DAST pueden verificar problemas de autenticación, configuración del servidor, configuraciones incorrectas de lógica, riesgos de terceros, inseguridades de cifrado y más.

Algunas de las herramientas DAST que puede considerar son:

SAST frente a DAST: cómo funcionan

¿Cómo funciona SAST?

En primer lugar, debe elegir una herramienta SAST para implementar en el sistema de compilación de su aplicación para realizar la prueba. Por lo tanto, debe seleccionar una herramienta SAST en función de algunos criterios, como:

- El lenguaje de programación de la aplicación.

- La compatibilidad de la herramienta con CI actual o cualquier otra herramienta de desarrollo.

- La precisión de la aplicación para encontrar problemas, incluida la cantidad de falsos positivos.

- ¿Cuántos tipos de vulnerabilidades puede cubrir la herramienta, junto con su capacidad para verificar criterios personalizados?

Entonces, una vez que haya elegido su herramienta SAST, puede continuar con ella.

Las herramientas SAST funcionan de la siguiente manera:

- La herramienta escaneará el código en reposo para tener una vista detallada del código fuente, las configuraciones, el entorno, las dependencias, el flujo de datos y más.

- La herramienta SAST verificará el código de la aplicación línea por línea e instrucción por instrucción mientras los compara con las pautas establecidas. Probará su código fuente para detectar vulnerabilidades y fallas, como inyecciones de SQL, desbordamientos de búfer, problemas de XSS y otros problemas.

- El siguiente paso en la implementación de SAST es el análisis de código a través de herramientas SAST utilizando un conjunto de reglas y personalizándolas.

Por lo tanto, detectar problemas y analizar sus impactos lo ayudará a planificar cómo solucionar esos problemas y mejorar la seguridad de la aplicación.

Sin embargo, las herramientas SAST pueden dar falsos positivos, por lo que debe tener buenos conocimientos de codificación, seguridad y diseño para detectar esos falsos positivos. O bien, puede realizar algunos cambios en su código para evitar falsos positivos o reducirlos.

¿Cómo funciona DAST?

Similar a SAST, asegúrese de elegir una buena herramienta DAST considerando algunos puntos:

- Nivel de automatización de la herramienta DAST para programar, ejecutar y automatizar escaneos manuales

- ¿Cuántos tipos de vulnerabilidades puede cubrir la herramienta DAST?

- ¿La herramienta DAST es compatible con su CI/CD actual y otras herramientas?

- ¿Cuánta personalización ofrece para configurarlo para un caso de prueba específico?

Por lo general, las herramientas DAST son fáciles de usar; pero hacen muchas cosas complejas entre bastidores para facilitar las pruebas.

- Las herramientas DAST tienen como objetivo recopilar la mayor cantidad de datos posible sobre la aplicación. Rastrean cada página y extraen entradas para ampliar la superficie de ataque.

- Luego, comienzan a escanear la aplicación activamente. Una herramienta DAST enviará varios vectores de ataque a puntos finales encontrados previamente para verificar vulnerabilidades como XSS, SSRF, inyecciones de SQL, etc. Además, muchas herramientas DAST le permiten crear escenarios de ataque personalizados para verificar más problemas.

- Una vez completado este paso, la herramienta mostrará los resultados. Si detecta una vulnerabilidad, brinda inmediatamente información completa sobre la vulnerabilidad, su tipo, URL, gravedad, vector de ataque y lo ayuda a solucionar los problemas.

Las herramientas DAST funcionan de manera excelente para detectar problemas de autenticación y configuración que ocurren al iniciar sesión en la aplicación. Proporcionan entradas predefinidas específicas a la aplicación bajo prueba para simular ataques. Luego, la herramienta compara la salida con el resultado esperado para encontrar fallas. DAST se usa ampliamente en las pruebas de seguridad de aplicaciones web.

SAST frente a DAST: por qué los necesita

SAST y DAST ofrecen muchas ventajas a los equipos de desarrollo y pruebas. Mirémoslos.

Beneficios de SAST

Garantiza la seguridad en las primeras etapas de desarrollo

SAST es fundamental para garantizar la seguridad de una aplicación en las primeras etapas de su ciclo de vida de desarrollo. Le permite encontrar vulnerabilidades en su código fuente durante la etapa de codificación o diseño. Y cuando puede detectar problemas en las primeras etapas, se vuelve más fácil solucionarlos.

Sin embargo, si no realiza pruebas temprano para encontrar problemas, dejándolos seguir construyendo hasta el final del desarrollo, la compilación puede tener muchos errores y fallas inherentes. Por lo tanto, no solo será problemático comprenderlos y tratarlos, sino que también consumirá mucho tiempo, lo que empuja aún más su línea de tiempo de producción e implementación.

Pero realizar SAST le ahorrará tiempo y dinero al corregir las vulnerabilidades. Además, puede probar vulnerabilidades tanto del lado del servidor como del lado del cliente. Todo esto ayuda a proteger su aplicación y le permite crear un entorno seguro para la aplicación e implementarla rápidamente.

Más rápido y preciso

Las herramientas SAST escanean su aplicación y su código fuente más rápido que revisar el código manualmente. Las herramientas pueden escanear millones de líneas de código de forma rápida y precisa y detectar problemas subyacentes en ellas. Además, las herramientas SAST monitorean continuamente la seguridad de su código para preservar su integridad y funcionalidad mientras lo ayudan a mitigar los problemas rápidamente.

Codificación segura

Debe garantizar una codificación segura para cada aplicación, ya sea que desarrolle código para sitios web, dispositivos móviles, sistemas integrados o computadoras. Cuando crea una codificación sólida y segura desde el principio, reduce los riesgos de que su aplicación se vea comprometida.

La razón es que los atacantes pueden apuntar fácilmente a aplicaciones mal codificadas y realizar actividades dañinas como robar información, contraseñas, apropiaciones de cuentas y más. Plantea efectos adversos en la reputación de su organización y la confianza del cliente.

El uso de SAST lo ayudará a garantizar una práctica de codificación segura desde el principio y le brindará una base sólida para prosperar en su ciclo de vida. También le ayudará a garantizar el cumplimiento. Además, los maestros de Scrum pueden usar herramientas SAST para garantizar que se implemente un estándar de codificación más seguro en sus equipos.

Detección de vulnerabilidades de alto riesgo

Las herramientas SAST pueden detectar vulnerabilidades de aplicaciones de alto riesgo, como inyección SQL, que podría afectar a una aplicación a lo largo de su ciclo de vida y desbordamientos de búfer que pueden desactivar la aplicación. Además, detectan de manera eficiente las secuencias de comandos entre sitios (XSS) y las vulnerabilidades. De hecho, las buenas herramientas SAST pueden identificar todos los problemas mencionados en Principales riesgos de seguridad de OWASP.

Fácil de integrar

Las herramientas SAST son fáciles de integrar en un proceso existente de un ciclo de vida de desarrollo de aplicaciones. Pueden trabajar sin problemas en entornos de desarrollo, repositorios de origen, rastreadores de errores y otras herramientas de prueba de seguridad. También incluyen una interfaz fácil de usar para pruebas consistentes sin una curva de aprendizaje pronunciada para los usuarios.

Auditorías automatizadas

Las auditorías de código manuales para problemas de seguridad pueden ser tediosas. Requiere que el auditor comprenda las vulnerabilidades antes de que puedan pasar a examinar el código a fondo.

Sin embargo, las herramientas SAST ofrecen un rendimiento increíble para examinar el código con frecuencia con precisión y en menos tiempo. Las herramientas también pueden habilitar la seguridad del código de manera más eficiente y acelerar las auditorías de código.

Beneficios de usar DAST

DAST se enfoca en las funciones de tiempo de ejecución de una aplicación y ofrece muchos beneficios al equipo de desarrollo de software, como:

Alcance más amplio de las pruebas

Las aplicaciones modernas son complejas, incluidas muchas bibliotecas externas, sistemas heredados, código de plantilla, etc. Sin mencionar que los riesgos de seguridad están evolucionando y necesita una solución que pueda ofrecerle una cobertura de prueba más amplia, que podría no ser suficiente si solo usa SAST.

DAST puede ayudar aquí escaneando y probando todo tipo de aplicaciones y sitios web, independientemente de sus tecnologías, disponibilidad del código fuente y orígenes.

Por lo tanto, el uso de DAST puede abordar varios problemas de seguridad al verificar cómo aparece su aplicación para los atacantes y los usuarios finales. Le ayudará a ejecutar un plan integral para solucionar los problemas y producir una aplicación de calidad.

Alta seguridad en todos los entornos

Dado que DAST se implementa en la aplicación desde el exterior, no en su código subyacente, puede lograr el nivel más alto de seguridad e integridad de su aplicación. Incluso si realiza algunos cambios en el entorno de la aplicación, sigue siendo seguro y totalmente utilizable.

Implementaciones de pruebas

Las herramientas DAST no solo se utilizan para probar aplicaciones en un entorno de prueba en busca de vulnerabilidades, sino también durante los entornos de desarrollo y producción.

De esta manera, puede ver qué tan segura es su aplicación después de la producción. Puede escanear la aplicación periódicamente usando las herramientas para encontrar cualquier problema subyacente provocado por los cambios de configuración. También puede descubrir nuevas vulnerabilidades, que pueden amenazar su aplicación.

Fácil de integrar en los flujos de trabajo de DevOps

Vamos a romper algunos mitos aquí.

Muchos piensan que DAST no se puede usar durante la etapa de desarrollo. Era pero ya no era válido. Existen muchas herramientas, como Invicti, que puede integrar fácilmente en sus flujos de trabajo de DevOps.

Por lo tanto, si configura correctamente la integración, puede habilitar la herramienta para buscar vulnerabilidades automáticamente e identificar problemas de seguridad en las primeras etapas del desarrollo de la aplicación. Esto garantizará mejor la seguridad de la aplicación, evitará demoras al encontrar y solucionar problemas y reducirá los gastos relacionados.

Ayuda en las pruebas de penetración

La seguridad de aplicaciones dinámicas es como las pruebas de penetración, donde se verifican las vulnerabilidades de seguridad de una aplicación mediante la inyección de un código malicioso o la ejecución de un ataque cibernético para verificar la respuesta de la aplicación.

El uso de una herramienta DAST en sus esfuerzos de pruebas de penetración puede simplificar su trabajo con sus capacidades integrales. Las herramientas pueden agilizar las pruebas de penetración generales al automatizar el proceso de identificación de vulnerabilidades y la notificación de problemas para solucionarlos de inmediato.

Descripción general de seguridad más amplia

DAST tiene una ventaja sobre las soluciones puntuales, ya que las primeras pueden revisar minuciosamente la postura de seguridad de su aplicación. También puede probar todo tipo de aplicaciones, sitios y otros activos web, independientemente de sus lenguajes de programación, orígenes, código de curso, etc.

Por lo tanto, no importa qué tipo de software o aplicación cree, puede comprender de manera integral su estado de seguridad. Como resultado de una mayor visibilidad en los entornos, incluso puede detectar tecnologías obsoletas y riesgosas.

SAST vs DAST: similitudes y diferencias

Las pruebas de seguridad de aplicaciones estáticas (SAST) y las pruebas de seguridad de aplicaciones dinámicas (DAST) son un tipo de prueba de seguridad de aplicaciones. Comprueban las aplicaciones en busca de vulnerabilidades y problemas y ayudan a prevenir riesgos de seguridad y ataques cibernéticos.

Tanto SAST como DAST tienen el mismo propósito: detectar y marcar problemas de seguridad y ayudarlo a solucionarlos antes de que ocurra un ataque.

Ahora, en este tira y afloja de SAST vs DAST, encontremos algunas de las diferencias destacadas entre estos dos métodos de prueba de seguridad.

ParámetroSASTDASTTipoPruebas de seguridad de aplicaciones de caja blanca.Pruebas de seguridad de aplicaciones de caja negra.Vía de pruebaLas pruebas se realizan desde adentro hacia afuera (de las aplicaciones).Las pruebas se realizan desde afuera hacia adentro.EnfoqueEl enfoque de prueba de los desarrolladores.

Aquí, el evaluador conoce el diseño, la implementación y el marco de la aplicación.

El enfoque de los hackers.

Aquí, el probador no sabe nada sobre el diseño, la implementación y los marcos de la aplicación.

Implementación Se implementa en código estático y no requiere aplicaciones implementadas. Se llama «estático» porque escanea el código estático de la aplicación para detectar vulnerabilidades. Se implementa en una aplicación en ejecución. Se llama «dinámico» porque escanea el código dinámico de la aplicación mientras se ejecuta para encontrar vulnerabilidades. TimelineSAST se realiza en las primeras etapas del desarrollo de la aplicación. DAST se realiza en una aplicación en ejecución hacia el final del ciclo de vida del desarrollo de una aplicación. Cobertura y análisis puede encontrar vulnerabilidades del lado del cliente y del lado del servidor con precisión. Las herramientas SAST son compatibles con varios sistemas y códigos integrados.

Sin embargo, no puede detectar problemas relacionados con los entornos y el tiempo de ejecución.

Puede detectar problemas relacionados con los entornos y el tiempo de ejecución. Pero solo puede analizar respuestas y solicitudes en una aplicación. Código fuente Necesita el código fuente para las pruebas. No requiere el código fuente para las pruebas. Canalizaciones de CI/CD SAST está integrado en las canalizaciones de CI/CD directamente para ayudar a los desarrolladores a monitorear el código de la aplicación con regularidad .

Cubre todas las etapas del proceso de IC, incluido el análisis de seguridad del código de la aplicación a través del escaneo de código automatizado y la prueba de la compilación.

DAST se integra en una canalización de CI/CD después de que la aplicación se implementa y se ejecuta en un servidor de prueba o en la computadora del desarrollador. tiempo de ejecución, es posible que no proporcionen la ubicación precisa de las vulnerabilidades. Rentabilidad Como los problemas se detectan en las primeras etapas, solucionarlos es fácil y menos costoso. Dado que se implementa hacia el final del ciclo de vida del desarrollo, los problemas no se pueden detectar hasta entonces. Además, es posible que no proporcione ubicaciones precisas.

Todo esto hace que sea costoso solucionar problemas. Al mismo tiempo, retrasa el cronograma general de desarrollo, lo que aumenta los costos generales de producción.

SAST vs. DAST: Cuándo usarlos

¿Cuándo usar SAST?

Suponga que tiene un equipo de desarrollo para escribir código en un entorno monolítico. Sus desarrolladores incorporan cambios al código fuente tan pronto como presentan una actualización. A continuación, compila la aplicación y la promociona regularmente a la etapa de producción en un momento programado.

Las vulnerabilidades no aparecerán mucho aquí, y cuando lo hacen después de un tiempo considerablemente largo, puede revisarlas y parchearlas. En este caso, puede considerar usar SAST.

¿Cuándo usar DAST?

Suponga que tiene un entorno DevOps efectivo con automatización en su SLDC. Puede aprovechar contenedores y plataformas en la nube como AWS. Por lo tanto, sus desarrolladores pueden codificar rápidamente sus actualizaciones y usar herramientas DevOps para compilar el código automáticamente y generar contenedores rápidamente.

De esta manera, puede acelerar la implementación con CI/CD continuo. Pero esto también puede aumentar la superficie de ataque. Para esto, usar una herramienta DAST podría ser una excelente opción para escanear la aplicación completa y encontrar problemas.

SAST vs DAST: ¿Pueden trabajar juntos?

¡¡¡Sí!!!

De hecho, usarlos juntos lo ayudará a comprender los problemas de seguridad de manera integral en su aplicación desde adentro hacia afuera. También habilitará un proceso simbiótico DevOps o DevSecOps basado en pruebas, análisis e informes de seguridad efectivos y procesables.

Además, esto ayudará a reducir las vulnerabilidades y la superficie de ataque y mitigará las preocupaciones sobre ciberataques. Como resultado, puede crear un SDLC altamente seguro y sólido.

La razón es que las pruebas de seguridad de aplicaciones «estáticas» (SAST) verifican su código fuente en reposo. Es posible que no cubra todas las vulnerabilidades, además de que no es adecuado para el tiempo de ejecución o problemas de configuración como autenticación y autorización.

En este punto, los equipos de desarrollo pueden usar SAST con otros métodos y herramientas de prueba, como DAST. Aquí es donde viene DAST para garantizar que se puedan detectar y corregir otras vulnerabilidades.

SAST vs DAST: ¿Qué es mejor?

Tanto SAST como DAST tienen sus pros y sus contras. A veces, SAST será más beneficioso que DAST y, a veces, es al revés.

Si bien SAST puede ayudarlo a detectar problemas temprano, solucionarlos, reducir la superficie de ataque y ofrecer más beneficios, confiar completamente en un solo método de prueba de seguridad no es suficiente, dado el avance de los ataques cibernéticos.

Entonces, cuando elija uno entre los dos, comprenda sus requisitos y elija el que corresponda. Pero es mejor si usa SAST y DAST juntos. Garantizará que pueda beneficiarse de estas metodologías de prueba de seguridad y contribuirá a la protección de 360 grados de su aplicación.

A partir de esta conclusión para SAST vs. DAST, puedo decir que en realidad ambos no son rivales, pero pueden ser buenos amigos. Y su amistad puede aportar un mayor nivel de seguridad a sus aplicaciones.

Ahora puede ver los diferentes tipos de pruebas de aplicaciones.