Un dicho popular en el espacio de la seguridad cibernética es que, con el tiempo suficiente, cualquier sistema puede verse comprometido. Por aterrador que suene, la declaración destaca la verdadera naturaleza de la seguridad cibernética.

Incluso las mejores medidas de seguridad no son infalibles. Las amenazas evolucionan constantemente y se formulan nuevas formas de ataques. Es seguro asumir que un ataque a un sistema es inevitable.

Por lo tanto, cualquier organización interesada en proteger la seguridad de sus sistemas debe invertir en la identificación de amenazas incluso antes de que ocurra un ataque. Mediante la detección temprana de amenazas, las organizaciones pueden implementar rápidamente medidas de control de daños para minimizar el riesgo y el impacto del ataque e incluso detener a los atacantes antes de que implementen ataques completos.

Además de detener los ataques, la detección de amenazas puede eliminar a los actores malintencionados que pueden robar datos, recopilar información para utilizarla en futuros ataques o incluso dejar lagunas que puedan aprovecharse en el futuro.

Una buena manera de detectar amenazas y vulnerabilidades antes de que sean explotadas por actores maliciosos es a través de la búsqueda de amenazas.

Tabla de contenido

Caza de amenazas

Cada vez que ocurre un ataque cibernético, como una violación de datos, un ataque de malware o incluso un ataque de denegación de servicio, a menudo es el resultado de atacantes cibernéticos que acechan en un sistema durante algún tiempo. Esto puede abarcar desde unos pocos días hasta semanas o incluso meses.

Cuanto más tiempo pasan los atacantes sin ser detectados en una red, más daño pueden causar. Por lo tanto, es necesario eliminar a los atacantes que pueden estar al acecho en una red sin ser detectados antes de que realmente lancen un ataque. Aquí es donde entra en juego la caza de amenazas.

La caza de amenazas es una medida proactiva de seguridad cibernética en la que los expertos en seguridad realizan una búsqueda exhaustiva en una red para descubrir y eliminar posibles amenazas o vulnerabilidades que pueden haber evadido las medidas de seguridad existentes.

A diferencia de las medidas pasivas de seguridad cibernética, como la detección automática de amenazas, la búsqueda de amenazas es un proceso activo que implica una búsqueda en profundidad de los puntos finales de la red y los datos almacenados en una red para descubrir actividades maliciosas o sospechosas que pueden indicar una amenaza al acecho en una red.

La búsqueda de amenazas va más allá de buscar lo que se conoce, también para eliminar amenazas nuevas y desconocidas en una red o amenazas que podrían haber evadido las defensas de una red y aún no se han remediado.

Al implementar una búsqueda de amenazas efectiva, las organizaciones pueden encontrar y detener a los actores maliciosos antes de que ejecuten sus ataques, reduciendo así el daño causado y asegurando sus sistemas.

Cómo funciona la caza de amenazas

Para tener éxito y eficacia, la caza de amenazas depende en gran medida de la intuición, las habilidades estratégicas, éticas, de pensamiento crítico y de resolución de problemas que poseen los expertos en seguridad cibernética. Estas habilidades humanas únicas complementan lo que se puede hacer a través de sistemas de seguridad automatizados.

Para realizar una búsqueda de amenazas, los expertos en seguridad comienzan definiendo y comprendiendo el alcance de las redes y los sistemas donde realizarán la búsqueda de amenazas. Todos los datos relevantes, como archivos de registro y datos de tráfico, se recopilan y analizan.

Los expertos en seguridad internos son cruciales en estos pasos iniciales, ya que generalmente tienen una comprensión clara de las redes y los sistemas implementados.

Los datos de seguridad recopilados se analizan mediante diversas técnicas para identificar anomalías, malware o atacantes ocultos, actividades sospechosas o riesgosas y amenazas que los sistemas de seguridad pueden haber marcado como resueltas pero que en realidad no se resolvieron.

En caso de que se detecte una amenaza, se investiga y se soluciona para evitar la explotación por parte de actores malintencionados. En caso de que se descubran actores maliciosos, se eliminan del sistema y se implementan medidas para asegurar aún más y evitar un compromiso en el sistema.

La búsqueda de amenazas brinda a las organizaciones la oportunidad de conocer sus medidas de seguridad y mejorar sus sistemas para protegerlos mejor y prevenir futuros ataques.

Importancia de la caza de amenazas

Algunos de los beneficios de la caza de amenazas incluyen:

Reduzca los daños de un ciberataque en toda regla

La caza de amenazas tiene la ventaja de detectar y detener a los atacantes cibernéticos que han violado un sistema antes de que puedan recopilar suficientes datos confidenciales para realizar un ataque más letal.

Detener a los atacantes en seco reduce los daños en los que se habría incurrido debido a una violación de datos. Con la naturaleza proactiva de la búsqueda de amenazas, las organizaciones pueden responder a los ataques mucho más rápido y, por lo tanto, reducir el riesgo y el impacto de los ataques cibernéticos.

Reducir los falsos positivos

Al utilizar herramientas de ciberseguridad automatizadas, que están configuradas para detectar e identificar amenazas mediante un conjunto de reglas, se presentan casos en los que generan alertas donde no existen amenazas reales. Esto puede llevar al despliegue de contramedidas a amenazas que no existen.

La caza de amenazas, impulsada por humanos, elimina los falsos positivos, ya que los expertos en seguridad pueden realizar análisis en profundidad y emitir juicios expertos sobre la verdadera naturaleza de una amenaza percibida. Esto elimina los falsos positivos.

Ayudar a los expertos en seguridad a comprender los sistemas de una empresa

Un desafío que surge después de instalar sistemas de seguridad es verificar si son efectivos o no. La búsqueda de amenazas puede responder a esta pregunta, ya que los expertos en seguridad realizan investigaciones y análisis en profundidad para detectar y eliminar las amenazas que pueden haber escapado a las medidas de seguridad instaladas.

Esto también tiene la ventaja de permitir que los expertos en seguridad internos obtengan una mejor comprensión de los sistemas existentes, cómo funcionan y cómo protegerlos mejor.

Mantiene actualizados a los equipos de seguridad.

Llevar a cabo una búsqueda de amenazas implica utilizar la última tecnología disponible para detectar y mitigar amenazas y vulnerabilidades antes de que sean explotadas.

Esto beneficia mantener al equipo de seguridad de una organización actualizado con el panorama de amenazas e involucrarlos activamente en el descubrimiento de vulnerabilidades desconocidas que pueden explotarse.

Tal actividad proactiva da como resultado equipos de seguridad mejor preparados que están informados de amenazas nuevas y emergentes, evitando así que los atacantes los sorprendan.

Acorta el tiempo de investigación

La búsqueda regular de amenazas crea un banco de conocimientos que se puede aprovechar para acelerar el proceso de investigación de un ataque en caso de que ocurra.

La caza de amenazas implica un estudio y análisis en profundidad de los sistemas y las vulnerabilidades que se han detectado. Esto, a su vez, da como resultado una acumulación de conocimiento sobre un sistema y su seguridad.

Por lo tanto, en caso de un ataque, una investigación puede aprovechar los datos recopilados de búsquedas de amenazas anteriores para hacer que el proceso de investigación sea mucho más rápido, lo que permite que una organización responda a un ataque mejor y más rápido.

Las organizaciones se beneficiarán enormemente al realizar búsquedas regulares de amenazas.

Caza de amenazas frente a inteligencia de amenazas

Aunque están relacionados y, a menudo, se usan juntos para mejorar la seguridad cibernética de una organización, la inteligencia de amenazas y la búsqueda de amenazas son conceptos distintos.

La inteligencia de amenazas implica recopilar y analizar datos sobre amenazas cibernéticas emergentes y existentes para comprender las tácticas, técnicas, procedimientos, motivos, objetivos y comportamientos de los actores de amenazas detrás de las amenazas y ataques cibernéticos.

Luego, esta información se comparte con las organizaciones para ayudarlas a detectar, prevenir y mitigar los ataques cibernéticos.

Por otro lado, la caza de amenazas es un proceso proactivo de búsqueda de amenazas y vulnerabilidades potenciales que pueden existir en un sistema para abordarlas antes de que los actores de amenazas las exploten. Este proceso está dirigido por expertos en seguridad. La información de inteligencia de amenazas es utilizada por expertos en seguridad que realizan una búsqueda de amenazas.

Tipos de caza de amenazas

Hay tres tipos principales de caza de amenazas. Esto incluye:

#1. Caza estructurada

Esta es una búsqueda de amenazas basada en un indicador de ataque (IoA). Un indicador de ataque es una prueba de que un sistema está siendo accedido por actores no autorizados. IoA ocurre antes de una violación de datos.

Por lo tanto, la caza estructurada está alineada con las tácticas, técnicas y procedimientos (TTP) que emplea un atacante con el objetivo de identificar al atacante, lo que está tratando de lograr y responder antes de que cause algún daño.

#2. Caza no estructurada

Este es un tipo de búsqueda de amenazas que se realiza en función de un indicador de compromiso (IoC). Un indicador de compromiso es la evidencia de que se produjo una violación de la seguridad y de que actores no autorizados accedieron a un sistema en el pasado. En este tipo de búsqueda de amenazas, los expertos en seguridad buscan patrones en toda la red antes y después de identificar un indicador de compromiso.

#3. Situacional o impulsado por la entidad

Estas son búsquedas de amenazas basadas en la evaluación interna de riesgos de una organización de sus sistemas y las vulnerabilidades que encontraron. Los expertos en seguridad utilizan los datos de ataque más recientes y disponibles externamente para buscar patrones y comportamientos de ataque similares en un sistema.

Elementos clave de la caza de amenazas

Una búsqueda de amenazas efectiva implica la recopilación y el análisis de datos en profundidad para identificar comportamientos y patrones sospechosos que pueden indicar amenazas potenciales en un sistema.

Una vez que dichas actividades se detectan en un sistema, deben investigarse y comprenderse completamente mediante el uso de herramientas avanzadas de investigación de seguridad.

Luego, la investigación debe generar estrategias procesables que se puedan implementar para resolver las vulnerabilidades encontradas y mediar en las amenazas antes de que puedan ser explotadas por los atacantes.

Un último componente clave del proceso es informar los hallazgos de la búsqueda de amenazas y proporcionar recomendaciones que se pueden implementar para proteger mejor los sistemas de una organización.

Pasos en la caza de amenazas

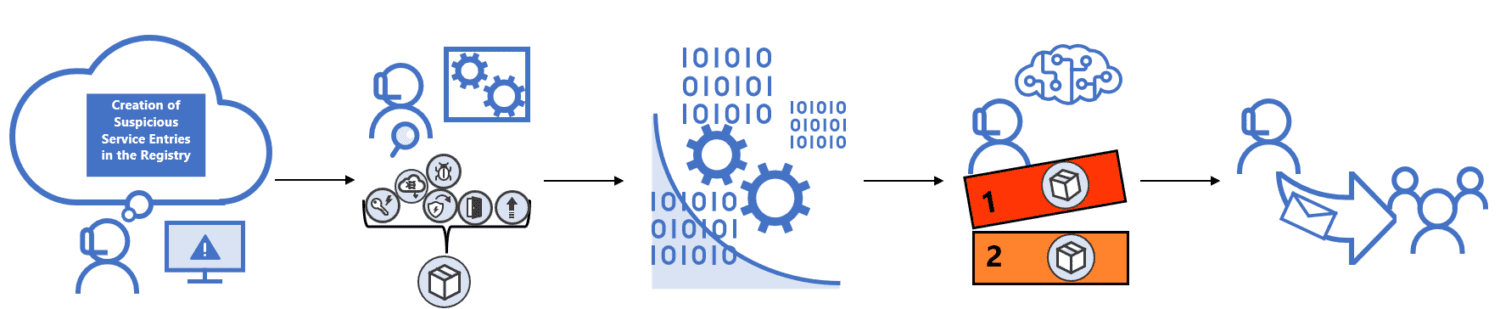

Fuente de la imagen: Microsoft

Fuente de la imagen: Microsoft

Una caza de amenazas eficaz implica los siguientes pasos:

#1. Formulando una hipótesis

La búsqueda de amenazas tiene como objetivo descubrir amenazas o vulnerabilidades desconocidas que pueden ser explotadas por ataques. Dado que la caza de amenazas tiene como objetivo encontrar lo desconocido, el primer paso es formular una hipótesis basada en el estado de seguridad y el conocimiento de las vulnerabilidades en el sistema de una organización.

Esta hipótesis le da a la caza de amenazas una influencia y una base sobre la cual se pueden establecer las estrategias para todo el ejercicio.

#2. Recogida y análisis de datos

Una vez que se ha formulado una hipótesis, el siguiente paso es recopilar datos e inteligencia sobre amenazas a partir de registros de red, informes de inteligencia sobre amenazas y datos históricos de ataques, con el objetivo de probar o desaprobar la hipótesis. Se pueden utilizar herramientas especializadas para la recopilación y el análisis de datos.

#3. Identificar desencadenantes

Los desencadenantes son casos sospechosos que justifican una investigación más profunda. La información obtenida de la recopilación y el análisis de datos puede probar la hipótesis inicial, como la existencia de actores no autorizados en una red.

Durante el análisis de los datos recopilados, se pueden descubrir comportamientos sospechosos en un sistema. Estas actividades sospechosas son desencadenantes que deben investigarse más a fondo.

#4. Investigación

Una vez que se han descubierto los factores desencadenantes en un sistema, se investigan para comprender la naturaleza completa del riesgo en cuestión, cómo podría haber ocurrido el incidente, el motivo de los atacantes y el impacto potencial del ataque. El resultado de esta etapa de investigación informa las medidas que se implementarán para resolver los riesgos descubiertos.

#5. Resolución

Una vez que se ha investigado y entendido completamente una amenaza, se implementan estrategias para resolver el riesgo, prevenir futuros ataques y mejorar la seguridad de los sistemas existentes para abordar las vulnerabilidades recién descubiertas o las técnicas que pueden explotar los atacantes.

Una vez completados todos los pasos, se repite el ejercicio para buscar más vulnerabilidades y asegurar mejor los sistemas.

Desafíos en la caza de amenazas

Algunos de los principales desafíos que surgen en una búsqueda de amenazas incluyen:

Falta de personal calificado

La caza de amenazas es una actividad de seguridad impulsada por humanos y, por lo tanto, su eficacia depende en gran medida de las habilidades y la experiencia de los cazadores de amenazas que realizan la actividad.

Con más experiencia y habilidades, los cazadores de amenazas pueden identificar vulnerabilidades o amenazas que escapan a los sistemas de seguridad tradicionales u otro personal de seguridad. Obtener y retener cazadores de amenazas expertos es costoso y desafiante para las organizaciones.

Dificultad para identificar amenazas desconocidas

La búsqueda de amenazas es muy difícil de realizar porque requiere la identificación de amenazas que han evadido los sistemas de seguridad tradicionales. Por lo tanto, estas amenazas no tienen firmas o patrones conocidos para una fácil identificación, lo que hace que todo sea muy difícil.

Recopilación de datos completos

La caza de amenazas se basa en gran medida en la recopilación de grandes cantidades de datos sobre sistemas y amenazas para guiar la prueba de hipótesis y la investigación de desencadenantes.

Esta recopilación de datos puede resultar un desafío, ya que puede requerir herramientas avanzadas de terceros, y también existe el riesgo de que el ejercicio no cumpla con las normas de privacidad de datos. Además, los expertos tendrán que trabajar con grandes cantidades de datos, lo que puede ser un desafío.

Estar al día con la inteligencia de amenazas

Para que una búsqueda de amenazas sea exitosa y efectiva, los expertos que realizan el ejercicio deben tener inteligencia de amenazas actualizada y conocimiento de las tácticas, técnicas y procedimientos que emplean los atacantes.

Sin acceso a la información sobre las últimas tácticas, técnicas y procedimientos utilizados por los ataques, todo el proceso de búsqueda de amenazas puede verse obstaculizado y volverse ineficaz.

Conclusión

La búsqueda de amenazas es un proceso proactivo que las organizaciones deberían considerar implementar para proteger mejor sus sistemas.

Dado que los atacantes trabajan las 24 horas del día para encontrar formas de explotar las vulnerabilidades de un sistema, es beneficioso para las organizaciones ser proactivas y buscar vulnerabilidades y nuevas amenazas antes de que los atacantes las encuentren y las exploten en detrimento de las organizaciones.

También puede explorar algunas herramientas de investigación forense gratuitas para expertos en seguridad de TI.