Escanear en busca de vulnerabilidades basadas en la nube es una práctica esencial de ciberseguridad en el mundo de la tecnología.

Los operadores de red implementan medidas de seguridad básicas cuando administran una red, pero algunas vulnerabilidades ocultas pueden ser difíciles de detectar. Por lo tanto, surge la necesidad de escaneos de seguridad en la nube automatizados.

Se espera que los entusiastas de la tecnología puedan realizar un análisis básico de vulnerabilidades del entorno de la nube. Este proceso comienza con el aprendizaje de herramientas de análisis de seguridad en la nube que pueden ayudar a automatizar la detección de vulnerabilidades en la nube en una red. Varios escáneres de vulnerabilidades están disponibles a bajo costo o sin costo alguno, pero es esencial conocer los más eficientes.

Tabla de contenido

¿Qué es un escáner de vulnerabilidades?

Un Vulnerability Scanner es una herramienta de software diseñada para examinar aplicaciones y redes en busca de errores de configuración y fallas de seguridad automáticamente. Estas herramientas de escaneo realizan pruebas de seguridad automatizadas para identificar amenazas de seguridad en una red en la nube. Además, tienen una base de datos constantemente actualizada de vulnerabilidades en la nube que les permite realizar un escaneo de seguridad efectivo.

Cómo seleccionar el escáner de vulnerabilidades adecuado

Es fundamental utilizar un escáner de vulnerabilidades adecuado para la seguridad en la nube. Muchas herramientas de escaneo de vulnerabilidades están disponibles en Internet, pero no todas ofrecerán lo que los evaluadores de seguridad en la nube buscan en los escáneres de vulnerabilidades automatizados. Entonces, aquí hay algunos factores a tener en cuenta al seleccionar una herramienta de escaneo de vulnerabilidades.

Seleccione un escáner de vulnerabilidades que:

- escanea aplicaciones web complejas

- monitorea los sistemas críticos y las defensas

- recomienda remediar las vulnerabilidades

- cumple con las regulaciones y estándares de la industria

- tiene un tablero intuitivo que muestra puntajes de riesgo

Es esencial comparar y revisar las herramientas utilizadas para escanear y probar las vulnerabilidades de la nube. Ofrecen ventajas únicas que garantizan que las redes del sistema y las aplicaciones web funcionen sin problemas y sean seguras para su uso en organizaciones y empresas privadas.

Las herramientas de escaneo de vulnerabilidades ofrecen monitoreo en la nube y beneficios de protección de seguridad, tales como:

- Escaneo de sistemas y redes en busca de vulnerabilidades de seguridad

- Realización de pruebas de seguridad ad-hoc siempre que sean necesarias

- Seguimiento, diagnóstico y corrección de vulnerabilidades en la nube

- Identificación y resolución de configuraciones incorrectas en redes

Estos son los 5 mejores escáneres de vulnerabilidades para la seguridad en la nube:

Seguridad en la nube contra intrusos

Intruso es una herramienta de escaneo de vulnerabilidades en la nube especialmente diseñada para escanear AWS, Azure y Google Cloud. Este es un escáner de vulnerabilidades basado en la nube altamente proactivo que detecta todas las formas de debilidad de ciberseguridad en las infraestructuras digitales. Intruder es altamente eficiente porque encuentra debilidades de ciberseguridad en los sistemas expuestos para evitar costosas filtraciones de datos.

La fortaleza de este escáner de vulnerabilidades para sistemas basados en la nube está en sus capacidades de escaneo perimetral. Está diseñado para descubrir nuevas vulnerabilidades para garantizar que el perímetro no se pueda violar o piratear fácilmente. Además, adopta un enfoque simplificado para la detección de errores y riesgos.

A los piratas informáticos les resultará muy difícil vulnerar una red si se utiliza un Intruder Cloud Security Scanner. Detectará todas las debilidades en una red en la nube para ayudar a evitar que los piratas informáticos encuentren esas debilidades. El intruso también ofrece un sistema único de interpretación de amenazas que hace que el proceso de identificación y gestión de vulnerabilidades sea un hueso fácil de roer. Esto es muy recomendable.

Seguridad en la nube acuática

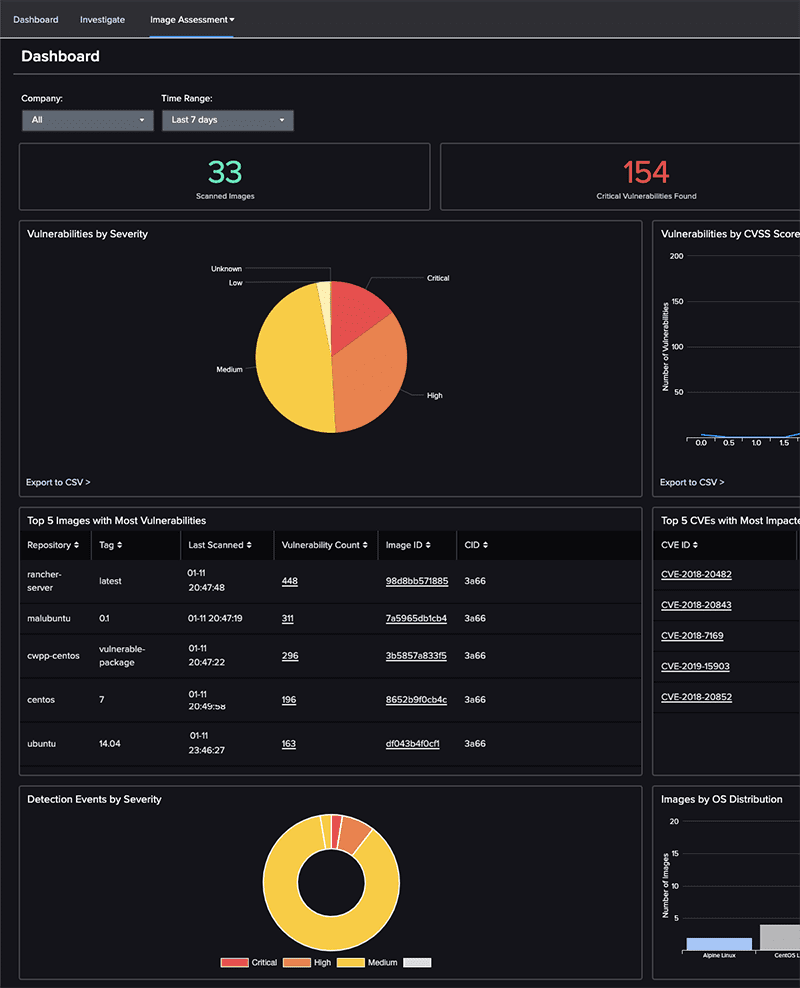

Seguridad en la nube acuática es un escáner de vulnerabilidades diseñado para escanear, monitorear y remediar problemas de configuración en cuentas de nube pública de acuerdo con las mejores prácticas y estándares de cumplimiento en plataformas basadas en la nube como AWS, Azure, Oracle Cloud y Google Cloud. Ofrece una completa plataforma de protección de aplicaciones nativas de la nube.

Este es uno de los mejores escáneres de vulnerabilidades utilizados para la seguridad nativa de la nube en las organizaciones. Los operadores de seguridad de red utilizan este escáner de vulnerabilidades para el escaneo de vulnerabilidades, la gestión de posturas de seguridad en la nube, el análisis dinámico de amenazas, la seguridad de Kubernetes, la seguridad sin servidor, la seguridad de contenedores, la seguridad de máquinas virtuales y las integraciones de plataformas basadas en la nube.

Aqua Cloud Security Scanner ofrece a los usuarios diferentes ediciones CSPM que incluyen SaaS y Open-Source Security. Ayuda a proteger la configuración de los servicios de nube pública individuales con CloudSploit y realiza soluciones integrales para la gestión de la postura de seguridad de múltiples nubes. Los errores son casi inevitables dentro de un entorno de nube complejo y, si no se controlan adecuadamente, podrían dar lugar a errores de configuración que pueden derivar en problemas de seguridad graves.

Por lo tanto, Aqua Cloud Security ideó un enfoque integral para prevenir las filtraciones de datos.

Seguridad en la nube de Qualys

Seguridad en la nube de Qualys es una excelente plataforma de computación en la nube diseñada para identificar, clasificar y monitorear las vulnerabilidades de la nube al tiempo que garantiza el cumplimiento de las políticas internas y externas. Este escáner de vulnerabilidades prioriza el escaneo y la reparación al encontrar y erradicar automáticamente las infecciones de malware en las aplicaciones web y los sitios web del sistema.

Qualys proporciona integraciones de nube pública que permiten a los usuarios tener una visibilidad total de las implementaciones de nube pública. La mayoría de las plataformas de nube pública funcionan con un modelo de «responsabilidad de seguridad compartida», lo que significa que se espera que los usuarios protejan su carga de trabajo en la nube. Esta puede ser una tarea desalentadora si se realiza manualmente, por lo que la mayoría de los usuarios preferirán emplear escáneres de vulnerabilidad.

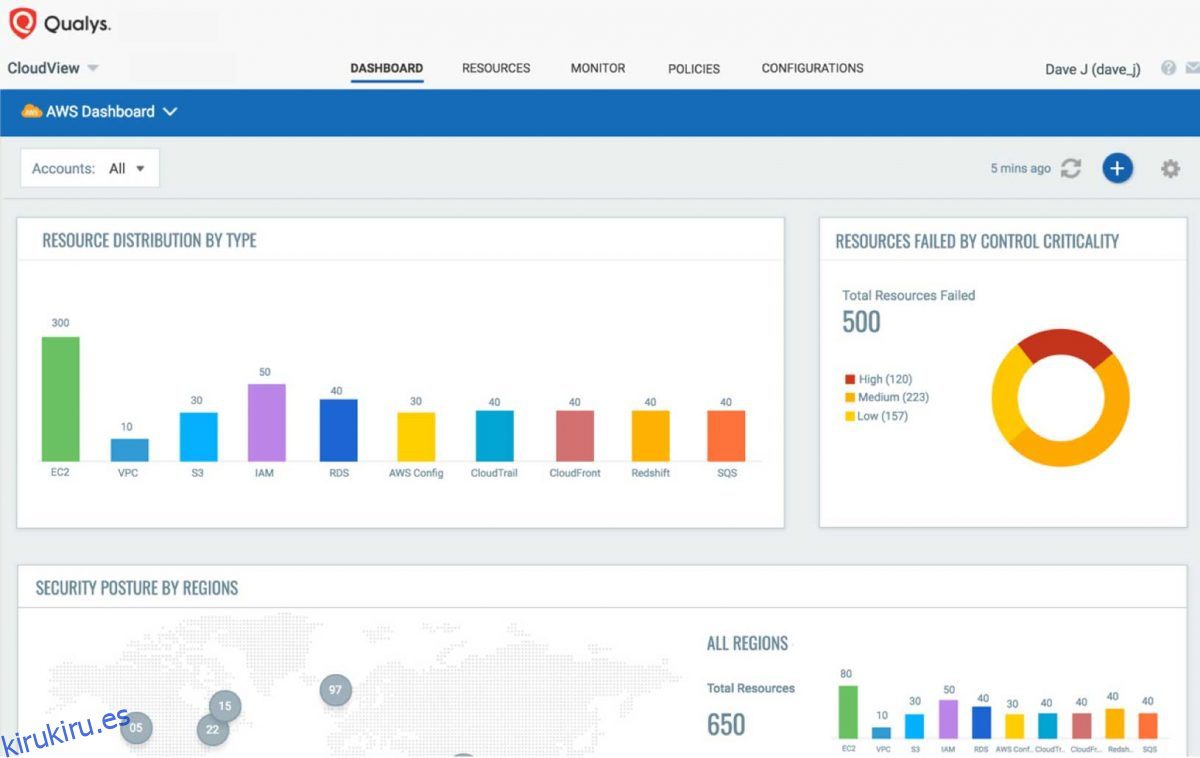

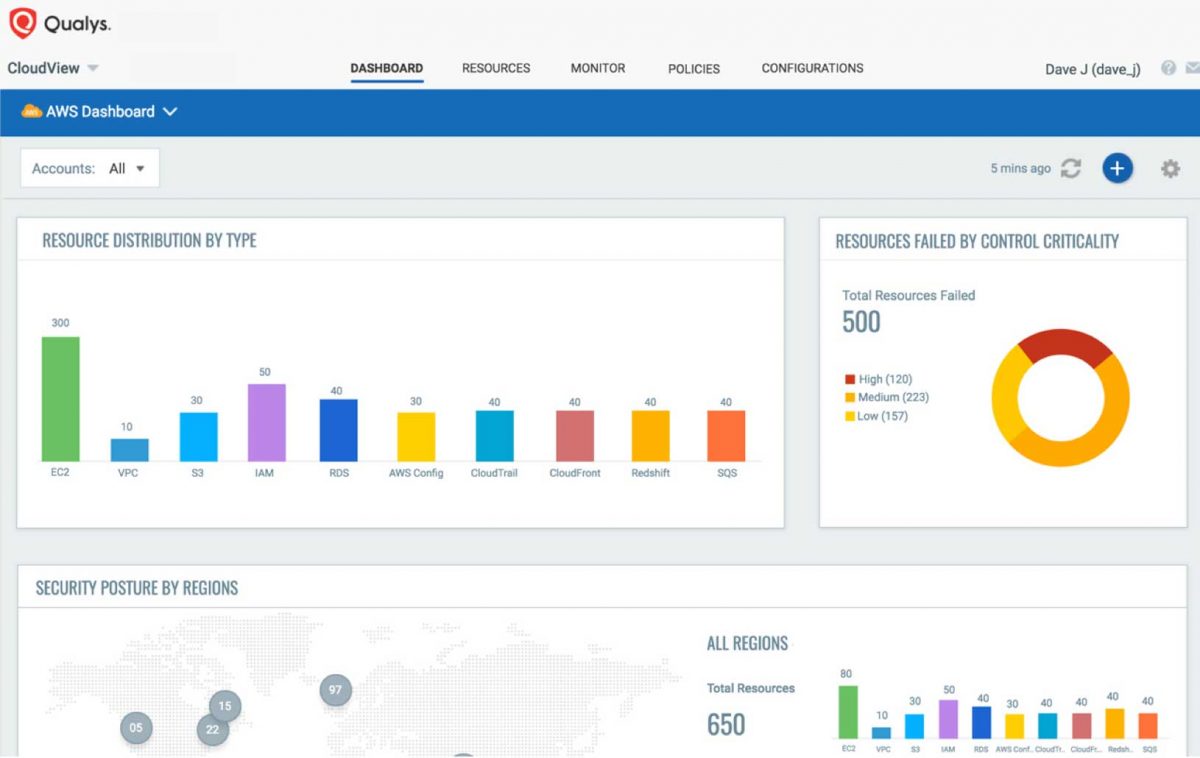

Qualys brinda visibilidad completa con seguridad de TI integral y cumplimiento con implementaciones híbridas de TI y AWS. Supervisa y evalúa continuamente los activos y recursos de AWS en busca de problemas de seguridad, configuraciones incorrectas e implementaciones no estándar. Es el escáner de vulnerabilidades perfecto para escanear entornos en la nube y detectar vulnerabilidades en redes internas complejas. Tiene una interfaz central de panel único y un panel de CloudView que permite a los usuarios ver las aplicaciones web monitoreadas y todos los activos de AWS en varias cuentas a través de una interfaz de usuario centralizada.

Rapid7 Insight Seguridad en la nube

Rapid7 InsightCloudSec La plataforma es uno de los mejores escáneres de vulnerabilidades para la seguridad en la nube. Este escáner de vulnerabilidades está diseñado para mantener seguros los servicios en la nube. Cuenta con una plataforma de información que proporciona seguridad de aplicaciones web, gestión de vulnerabilidades, comando de amenazas, detección de errores y respuesta, incluidos servicios de consultoría y gestión de expertos en seguridad en la nube.

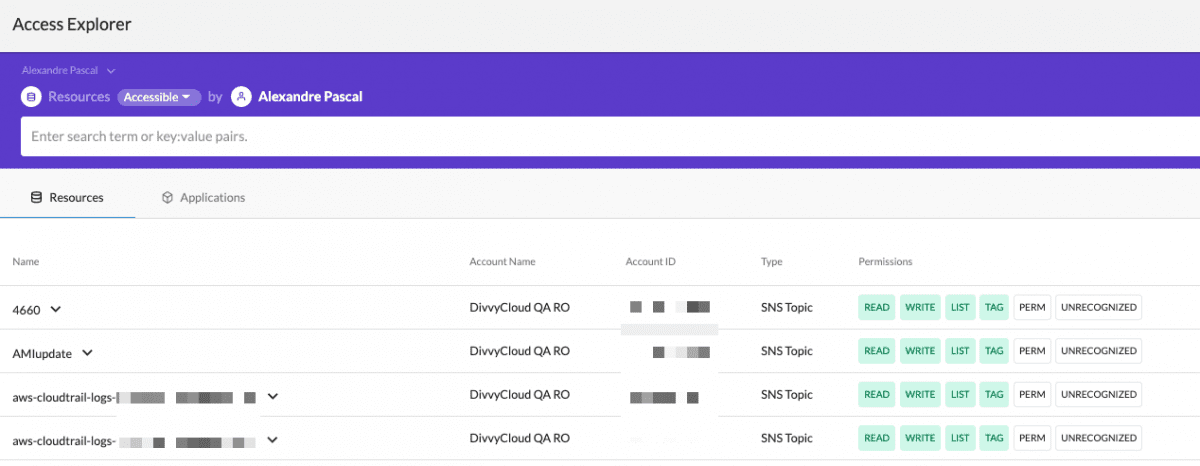

Los servicios seguros en la nube proporcionados por Rapid7 InsightCloudSec ayudan a impulsar el negocio de la mejor manera posible. También permite a los usuarios impulsar la innovación a través de la seguridad y el cumplimiento continuos. Esta plataforma de seguridad en la nube ofrece excelentes beneficios, incluida la protección de la carga de trabajo en la nube, la gestión de la postura de seguridad y la gestión de acceso e identidad.

Rapid7 es una plataforma nativa de la nube totalmente integrada que ofrece funciones como; evaluación y auditoría de riesgos, visibilidad y monitoreo unificados, automatización y remediación en tiempo real, gobernanza de la gestión de acceso e identidad en la nube, protección contra amenazas, plataforma extensible e infraestructura como seguridad de código, medidas de seguridad de Kubernetes y gestión de postura. La lista es interminable.

Seguridad en la nube de CrowdStrike

Seguridad en la nube de CrowdStrike es un escáner de vulnerabilidad superior diseñado para servicios de seguridad en la nube. Detiene las infracciones en la nube con una gestión unificada de la postura de seguridad en la nube y la prevención de infracciones para entornos híbridos y de múltiples nubes en una sola plataforma. Esta plataforma ha transformado la forma en que se lleva a cabo la automatización de la seguridad en la nube para aplicaciones web y redes.

CrowdStrike ofrece seguridad nativa en la nube completa y protege las cargas de trabajo, los hosts y los contenedores. Permite que DevOps detecte y solucione problemas antes de que afecten negativamente a un sistema. Además, los equipos de seguridad pueden usar este escáner de seguridad en la nube para defenderse de las infracciones en la nube utilizando datos y análisis a escala de la nube. Este escáner de vulnerabilidades creará menos trabajo para los equipos de seguridad en la nube y DevOps porque las implementaciones en la nube se optimizan automáticamente con protección unificada.

Sus características incluyen descubrimiento automatizado de vulnerabilidades en la nube, detección y prevención de amenazas, protección continua en tiempo de ejecución, incluido EDR para contenedores y cargas de trabajo en la nube. Además, permite a los desarrolladores web crear y ejecutar aplicaciones web sabiendo que están completamente protegidas contra una filtración de datos. Como resultado, cuando se detectan y erradican las amenazas, las aplicaciones en la nube se ejecutarán sin problemas y más rápido mientras trabajan con la máxima eficiencia.

Conclusión 👩💻

Los escáneres de vulnerabilidades son esenciales para la seguridad en la nube porque pueden detectar fácilmente las debilidades del sistema y priorizar soluciones efectivas. Esto ayudará a reducir la carga de trabajo de los equipos de seguridad en las organizaciones. Cada uno de los escáneres de vulnerabilidad revisados en esta guía ofrece excelentes beneficios.

Estos escáneres de vulnerabilidades permiten a los usuarios realizar escaneos iniciando sesión en el sitio web como usuarios autorizados. Cuando esto sucede, automáticamente monitorea y escanea áreas de debilidad en los sistemas. También identifica cualquier tipo de anomalía en la configuración de un paquete de red para evitar que los piratas informáticos exploten los programas del sistema. La evaluación automatizada de vulnerabilidades es muy importante para los servicios de seguridad en la nube.

Por lo tanto, los escáneres de vulnerabilidades pueden detectar miles de vulnerabilidades e identificar el riesgo real de estas vulnerabilidades al validarlas. Una vez que se han logrado, priorizan la remediación en función del nivel de riesgo de estas vulnerabilidades. Los cinco escáneres de vulnerabilidad revisados están probados y son confiables, por lo que los usuarios no deben preocuparse por ningún tipo de deficiencia.

Finalmente, es esencial tener en cuenta que el escaneo de vulnerabilidades es diferente de las pruebas de penetración.

Los escáneres de vulnerabilidades descubren vulnerabilidades y las clasifican según su nivel de amenaza. Los correlacionan con software, dispositivos y sistemas operativos que están conectados en una red basada en la nube. Las configuraciones incorrectas también se detectan en la red.

Sin embargo, las pruebas de penetración implementan un método diferente que implica explotar las vulnerabilidades detectadas en una red basada en la nube. Por lo tanto, las pruebas de penetración se llevan a cabo inmediatamente después de que se haya realizado el escaneo de vulnerabilidades. Ambos procesos de seguridad en la nube son similares y se centran en garantizar que las aplicaciones web y las redes estén seguras y protegidas de las amenazas.