El ataque de denegación de servicio distribuido (DDoS) es una subdivisión del ataque de denegación de servicio (DoS) que abruma la red, el sitio web y el servidor objetivo con tráfico falso para interrumpir el tráfico normal. Por lo general, los ataques son aleatorios y la herramienta de ataque DDoS en línea elige automáticamente el objetivo, pero el ataque DDoS en línea también puede estar dirigido específicamente a una red, sitio web y servidor en particular. Toda la información proporcionada en este blog es puramente educativa, no admitimos ningún tipo de actividad ilegal de malware en línea. Los ataques DDoS son ilegales en la mayoría de los países del mundo y la persona puede ser encarcelada hasta por 10 años si es declarada culpable en los EE. UU.

Tabla de contenido

La mejor herramienta gratuita de ataque DDoS en línea

El ataque DDoS se puede usar para cosas buenas y malas. En su mayoría, los piratas informáticos lo utilizan con fines de notoriedad para interrumpir los servidores o servicios de la víctima. Hay muchas herramientas disponibles para llevar a cabo un ataque DDoS en línea.

A continuación se enumeran las mejores herramientas DDoS gratuitas disponibles para descargar con sus funciones.

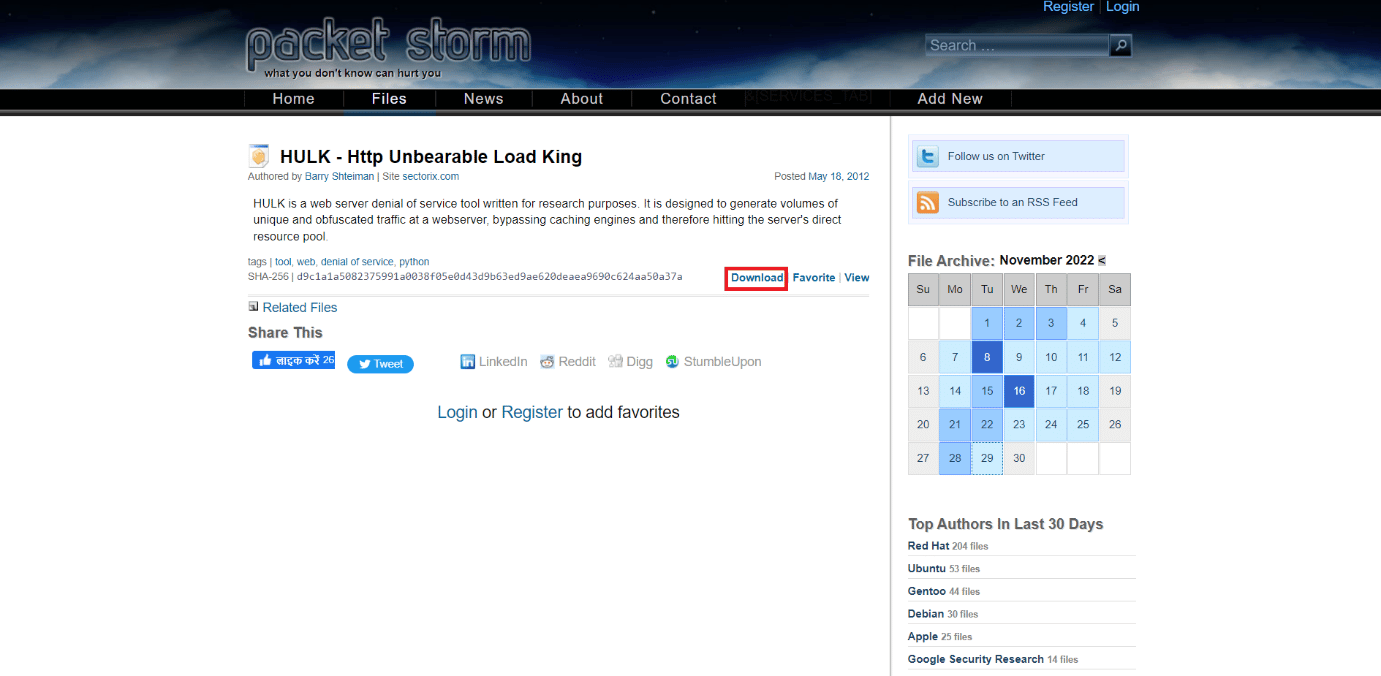

1. HULK (Rey de carga insoportable HTTP)

Esta herramienta envía tráfico oscuro y único a un servidor web. Es una herramienta de ataque de denegación de servicio, pero el tráfico que envía se puede bloquear y es posible que el atacante no sea completamente anónimo. CASCO afirma que se creó solo con fines de investigación, aunque puede usarse para algo más que fines de investigación.

Características:

- Se genera un gran volumen de tráfico único hacia el servidor web de destino.

-

Más difícil de detectar pero no imposible.

- Accede directamente al grupo de recursos de los servidores sin pasar por el motor de caché.

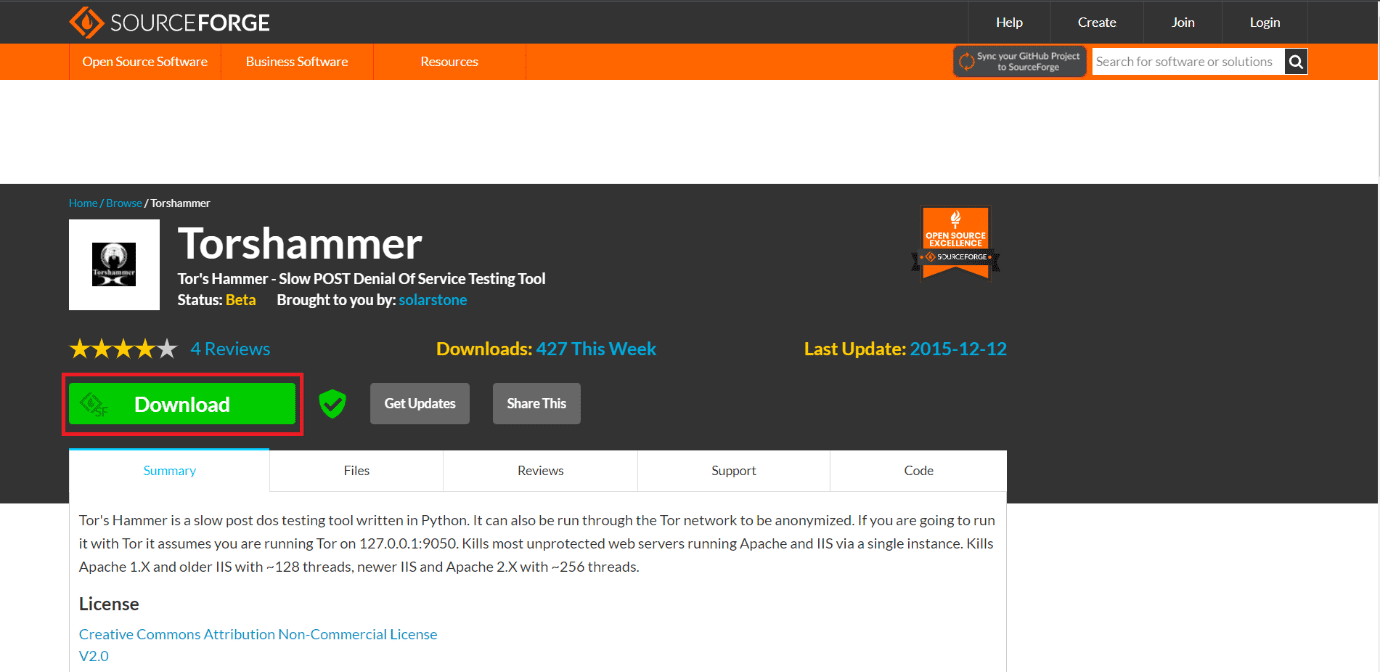

2. Martillo de Tor

Se utiliza mejor con la red Tor para permanecer sin identificar mientras se realiza un ataque DDoS. Para usarlo con la red Tor, use este 127.0.0.1:9050. Martillo de Tor se crea con fines de prueba, pero se puede usar para un ataque posterior lento. Usando Tor’s Hammer, el usuario puede atacar servidores IIS y Apache.

Características:

- Especializado para ataques anónimos.

- También se utiliza para llevar a cabo ataques de demostración por parte de probadores de penetración en estructuras de seguridad.

- Opera en el nivel 7 del modelo OSI.

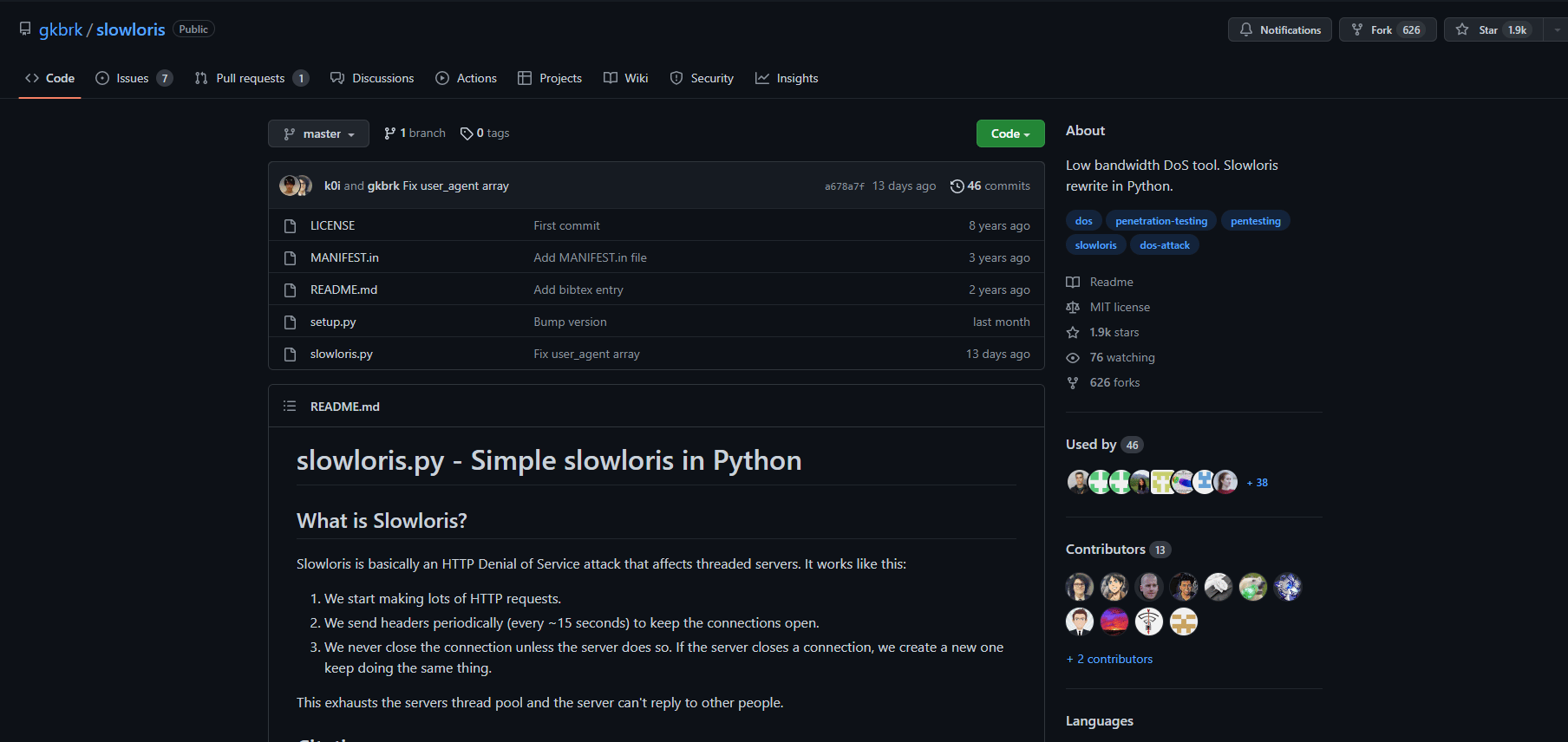

3. Lentoris

Loris lento es una aplicación en capas que ataca servidores con subprocesos mediante el uso de solicitudes HTTP parciales para abrir conexiones entre el servidor web de destino y una sola computadora, luego las conexiones se mantienen abiertas durante períodos más largos para llenar y ralentizar los servidores de destino con tráfico.

Características:

- Realiza ataques enviando solicitudes HTTP legítimas.

- Puede mantener la conexión con el servidor de la víctima todo el tiempo que sea necesario.

- Requiere un ancho de banda mínimo en el servidor web de destino.

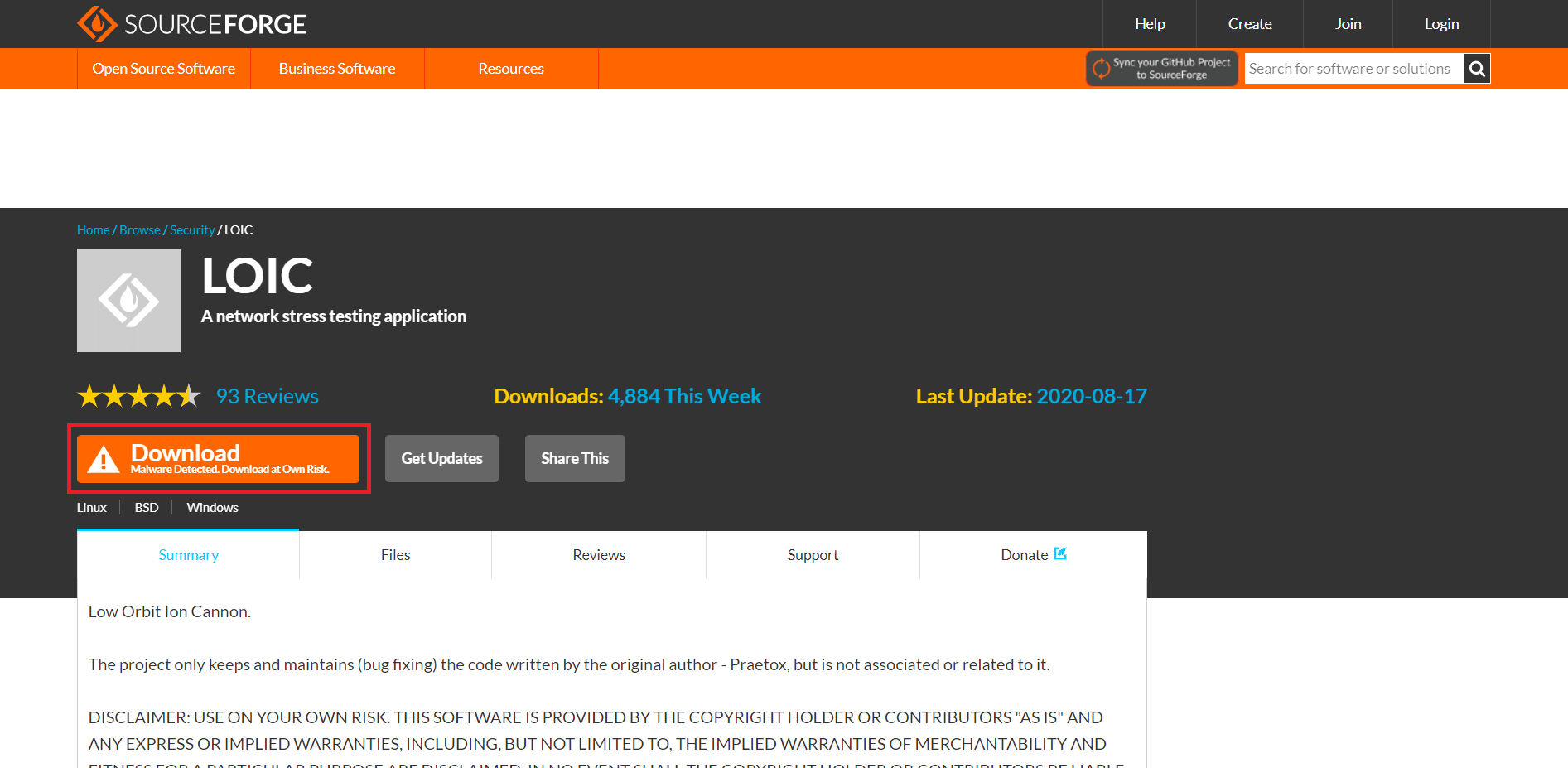

4. LOIC (cañón de iones de órbita baja)

LOIC o cañón de iones de órbita baja es una herramienta popular y una de las mejores herramientas de ataque DDoS en línea. La interfaz es muy fácil de usar y LOIC envía solicitudes HTTP, UDP y TCP a los servidores. Es efectivo en segundos, el sitio web objetivo estará inactivo segundos después del ataque iniciado, pero no oculta su dirección IP incluso después de usar el servidor proxy.

Características:

- Se utiliza principalmente para atacar a los servidores pequeños.

- Disponible en Linux, Windows y Android.

- Fácil de usar, pocos pasos para iniciar un ataque.

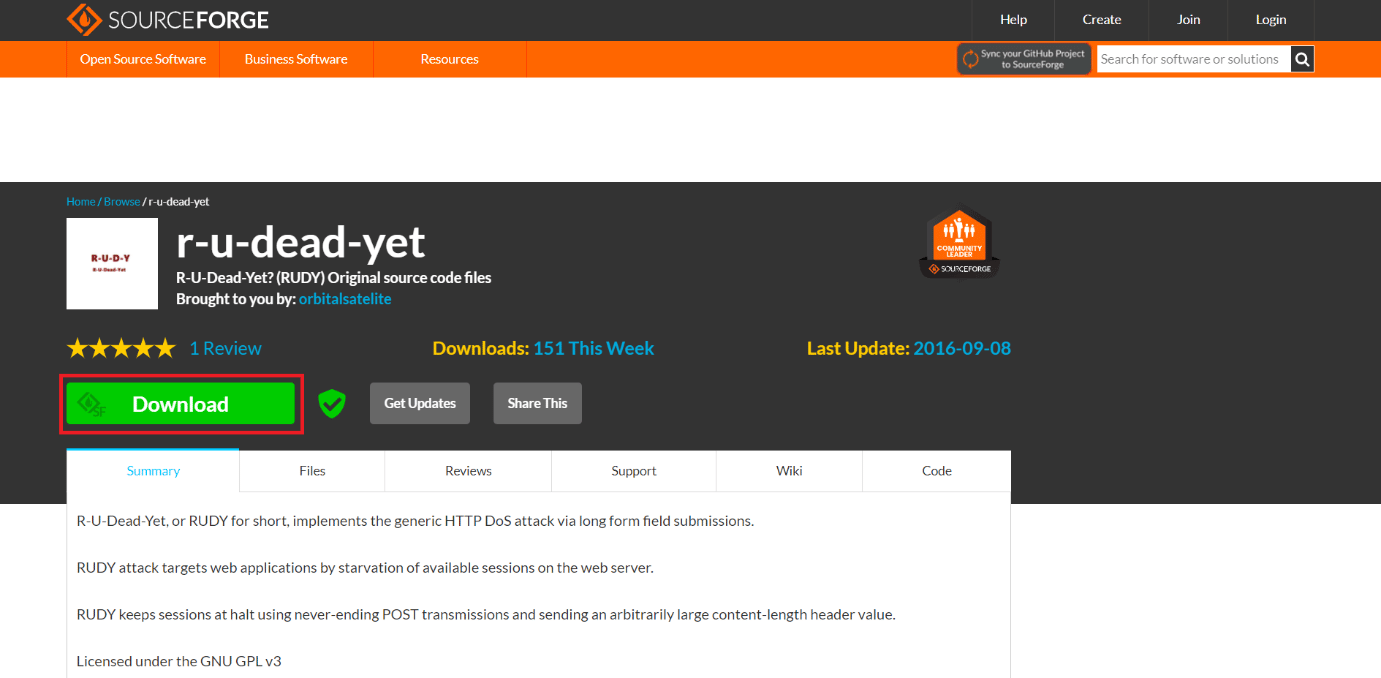

5. RUDY (RU-Muerto-Aún)

RUDY explora el sitio DDoS de destino automáticamente y encuentra los formularios web incrustados. Solo ejecuta ataques DDoS de capa 7 cortos y de velocidad lenta que se implementan mediante el uso de envíos de campo de formato largo que generan una velocidad de tráfico baja y lenta.

Características:

- Difícil de detectar.

-

Menú de consola interactivo.

- Funciona a un ritmo lento.

6. Piloris

pyloris es una herramienta para probar la vulnerabilidad de un servidor al agotamiento de la conexión utilizando el número total de conexiones TCP simultáneas si existe una restricción en el mismo. Los servicios que tienen una huella de memoria alta por conexión o que manejan la conexión en subprocesos independientes son en su mayoría propensos a esta forma de vulnerabilidad.

Características:

- Los ataques se pueden realizar en SMTP, HTTP, FTP, Telnet e IMAP.

- Interfaz interactiva y fácil de usar después de la instalación.

- Utiliza proxies SOCK y conexiones SSL.

7. DDOSIM (Simulador de denegación de servicio distribuido)

DDOSIM es simular el ataque DDoS en el sitio web y en la red. Ataca al servidor replicando varios hosts Zombie y luego estos hosts desarrollan una conexión TCP completa con el servidor o la red.

Características:

-

Los ataques HTTP DDoS se pueden realizar mediante solicitudes válidas.

- Los ataques DDoS se pueden realizar mediante solicitudes no válidas.

- Funciona en Linux y Windows.

8. Davóset

Davoset se utiliza para llevar a cabo ataques a sitios web al obtener acceso a través de otros sitios. Este método en particular está siendo utilizado recientemente por piratas informáticos para actividades maliciosas en la web. Esta herramienta te ayuda a realizar ataques DDoS con facilidad.

Características:

- Proporciona soporte para cookies.

- Software gratuito que proporciona una interfaz de usuario de línea de comandos para cometer un ataque.

- Realiza un ataque utilizando entidades externas XML.

9. Ojo Dorado

Ojo dorado La herramienta realiza un ataque mediante el envío de una solicitud HTTP al servidor de destino. Utiliza todos los sockets HTTP/S presentes en el servidor de destino para el ataque DDoS.

Características:

- Aleatoriza GET, POST para obtener el tráfico mixto.

- Escrito en Python.

- Fácil de usar.

10. PUBLICACIÓN HTTP DE OWASP

Publicación HTTP del proyecto de seguridad de aplicaciones web abiertas (OWASP) le ayuda a probar el rendimiento de la red de sus aplicaciones web. Le permite redactar una denegación de servicio desde una sola máquina DDoS en línea.

Características:

- Los usuarios pueden elegir la capacidad del servidor.

- De uso gratuito incluso con fines comerciales.

- Permite al usuario probar contra los ataques de la capa de aplicación.

11. XOIC

Xoico es una herramienta que realiza un ataque a sitios web más pequeños mediante el uso de mensajes TCP, UDP. Los ataques realizados por Xoic pueden ser fácilmente detectados y bloqueados.

Características:

- Viene con tres modos de ataque.

- Muy fácil de usar.

- Realiza ataques DoS con mensajes ICMP, UDP, HTTP o TCP.

12. HOIC (cañón de iones de órbita alta)

Cañón de iones de órbita alta (HOIC) es una herramienta que se lanzó para reemplazar LOIC. Puede realizar 256 sesiones de ataque simultáneas a la vez. Llenar el sistema de destino con solicitudes no deseadas para que la solicitud legítima no pueda procesarse.

Características:

- Totalmente libre de usar.

- Disponible para Windows, Mac y Linux.

- Permita que los usuarios controlen los ataques con configuraciones bajas, medias y altas.

13. hienas

hienas le permite producir múltiples ataques MITM, DoS y DDoS que vienen con un demonio remoto agrupable y un asistente de ataque interactivo.

Características:

- Toneladas de características como ARP- Solicitar inundación, ARP-Cache envenenamiento, ICMP-Echo inundación, etc.

- Detección inteligente de direcciones y protocolos de direcciones.

- Aleatorización inteligente basada en comodines.

14. THC-SSL-DOS

THC-SSL-DOS es una herramienta que ayuda al usuario a llevar a cabo un ataque en el sitio web de destino con éxito agotando todas las conexiones SSL y apagando el servidor de la víctima.

Características:

- Los usuarios pueden verificar el rendimiento del SSL.

- También aprovecha la función de renegociación segura de SSL.

- Compatible con Linux, Windows y macOS.

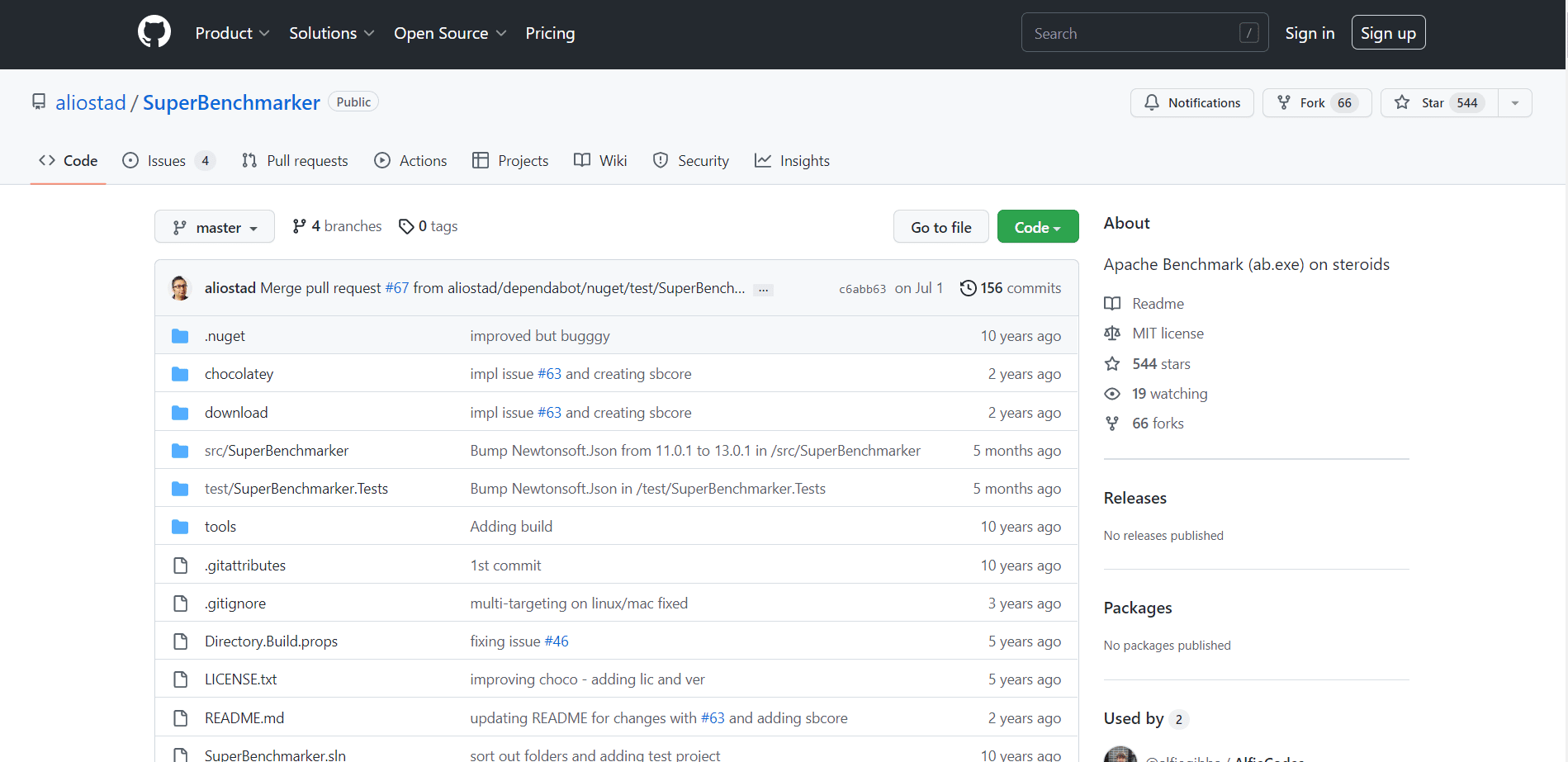

15. Herramienta de referencia de Apache

Herramienta de referencia de Apache se utiliza básicamente para probar una carga de servidores mediante el envío de numerosas solicitudes simultáneas. Aparte de esto, también se puede utilizar para llevar a cabo un ataque DDoS.

Características:

- Puede comparar cualquier servidor HTTP.

- Muestra el resultado al final.

- Compatible con Windows y macOS.

La mejor herramienta de ataque DDoS para Windows

Todas las herramientas enumeradas anteriormente son herramientas de ataque DDoS para ventanas. Algunos también están disponibles en otro sistema operativo como Linux y macOS.

***

Los ataques DDoS son ilegales, pero hay formas en que se usan para cosas totalmente legales, como bloquear su propio servidor o servicio que no desea llamar la atención de las personas en la web, y esperamos que su consulta para el mejor ataque DDoS herramienta en línea es para algún propósito bueno y legal. Esperamos haber respondido a todas sus consultas relacionadas con la descarga de la mejor herramienta DDoS. Danos tu opinión en los comentarios a continuación.