Las herramientas de respuesta a incidentes son vitales para permitir que las organizaciones identifiquen y aborden rápidamente los ataques cibernéticos, las vulnerabilidades, el malware y otras amenazas de seguridad internas y externas.

Por lo general, estas herramientas funcionan junto con las soluciones de seguridad tradicionales, como antivirus y firewalls, para analizar, alertar y, en ocasiones, ayudar a detener los ataques. Para hacer esto, las herramientas recopilan información de los registros de los sistemas, los puntos finales, los sistemas de autenticación o identidad y otras áreas donde evalúan los sistemas en busca de actividades sospechosas y otras anomalías que indiquen un compromiso o una violación de la seguridad.

Las herramientas ayudan a monitorear, identificar y resolver automática y rápidamente una amplia gama de problemas de seguridad, lo que agiliza los procesos y elimina la necesidad de realizar la mayoría de las tareas repetitivas manualmente. La mayoría de las herramientas modernas pueden proporcionar múltiples capacidades, incluida la detección y el bloqueo automático de amenazas y, al mismo tiempo, alertar a los equipos de seguridad relevantes para que investiguen el problema más a fondo.

Los equipos de seguridad pueden utilizar las herramientas en diferentes áreas según las necesidades de la organización. Esto podría ser para monitorear la infraestructura, los puntos finales, las redes, los activos, los usuarios y otros componentes.

Elegir la mejor herramienta es un desafío para muchas organizaciones. Para ayudarlo a encontrar la solución adecuada, a continuación encontrará una lista de herramientas de respuesta a incidentes para identificar, prevenir y responder a diversas amenazas y ataques de seguridad dirigidos a sus sistemas de TIC.

Tabla de contenido

Administrar motor

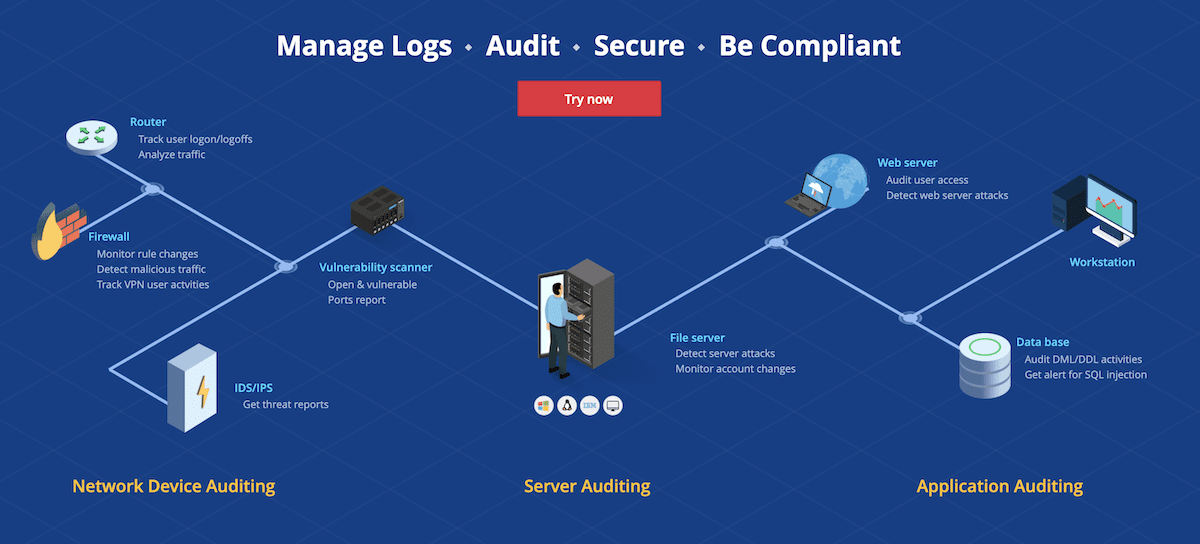

los Analizador de registro de eventos de ManageEngine es una herramienta SIEM que se enfoca en analizar los diversos registros y extrae información de rendimiento y seguridad de ellos. La herramienta, que idealmente es un servidor de registro, tiene funciones analíticas que pueden identificar e informar tendencias inusuales en los registros, como las que resultan del acceso no autorizado a los sistemas y activos de TI de la organización.

Las áreas objetivo incluyen servicios y aplicaciones clave, como servidores web, servidores DHCP, bases de datos, colas de impresión, servicios de correo electrónico, etc. Además, el analizador ManageEngine, que funciona en sistemas Windows y Linux, es útil para confirmar el cumplimiento de los estándares de protección de datos. como PCI, HIPPA, DSS, ISO 27001 y más.

IBM® QRadar

IBM QRadar SIEM es una excelente herramienta de detección que permite a los equipos de seguridad comprender las amenazas y priorizar las respuestas. El QRadar toma los datos de activos, usuarios, redes, nubes y terminales, luego los correlaciona con la inteligencia de amenazas y la información de vulnerabilidades. Después de esto, aplica análisis avanzados para detectar y rastrear amenazas a medida que penetran y se propagan a través de los sistemas.

La solución genera información inteligente sobre los problemas de seguridad detectados. Esto muestra la causa raíz de los problemas de seguridad junto con el alcance, lo que permite que los equipos de seguridad respondan, eliminen las amenazas y detengan la propagación y el impacto rápidamente. En general, IBM QRadar es una solución de análisis completa con una diversidad de características, incluida una opción de modelado de riesgos que permite a los equipos de seguridad simular posibles ataques.

IBM QRadar es adecuado para medianas y grandes empresas y se puede implementar como software, hardware o dispositivo virtual en un entorno local, en la nube o SaaS.

Otras características incluyen

- Excelente filtrado para producir los resultados deseados

- Capacidad avanzada de caza de amenazas

- Análisis de flujo neto

- Capacidad para analizar rápidamente datos masivos

- Recrear los delitos purgados o perdidos

- detectar hilos ocultos

- Analítica de comportamiento de usuarios.

Vientos solares

Vientos solares tiene amplias capacidades de gestión de registros y generación de informes, respuesta a incidentes en tiempo real. Puede analizar e identificar exploits y amenazas en áreas como los registros de eventos de Windows, por lo que permite a los equipos monitorear y abordar los sistemas contra amenazas.

Security Event Manager tiene herramientas de visualización fáciles de usar que permiten a los usuarios identificar fácilmente actividades sospechosas o anomalías. También tiene un panel de control detallado y fácil de usar, además de un excelente soporte de los desarrolladores.

Analiza eventos y registros para la detección de amenazas de red en las instalaciones, SolarWinds también tiene una respuesta de amenazas automatizada además de las unidades USB de monitoreo. Su administrador de registros y eventos tiene filtrado y reenvío de registros avanzados, y opciones de administración de nodos y consola de eventos.

Las características principales incluyen

- Análisis forense superior

- Detección rápida de actividades sospechosas y amenazas

- Monitoreo continuo de seguridad

- Determinar la hora de un evento

- Admite el cumplimiento de DSS, HIPAA, SOX, PCI, STIG, DISA y otras regulaciones.

La solución SolarWinds es adecuada para pequeñas y grandes empresas. Tiene opciones de implementación en las instalaciones y en la nube y se ejecuta en Windows y Linux.

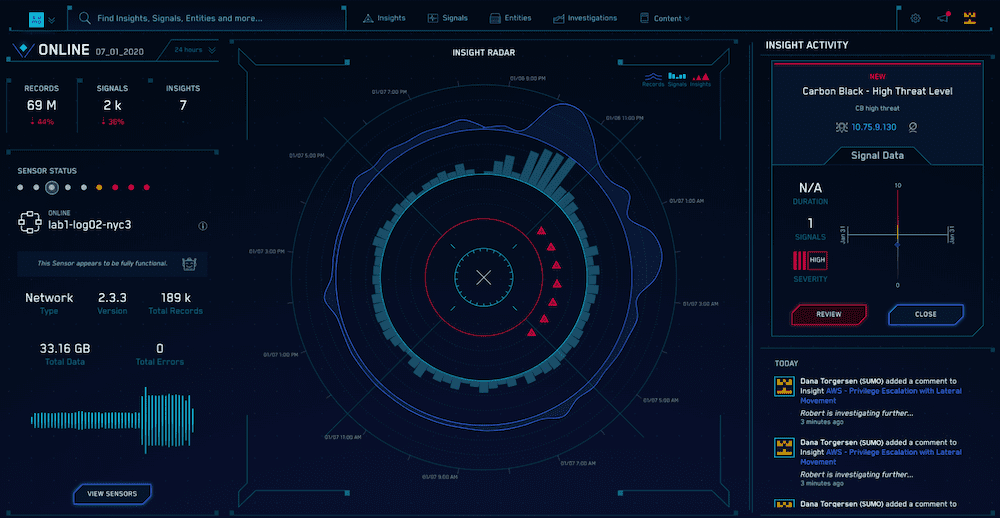

lógica de sumo

lógica de sumo es una plataforma flexible de análisis de seguridad inteligente basada en la nube que funciona por sí sola o junto con otras soluciones SIEM en entornos multinube e híbridos.

La plataforma utiliza el aprendizaje automático para mejorar la detección y las investigaciones de amenazas y puede detectar y responder a una amplia gama de problemas de seguridad en tiempo real. Basado en un modelo de datos unificado, Sumo Logic permite a los equipos de seguridad consolidar el análisis de seguridad, la gestión de registros y el cumplimiento y otras soluciones en una sola. La solución mejora los procesos de respuesta a incidencias además de automatizar diversas tareas de seguridad. También es fácil de implementar, usar y escalar sin costosas actualizaciones de hardware y software.

La detección en tiempo real brinda visibilidad sobre la seguridad y el cumplimiento de la organización y puede identificar y aislar amenazas rápidamente. La lógica de Sumo ayuda a hacer cumplir las configuraciones de seguridad y continúa monitoreando la infraestructura, los usuarios, las aplicaciones y los datos en los sistemas de TI antiguos y modernos.

- Permite que los equipos administren y administren fácilmente alertas y eventos de seguridad

- Haga que sea fácil y menos costoso cumplir con HIPAA, PCI, DSS, SOC 2.0 y otras regulaciones.

- Identificar configuraciones y desviaciones de seguridad.

- Detecta comportamientos sospechosos de usuarios maliciosos

- Herramientas avanzadas de gestión de acceso que ayudan a aislar activos y usuarios de riesgo

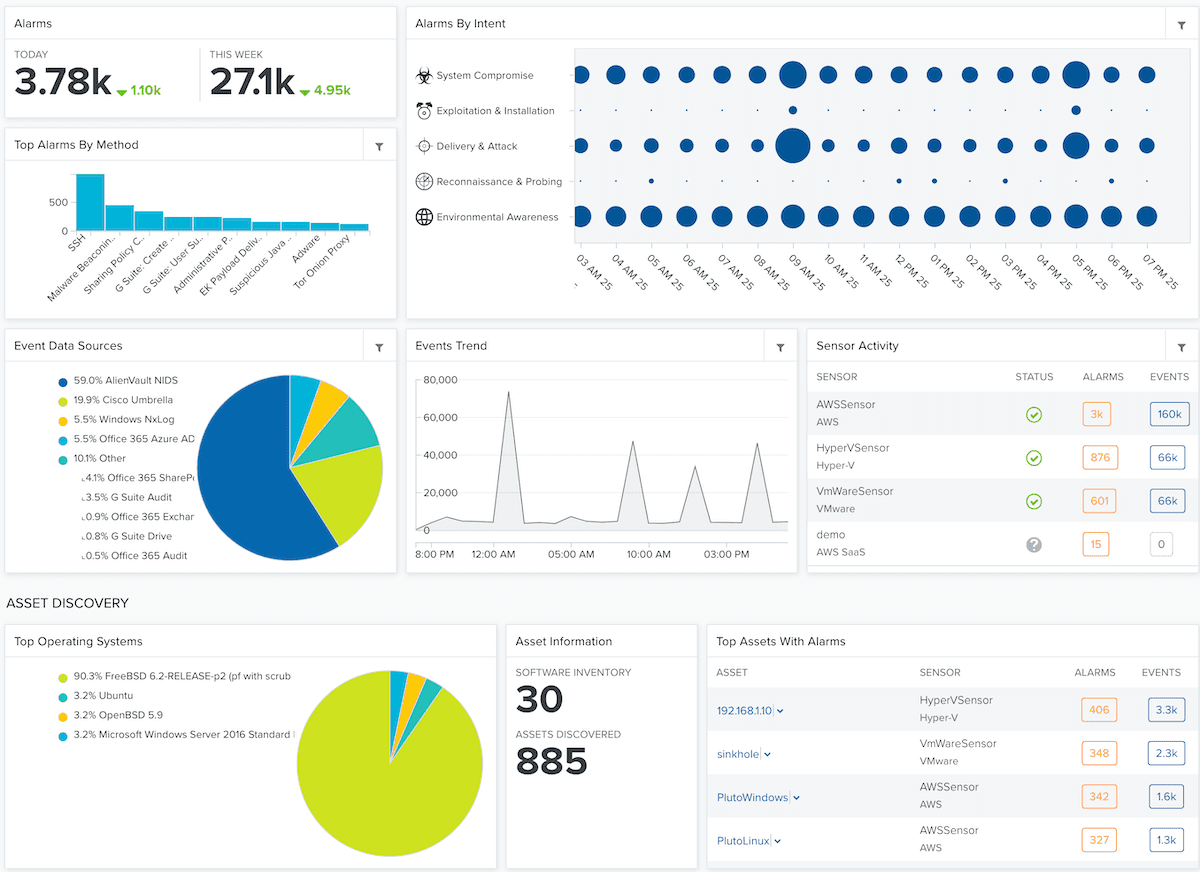

Bóveda alienígena

AlienVault USM es una herramienta integral que combina la detección de amenazas, la respuesta a incidentes y la gestión del cumplimiento para proporcionar una supervisión y reparación de seguridad integrales para entornos locales y en la nube. La herramienta tiene múltiples capacidades de seguridad que también incluyen detección de intrusos, evaluación de vulnerabilidades, descubrimiento e inventario de activos, gestión de registros, correlación de eventos, alertas por correo electrónico, controles de cumplimiento, etc.

[Update: AlienVault has been acquired by AT&T]

Esta es una herramienta USM unificada de bajo costo, fácil de implementar y usar que se basa en sensores livianos y agentes de punto final y también puede detectar amenazas en tiempo real. Además, AlienVault USM está disponible en planes flexibles para adaptarse a organizaciones de cualquier tamaño. Beneficios incluidos

- Use un único portal web para monitorear la infraestructura de TI en las instalaciones y en la nube

- Ayuda a la organización a cumplir con los requisitos de PCI-DSS

- Alertas por correo electrónico al detectar problemas de seguridad

- Analice una amplia gama de registros de diferentes tecnologías y fabricantes mientras genera información procesable

- Un panel fácil de usar que muestra las actividades y tendencias en todas las ubicaciones relevantes.

LogRitmo

LogRitmo, que está disponible como un servicio en la nube o un dispositivo local, tiene una amplia gama de características superiores que van desde la correlación de registros hasta la inteligencia artificial y el análisis de comportamiento. La plataforma ofrece una plataforma de inteligencia de seguridad que utiliza inteligencia artificial para analizar registros y tráfico en sistemas Windows y Linux.

Tiene almacenamiento de datos flexible y es una buena solución para flujos de trabajo fragmentados además de proporcionar detección de amenazas segmentada, incluso en sistemas donde no hay datos estructurados, visibilidad centralizada o automatización. Adecuado para organizaciones pequeñas y medianas, le permite revisar las ventanas u otros registros y limitarse fácilmente a las actividades de la red.

Es compatible con una amplia gama de registros y dispositivos, además de integrarse fácilmente con Varonis para mejorar las capacidades de respuesta ante incidentes y amenazas.

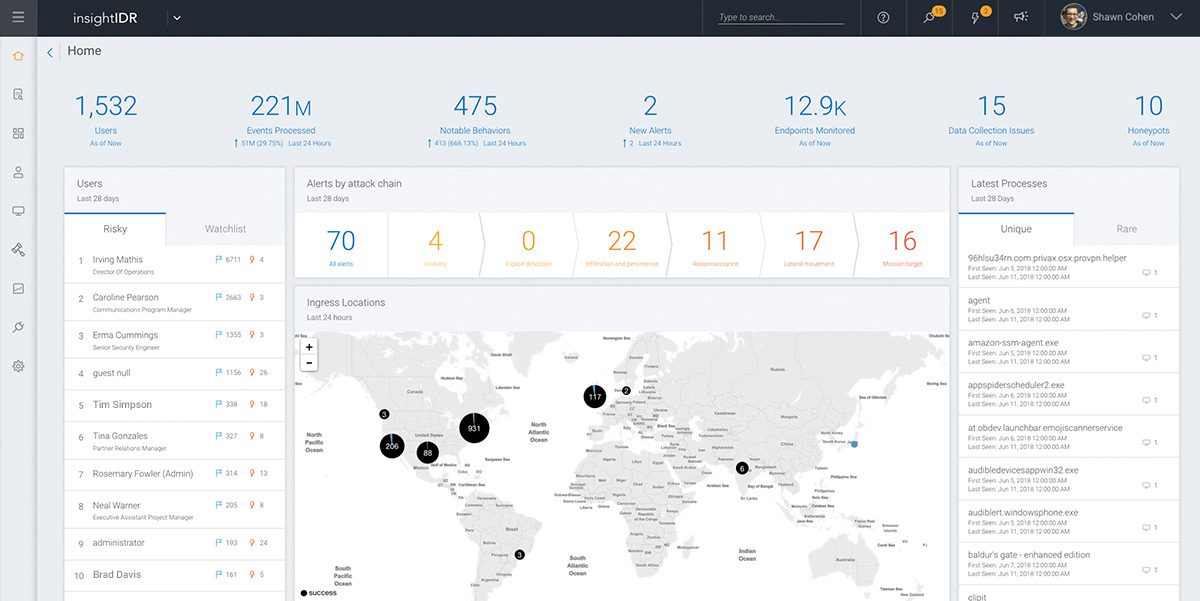

Rapid7 InsightIDR

Rapid7 InsightIDR es una poderosa solución de seguridad para la detección y respuesta de incidentes, visibilidad de puntos finales, autenticación de monitoreo, entre muchas otras capacidades.

La herramienta SIEM basada en la nube tiene funciones de búsqueda, recopilación de datos y análisis y puede detectar una amplia gama de amenazas, incluidas credenciales robadas, phishing y malware. Esto le da la capacidad de detectar y alertar rápidamente sobre actividades sospechosas, acceso no autorizado de usuarios internos y externos.

InsightIDR emplea tecnología de engaño avanzada, análisis de comportamiento de atacantes y usuarios, monitoreo de integridad de archivos, administración central de registros y otras características de descubrimiento. Esto lo convierte en una herramienta adecuada para escanear los diversos puntos finales y proporcionar detección en tiempo real de amenazas de seguridad en organizaciones pequeñas, medianas y grandes. Los datos de búsqueda de registros, punto final y comportamiento del usuario brindan información que ayuda a los equipos a tomar decisiones de seguridad rápidas e inteligentes.

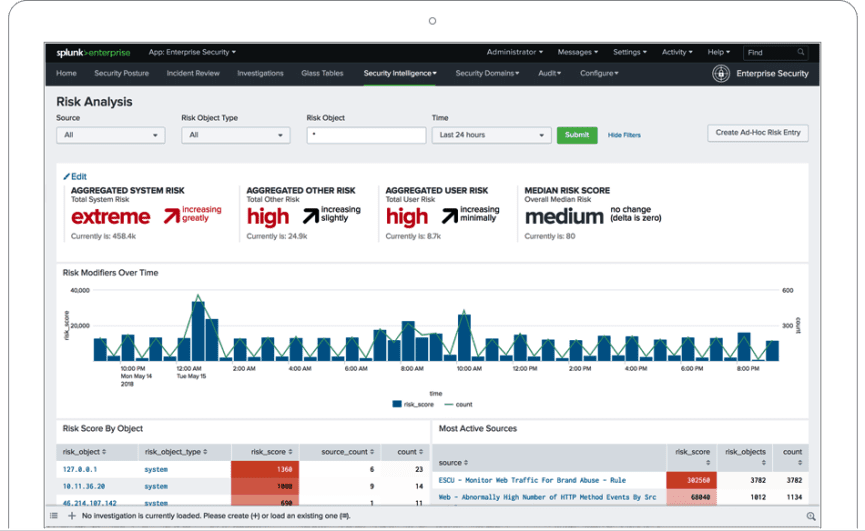

splunk

splunk es una poderosa herramienta que utiliza IA y tecnologías de aprendizaje automático para proporcionar información procesable, efectiva y predictiva. Tiene funciones de seguridad mejoradas junto con su investigador de activos personalizable, análisis estadístico, paneles, investigaciones, clasificación y revisión de incidentes.

Splunk es adecuado para todo tipo de organizaciones, tanto para implementaciones locales como SaaS. Debido a su escalabilidad, la herramienta funciona para casi cualquier tipo de negocio e industria, incluidos los servicios financieros, el cuidado de la salud, el sector público, etc.

Otras características clave son

- Detección rápida de amenazas

- Establecimiento de las puntuaciones de riesgo

- Gestión de alertas

- Secuencia de eventos

- Una respuesta rápida y eficaz

- Funciona con datos de cualquier máquina, ya sea en las instalaciones o en la nube.

Varonis

Varonis proporciona análisis útiles y alertas sobre la infraestructura, los usuarios y el acceso y uso de datos. La herramienta proporciona informes y alertas procesables y tiene una personalización flexible para incluso responder a algunas actividades sospechosas. Proporciona paneles integrales que brindan a los equipos de seguridad una visibilidad adicional de sus sistemas y datos.

Además, Varonis puede obtener información sobre los sistemas de correo electrónico, datos no estructurados y otros activos críticos con la opción de responder automáticamente para resolver problemas. Por ejemplo, bloquear a un usuario que intenta acceder a archivos sin permisos o usar una dirección IP desconocida para iniciar sesión en la red de la organización.

La solución de respuesta a incidentes de Varonis se integra con otras herramientas para proporcionar información y alertas procesables mejoradas. También se integra con LogRhythm para proporcionar mejores capacidades de respuesta y detección de amenazas. Esto permite a los equipos agilizar sus operaciones e investigar fácil y rápidamente amenazas, dispositivos y usuarios.

Conclusión

Con el volumen y la sofisticación cada vez mayores de las amenazas y los ataques cibernéticos, los equipos de seguridad, la mayoría de las veces, se ven abrumados y, a veces, no pueden realizar un seguimiento de todo. Para proteger los activos y datos de TI críticos, las organizaciones deben implementar las herramientas adecuadas para automatizar tareas repetitivas, monitorear y analizar registros, detectar actividades sospechosas y otros problemas de seguridad.