La concienciación sobre la Ciberseguridad personal se convirtió en una necesidad en la situación actual de creciente transformación digital. Ya sea a nivel empresarial o de personas, es necesario proteger su identidad, cuentas, dinero, etc.

Junto con el aumento del trabajo remoto junto con la pandemia de COVID19, los ataques cibernéticos y las infracciones han aumentado. Pero aún así, la mayoría de las personas y empresas no están lo suficientemente preparadas para los ciberataques.

Con los siguientes consejos básicos sobre ciberseguridad personal, este artículo tiene como objetivo ayudarlo a aumentar su capacidad para protegerse contra las sofisticadas técnicas de los piratas informáticos que continúan evolucionando.

Vamos a explorar…

Tabla de contenido

#1. Rol y precaución de la autoconciencia

A pesar de eso, los programadores y productores de software son muy cuidadosos para proteger a los usuarios finales, pero la ciberseguridad personal es similar a la cerradura de la puerta de su casa. Aunque muchos policías se preocupan por protegerlo, también debe cerrar la puerta de su casa usted mismo. Además, la ciberseguridad también es responsabilidad de todos.

Debes cuidar de estar actualizado cognitivamente. La mayoría de los problemas de ciberseguridad dependen de la actualización de sus conocimientos sobre las últimas tendencias de piratería y malware. En muchos casos, el éxito de las ciberamenazas se debió al desconocimiento o negligencia de algunos simples consejos de seguridad.

#2. Comprender la identidad digital y la naturaleza del mundo cibernético

En Internet, tiene muchas identidades digitales diferentes a su única identidad en el mundo real. En el mundo cibernético, debe ingresar sus cualidades de identidad digital en forma de credenciales para identificarlo como el propietario del dispositivo/cuenta, por lo que debe proteger estas credenciales con cuidado. Se asemeja a sus credenciales de la vida real, rostro, sonido y documento nacional de identidad, etc.

Entonces, si los atacantes han conocido sus credenciales del mundo cibernético, que generalmente pueden ser su nombre de usuario y contraseña, ha sido víctima de ellos. Tendrán acceso a sus mensajes privados y fotos en su cuenta de redes sociales o a los detalles de su cuenta bancaria y dinero.

#3. Habilitar actualizaciones de seguridad automáticas

Para el software de sus dispositivos, desde el sistema operativo (Windows, Android, Mac, etc.) hasta la extensión del navegador, debe configurar cada aplicación y software en sus dispositivos con la opción de actualización automática.

La actualización del software agrega nuevas funciones y permite a las empresas de software corregir errores y eliminar vulnerabilidades críticas que los piratas informáticos explotan para realizar sus ataques.

A pesar del horror generado por el aumento de las amenazas cibernéticas, al actualizar todos sus programas, tiene casi la mitad del camino para disfrutar de una informática y una navegación seguras en Internet.

Además de eso, debe actualizar periódicamente sus aplicaciones de antivirus y cortafuegos. Esto fue bien conocido durante mucho tiempo en las PC, pero recientemente también se recomienda para los teléfonos inteligentes, aunque los teléfonos aún no hacen que la instalación de Antivirus sea obligatoria como en el sistema operativo Windows.

Los beneficios de actualizar el software de protección son mantenerlos con las últimas tendencias de ciberataques. Esto ayuda a proteger sus dispositivos de nuevos archivos maliciosos y virus de manera efectiva y mantiene sus datos a salvo de ataques que los dañan o los roban.

El antivirus no es solo para computadoras personales sino también para empresas.

#4. Evite compartir y hacer clic en enlaces desconocidos

Hacer clic en cualquier lugar sin investigar la legitimidad del sitio web o descargar un archivo adjunto sin conocer al remitente del correo electrónico puede provocar la introducción de software malicioso en su dispositivo. Puede ser una URL infectada que provoque la instalación de ransomware que bloquee su acceso a sus datos a menos que pague dinero por el hacker.

Además, se recomienda instalar algunos complementos del navegador que bloquean la descarga automática de scripts o Java, mientras que el contenido del complemento flash puede albergar código malicioso.

En cuanto a compartir, no debe revelar su contraseña e información confidencial a nadie. Además, cuando utilice la autenticación multifactor que combina múltiples tipos de credenciales, rostro, huella digital, autenticación basada en SMS en su teléfono con un código de un solo uso, no proporcione este código SMS a ninguna persona.

Por ejemplo, algunos atacantes te piden que les des este código para unirse a ti en un grupo de Whatsapp, no se los des.

En general, los expertos dijeron que compartir no es preocuparse, no solo por sus credenciales, sino incluso por gran parte de su información personal. Se recomienda compartir la cantidad mínima de información personal en las redes sociales. Además, verifique su configuración de privacidad en todas sus cuentas de redes sociales, especialmente en Facebook.

#5. Evite establecer una contraseña fácil de descubrir

La contraseña debe ser fácil de recordar, ¡pero esto hace que sea fácil de descubrir!

Los atacantes usan software basado en diccionarios para probar millones de posibles y las contraseñas más utilizadas. Por favor, evite específicamente los de arriba 200 contraseñas fáciles fáciles de descubrir. Además, no uses tu nombre, apellido, fecha de nacimiento o algo personal como contraseña; los hackers pueden hacer investigaciones inesperadas sobre tu vida.

¿Cómo crear una contraseña que sea fácil de recordar para usted e imposible de descubrir para los piratas informáticos? Sería mejor si creara una contraseña compleja, pero de una manera que pueda recordarla. Por ejemplo, tome las primeras letras de algunas citas; esto los convierte en una nueva palabra no incluida en el diccionario. Luego modifíquelo con algunos números y símbolos para aumentar su poder.

La contraseña también debe ser larga. Y ayudaría si usara una contraseña diferente para cada inicio de sesión diferente, por lo que necesita el software Password Manager. Solo necesita recordar una contraseña larga para todos sus inicios de sesión, y se llama Contraseña maestra.

#6. Tenga cuidado con los métodos engañosos de ingeniería social

La ingeniería social se usa típicamente en marketing y política. Pero en el mundo cibernético, a veces se usa para piratear y engañar. Al ganar su confianza para darles algunas de sus credenciales, lo engañan para que viole sus datos. Se ha vuelto más fácil con el teléfono inteligente.

Recientemente, el número de ciberataques ha aumentado desde que se usa el teléfono inteligente.

El engaño de la ingeniería social no se basa en vulnerabilidades tecnológicas sino en el comportamiento humano o del usuario. Engañar mediante ingeniería social existía antes de las computadoras, pero las computadoras y los teléfonos inteligentes lo hacen más fácil. Pero no deberíamos tener miedo de usar la tecnología digital si realmente la entendemos.

Para evitar la ingeniería social, tenga en cuenta algunos sesgos personales ocultos. Por ejemplo, tienes un correo electrónico de reclamo que debes responder urgentemente en 24 horas para obtener tu patrimonio y que debes darles tu contraseña o enviarles algo de dinero o tu contraseña. Algún otro ejemplo, cuando se están aprovechando del respeto a una autoridad como la policía o tu jefe para darles tu contraseña. En todos los casos, no le des la contraseña a nadie.

#7. Instale siempre sus aplicaciones desde una tienda de software legítima.

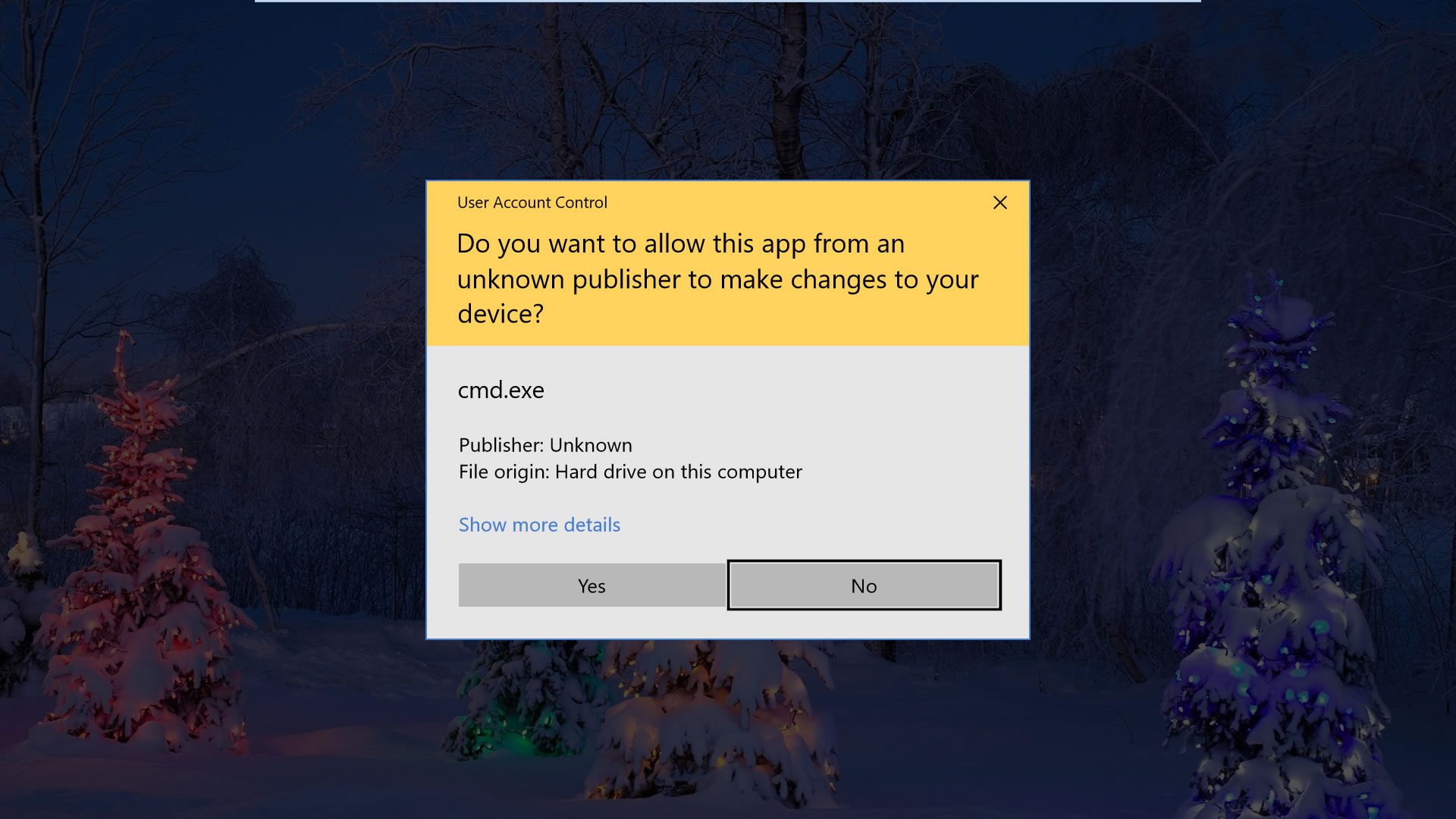

Asegúrese de descargar sus aplicaciones y software de los sitios web originales en la computadora; evitar los modificados o agrietados. Cuando hace doble clic en el archivo de instalación (EXE), aparece un mensaje en la pantalla de Windows que le indicará el nombre del editor del software.

Si el color del mensaje es azul y se indica el nombre del editor, está bien. Pero si se desconoce el nombre del editor y el color del mensaje es amarillo, debe evitar instalar este software de editor desconocido; es posible que el malware pueda dañar sus datos.

Para su teléfono inteligente, siempre asegúrese de instalar solo desde tiendas seguras legítimas, como Google Play, Samsung Store, App Store. Y evite habilitar la instalación de aplicaciones de fuentes de terceros.

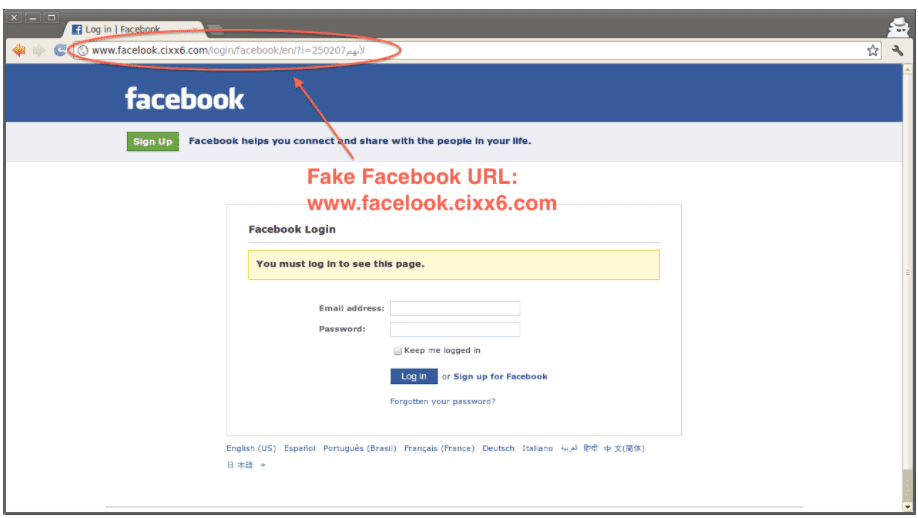

#8. Verifique la dirección de correo electrónico y el nombre de dominio del enlace

Cuando recibe un correo electrónico o abre una URL, debe asegurarse del nombre de dominio y la dirección de correo electrónico del remitente. Por ejemplo, puede abrir una URL que aparece como un sitio web de Facebook de apariencia genuina. Pero si marca el nombre de dominio de arriba en el cuadro de dominio, puede encontrar algo como «facebook.example.com». Este no es el nombre de dominio original de Facebook, o puede encontrar algo diferente, como faceboök.com; Observe que aquí hay una letra (o) diferente. Lo mismo se aplica a la dirección de correo electrónico.

Estos dominios/direcciones de correo electrónico falsos tienen como objetivo engañarlo y phishing. Con la URL falsa de Facebook, si inicia sesión ingresando su nombre de usuario y contraseña, el hacker del otro lado los tomará y pirateará su cuenta de Facebook. En el caso del correo electrónico falso, tal vez intenten convencerlo de que pague algo de dinero o les dé información crítica afirmando que son del equipo de seguridad de Google o Paypal, etc. Por lo tanto, verifique cuidadosamente la dirección del remitente del correo electrónico.

Haber de imagen: Prophethacker.com

Haber de imagen: Prophethacker.com

#9. Distinguir entre copia de seguridad y sincronización en la nube

La copia de seguridad es un procedimiento de seguridad vital incluso antes de la expansión de Internet; asegura una copia de sus datos confidenciales o incluso todo el sistema y el software en un disco externo o en la nube. Puede restaurar sus datos si están dañados o comprometidos por algún pirata informático, o incluso si el dispositivo falla.

Hay muchas opciones de software y hardware de copia de seguridad, y la copia de seguridad automática es la mejor. Algunos de ellos funcionan en su dispositivo local y almacenan la copia de seguridad en un disco externo, que no necesita Internet de alta velocidad.

Algunos otros cargan sus datos en la nube, tenga en cuenta que la sincronización en la nube no es una copia de seguridad; en la sincronización en la nube, tiene un espejo de sus archivos y datos. Entonces, cuando se modifica o elimina de su dispositivo, también se eliminará en la nube. Pero algunos servicios en la nube le brindan la posibilidad de restaurar sus archivos.

#10. Más información sobre el uso seguro de Wi-Fi

La gente tiende a amar el uso de Wi-Fi público gratuito.

Cuando lo use, tenga en cuenta que es un entorno fértil para que los piratas informáticos roben su información confidencial o incluso obtengan acceso a su teléfono inteligente/computadora portátil. Puede usarlo para ver algunos videos o navegar en Internet en general, pero evite ingresar condicionales de inicio de sesión en cualquiera de sus cuentas.

En algunos otros casos avanzados, es posible que se sorprenda de que su teléfono inteligente todavía esté conectado al enrutador Wi-Fi de su hogar incluso después de que se vaya a un lugar lejano de su hogar. Sea muy consciente; tal vez sea otra red Wi-Fi falsa cerca de usted que emule el mismo nombre y contraseña que la red Wi-Fi de su hogar. Su objetivo es romper su teléfono inteligente. Algunas personas pueden pensar que todavía están conectadas al mismo enrutador Wi-Fi doméstico de alguna manera, pero eso es imposible para largas distancias.

Conclusión

Ahora debería haber entendido algunos de los conceptos básicos de ciberseguridad personal. Debe dar un paso adelante para tratar con ellos, y mientras permanezca despierto y actualice su herramientas de seguridad y concienciausted está mayormente en el lado seguro.