El panorama del comercio electrónico se ha visto impulsado drásticamente en los últimos tiempos por los avances en las tecnologías de Internet que permiten que muchas más personas se conecten a Internet y realicen más transacciones.

Hoy en día, muchas más empresas confían en sus sitios web como una fuente importante de generación de ingresos. Por lo tanto, se debe priorizar la seguridad de tales plataformas web. En este artículo, echaremos un vistazo a una lista de algunas de las mejores herramientas VAPT (Evaluación de vulnerabilidades y pruebas de penetración) basadas en la nube disponibles en la actualidad, y cómo pueden aprovecharlas una empresa nueva y pequeñas y medianas empresas.

En primer lugar, el propietario de un negocio basado en la web o de comercio electrónico debe comprender las diferencias y similitudes entre la evaluación de vulnerabilidad (VA) y la prueba de penetración (PT) para informar su decisión al tomar decisiones sobre lo que es mejor para su negocio. Aunque tanto VA como PT brindan servicios complementarios, existen diferencias sutiles en lo que pretenden lograr.

Tabla de contenido

Diferencia entre VA y VT

Al realizar una evaluación de vulnerabilidades (VA), el probador tiene como objetivo garantizar que todas las vulnerabilidades abiertas en la aplicación, el sitio web o la red estén definidas, identificadas, clasificadas y priorizadas. Se dice que una evaluación de vulnerabilidad es un ejercicio orientado a listas. Esto se puede lograr mediante el uso de herramientas de escaneo, que veremos más adelante en este artículo. Es esencial realizar un ejercicio de este tipo porque brinda a las empresas una visión crítica de dónde están las lagunas y qué necesitan corregir. Este ejercicio también es lo que proporciona la información necesaria para las empresas al configurar firewalls, como WAF (Web Application Firewalls).

Por otro lado, un ejercicio de prueba de penetración (PT) es más directo y se dice que está orientado a objetivos. El objetivo aquí es no solo probar las defensas de la aplicación, sino también explotar las vulnerabilidades que se han descubierto. El propósito de esto es simular ciberataques de la vida real en la aplicación o sitio web. Algo de esto podría hacerse usando herramientas automatizadas; algunos se enumerarán en el artículo y también se pueden hacer manualmente. Esto es especialmente importante para que las empresas puedan comprender el nivel de riesgo que plantea una vulnerabilidad y proteger mejor dicha vulnerabilidad de una posible explotación maliciosa.

Por lo tanto, podríamos justificar eso; una evaluación de vulnerabilidad proporciona información para realizar pruebas de penetración. Por lo tanto, la necesidad de tener herramientas de funciones completas que puedan ayudarlo a lograr ambos.

Exploremos las opciones…

Astra

Astra es una herramienta VAPT basada en la nube con funciones completas y un enfoque especial para el comercio electrónico; es compatible con WordPress, Joomla, OpenCart, Drupal, Magento, PrestaShop y otros. Viene con un conjunto de aplicaciones, malware y pruebas de red para evaluar la seguridad de su aplicación web.

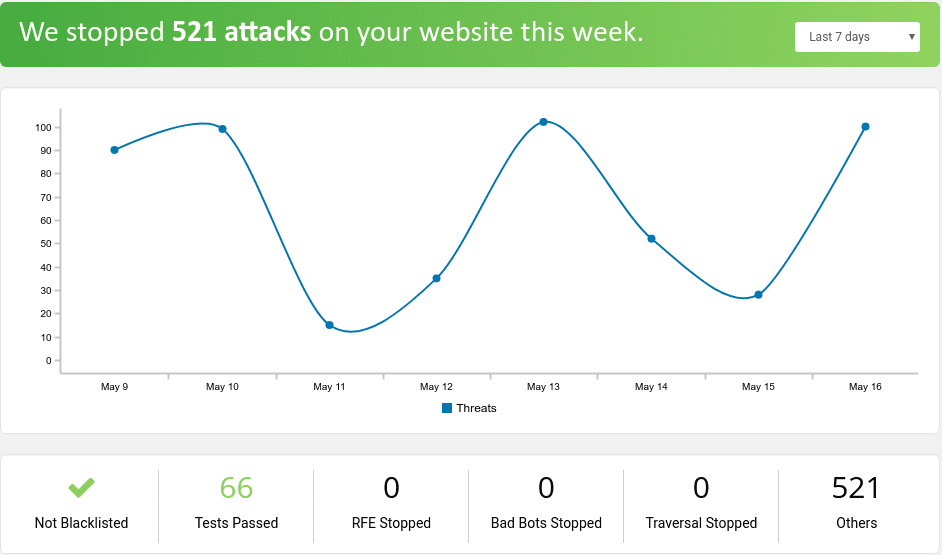

Viene con un tablero intuitivo que muestra un análisis gráfico de las amenazas bloqueadas en su sitio web, dada una línea de tiempo particular.

Algunas características incluyen.

- Aplicación Análisis de código estático y dinámico

Con código estático y análisis dinámico, que verifica el código de una aplicación antes y durante el tiempo de ejecución para garantizar que las amenazas se detecten en tiempo real, lo que se puede corregir de inmediato.

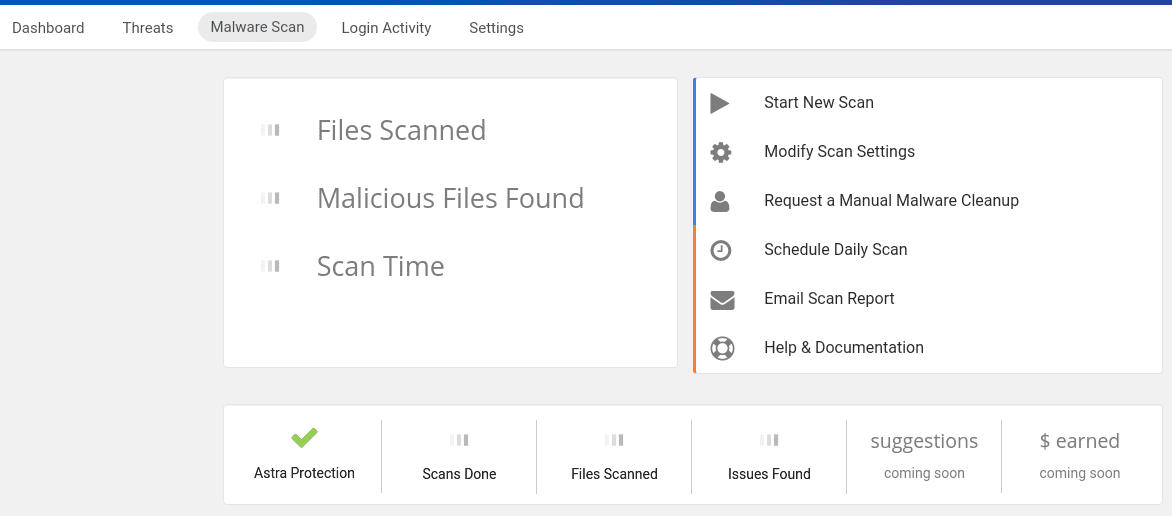

También realiza un escaneo automático de aplicaciones en busca de malware conocido y lo elimina. Del mismo modo, verificaciones de diferencias de archivos para autenticar la integridad de sus archivos, que pueden haber sido modificados malintencionadamente por un programa interno o un atacante externo. En la sección de análisis de malware, puede obtener información útil sobre posibles programas maliciosos en su sitio web.

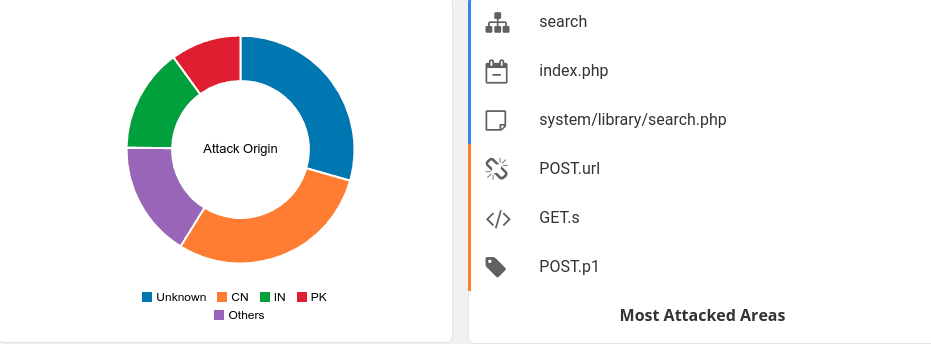

Astra también realiza la detección y el registro automáticos de amenazas, lo que le brinda una idea de qué partes de la aplicación son más vulnerables a los ataques, qué partes son las más explotadas según los intentos de ataques anteriores.

- Pasarela de pago y pruebas de infraestructura

Ejecuta pruebas de penetración de la pasarela de pago para aplicaciones con integraciones de pago, así como pruebas de infraestructura para garantizar la seguridad de la infraestructura de almacenamiento de la aplicación.

Astra viene con una prueba de penetración de red de enrutadores, conmutadores, impresoras y otros nodos de red que podrían exponer su empresa a riesgos de seguridad interna.

En cuanto a los estándares, las pruebas de Astra se basan en los principales estándares de seguridad, incluidos OWASP, PCI, SANS, CERT, ISO27001.

Invicti

Invicti es una solución para medianas y grandes empresas lista para la empresa que tiene una serie de características. Se jacta de una función de escaneo robusta que está registrada como tecnología Proof-Based-Scanning™ con automatización e integración completas.

Invicti tiene una gran cantidad de integraciones con herramientas existentes. Se integra fácilmente en herramientas de seguimiento de problemas como Jira, Clubhouse, Bugzilla, AzureDevops, etc. También tiene integraciones con sistemas de gestión de proyectos como Trello. Del mismo modo, con sistemas de CI (Integración continua) como Jenkins, Gitlab CI/CD, Circle CI, Azure, etc. Esto le da a Invicti la capacidad de integrarse en su SDLC (Ciclo de vida de desarrollo de software); por lo tanto, sus canalizaciones de compilación ahora pueden incluir una verificación de vulnerabilidades antes de implementar funciones en su aplicación comercial.

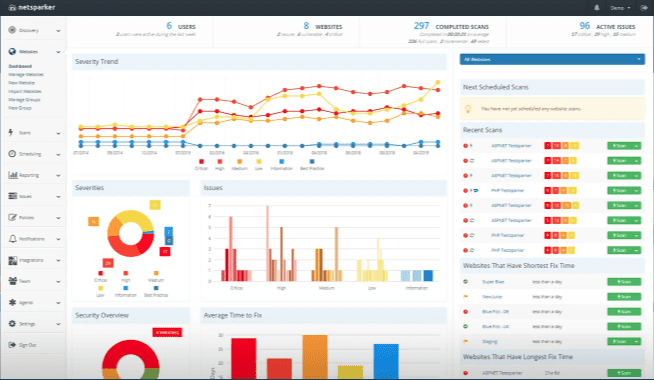

Un panel de inteligencia le brinda información sobre los errores de seguridad que existen en su aplicación, sus niveles de gravedad y cuáles se han solucionado. También le proporciona información sobre vulnerabilidades de los resultados del escaneo y posibles lagunas de seguridad.

Sostenible

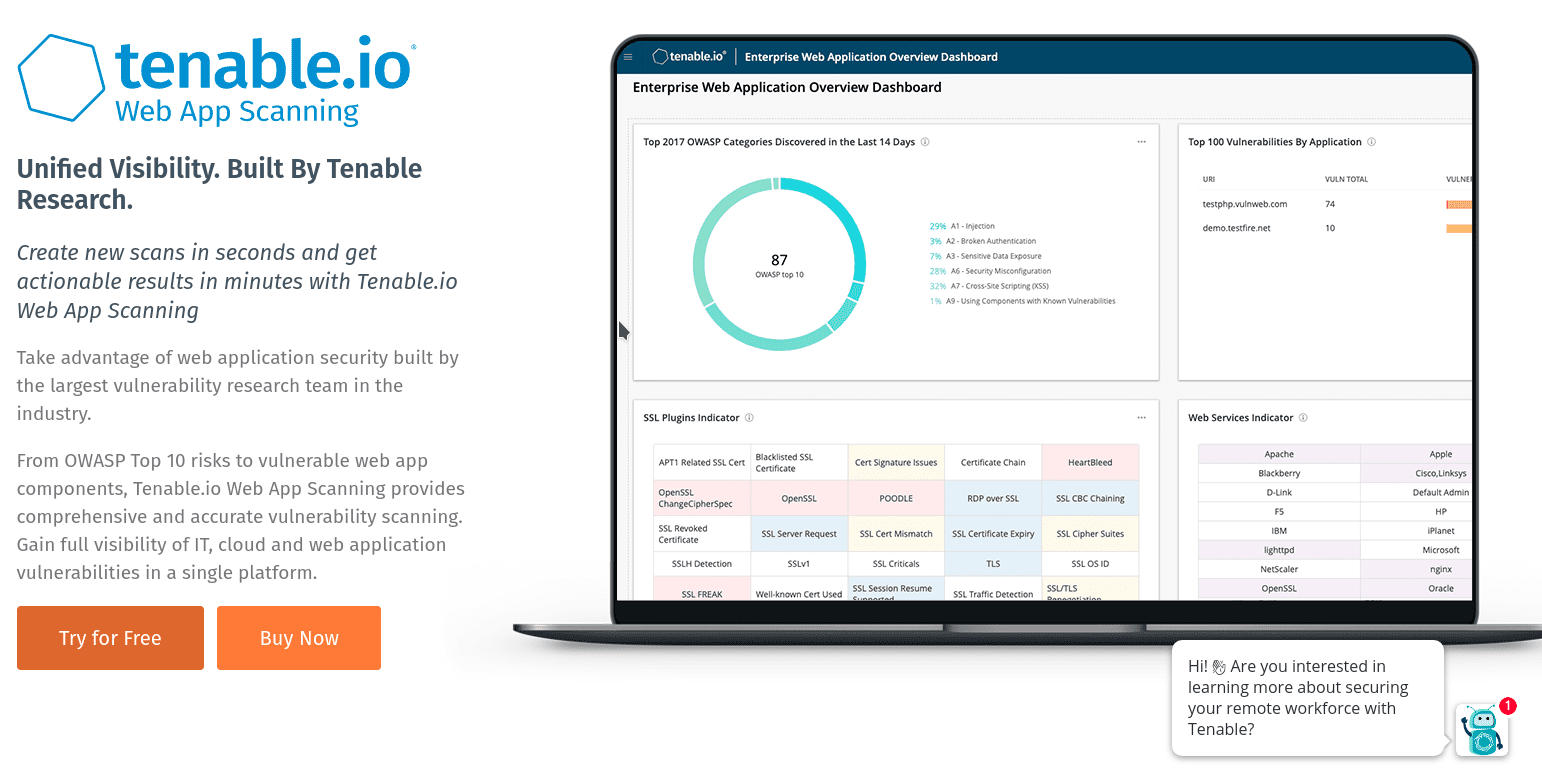

Tenable.io es una herramienta de análisis de aplicaciones web lista para la empresa que le brinda información importante sobre la perspectiva de seguridad de todas sus aplicaciones web.

Es fácil de configurar y empezar a funcionar. Esta herramienta no se enfoca en una sola aplicación que está ejecutando, sino en todas las aplicaciones web que ha implementado.

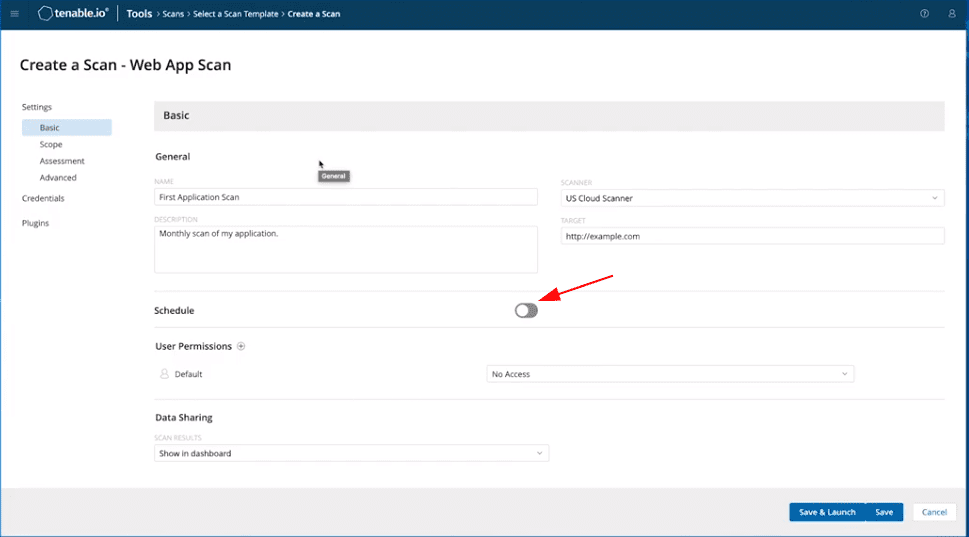

También basa su análisis de vulnerabilidades en las diez vulnerabilidades más populares de OWASP. Esto facilita que cualquier generalista de seguridad inicie un análisis de aplicaciones web y comprenda los resultados. Puede programar un escaneo automático para evitar una tarea repetitiva de volver a escanear manualmente las aplicaciones.

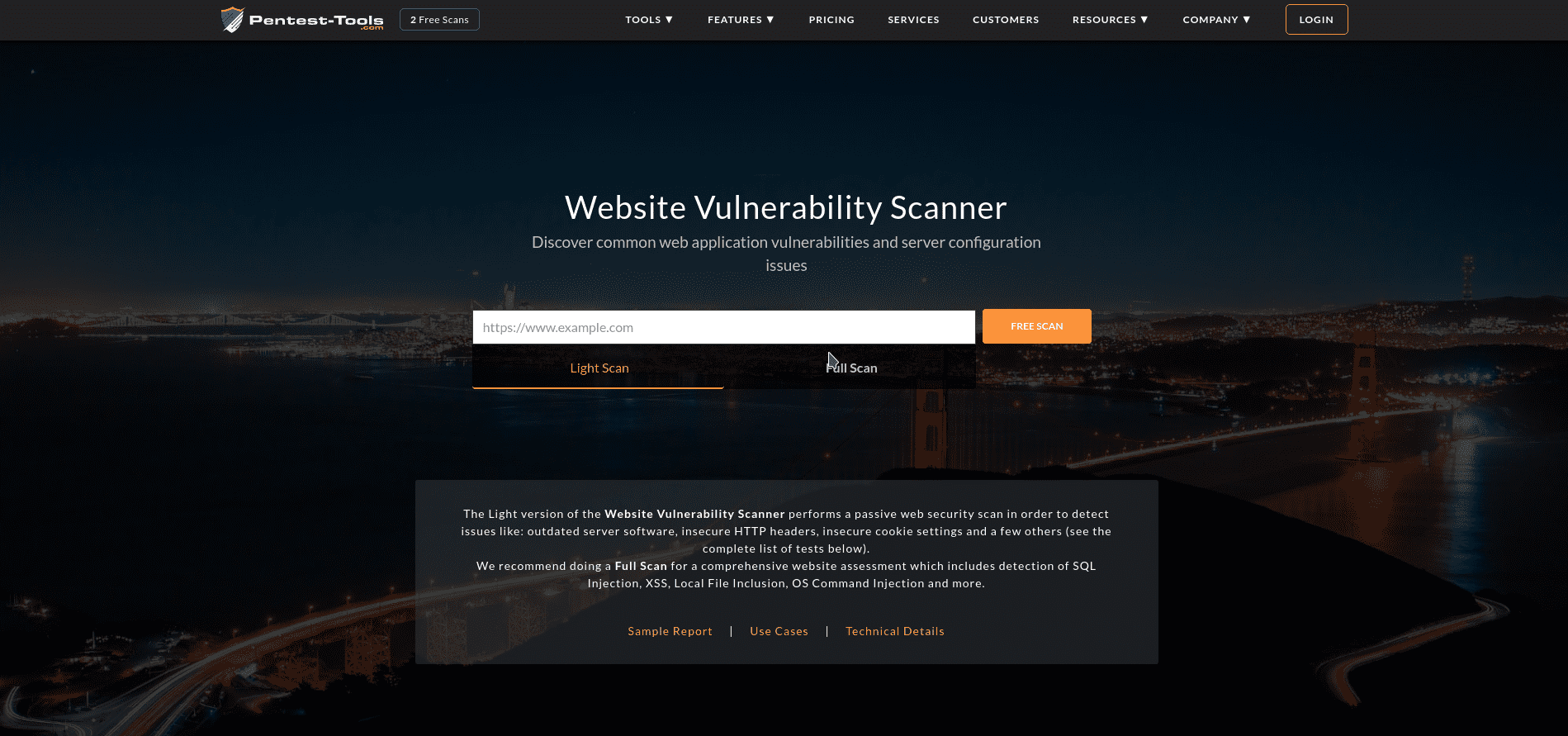

Pentest-herramientas El escáner le brinda información de escaneo completa sobre vulnerabilidades para verificar en un sitio web.

Cubre huellas dactilares web, inyección SQL, secuencias de comandos entre sitios, ejecución de comandos remotos, inclusión de archivos locales/remotos, etc. El escaneo gratuito también está disponible pero con funciones limitadas.

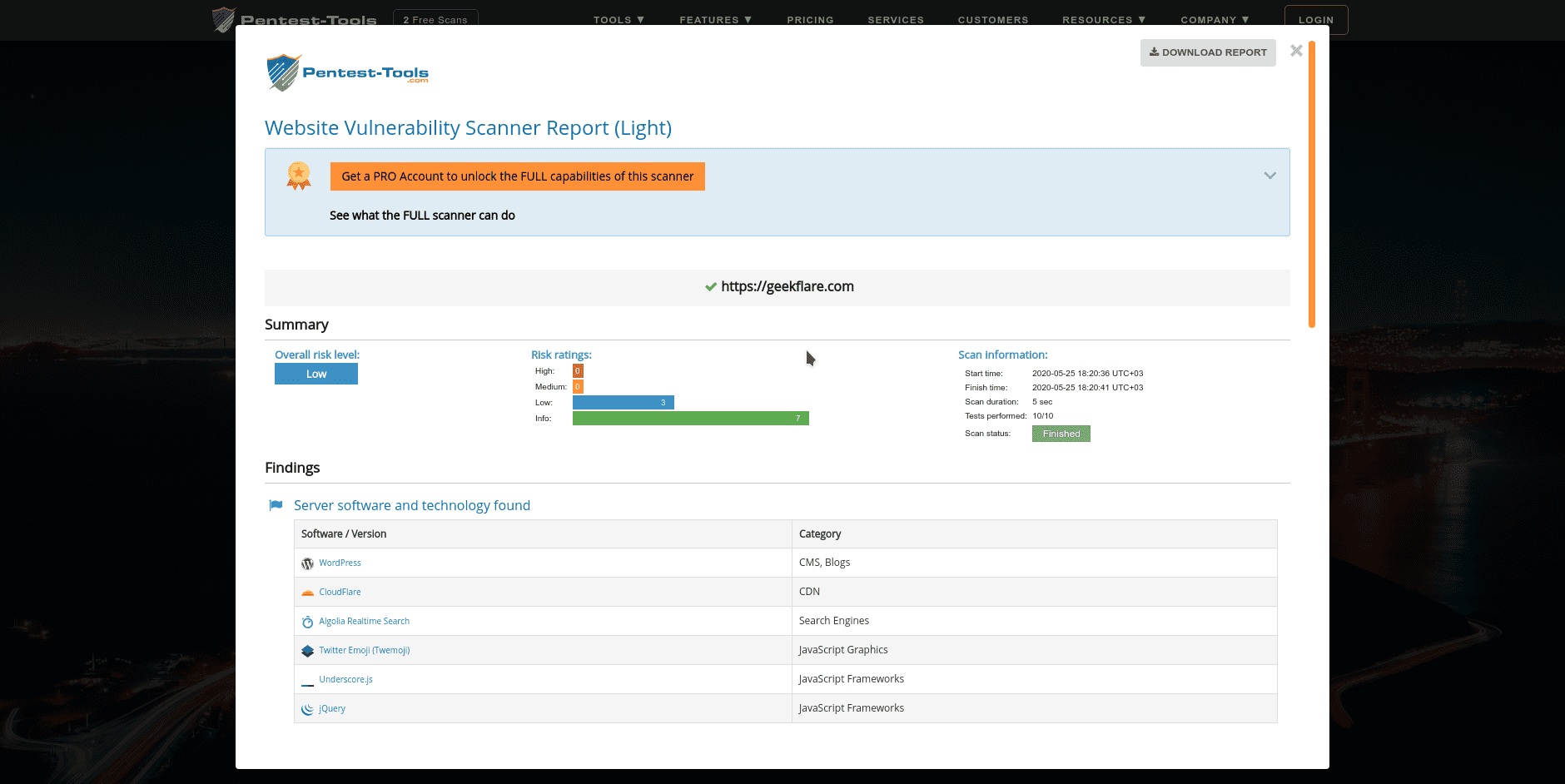

Los informes muestran detalles de su sitio web y las diferentes vulnerabilidades (si las hay) y sus niveles de gravedad. Aquí hay una captura de pantalla del informe de escaneo ‘Light’ gratuito.

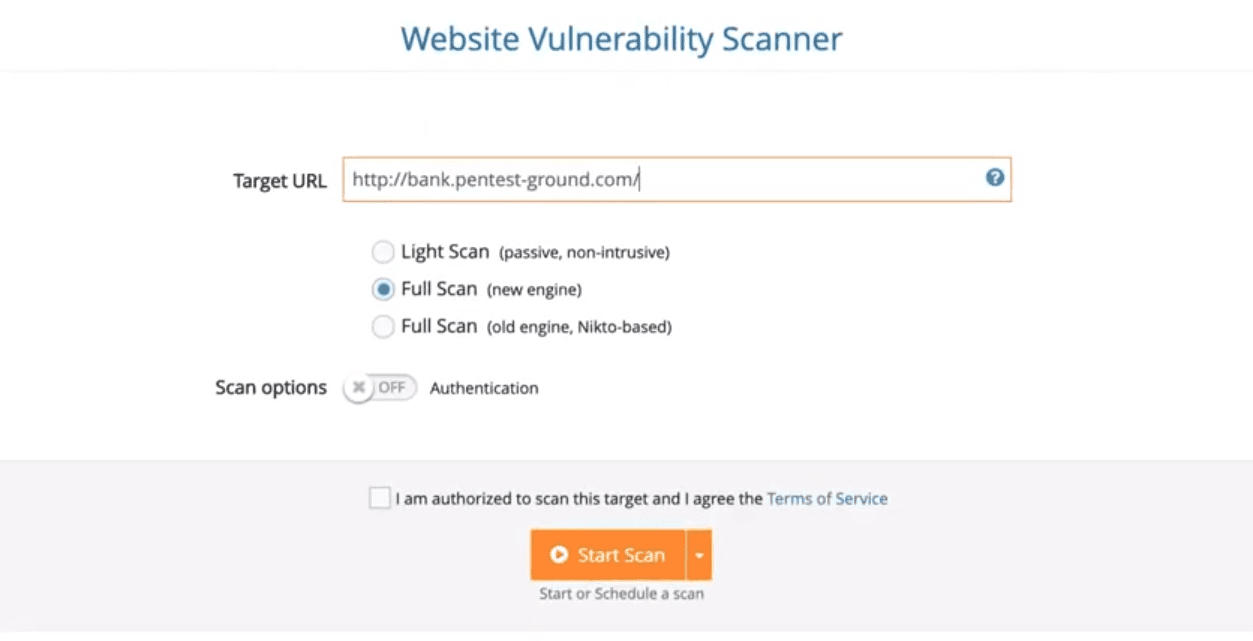

En la cuenta PRO, puede seleccionar el modo de escaneo que desea realizar.

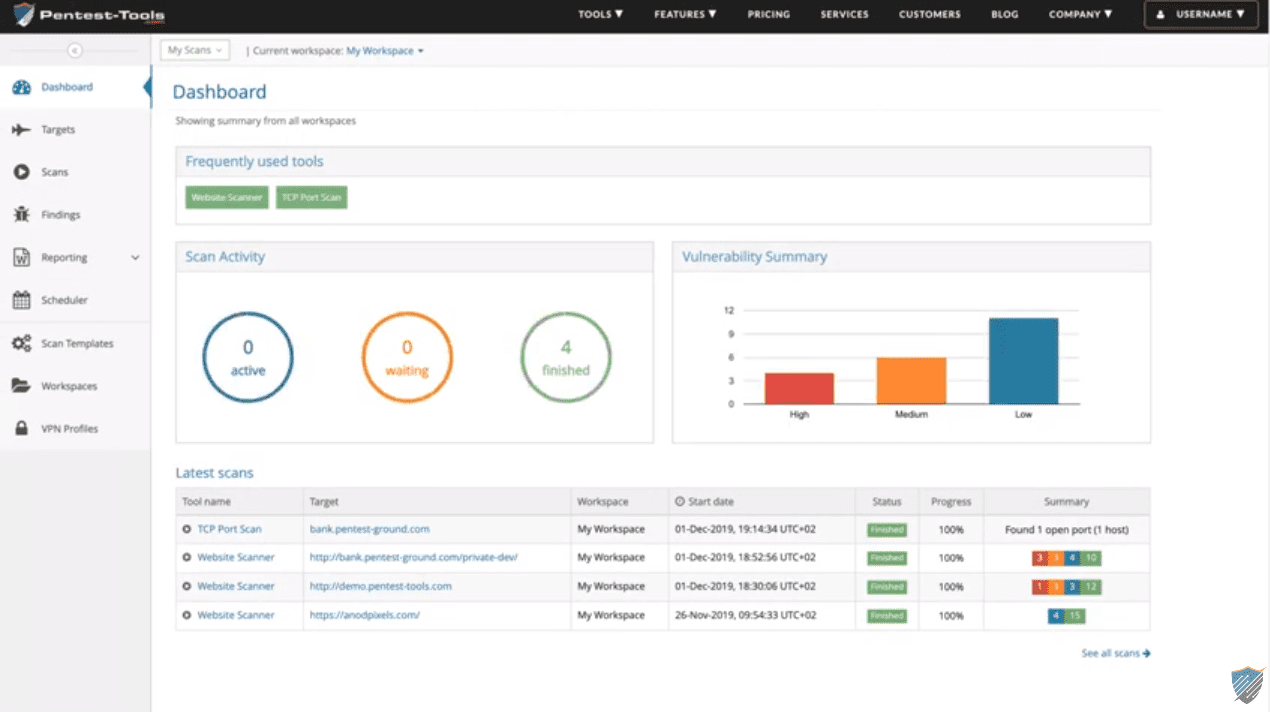

El tablero es bastante intuitivo y brinda una visión completa de todos los escaneos realizados y los diferentes niveles de gravedad.

También se puede programar el análisis de amenazas. Asimismo, la herramienta tiene una función de generación de informes que permite a un evaluador generar informes de vulnerabilidad a partir de los análisis realizados.

SCC de Google

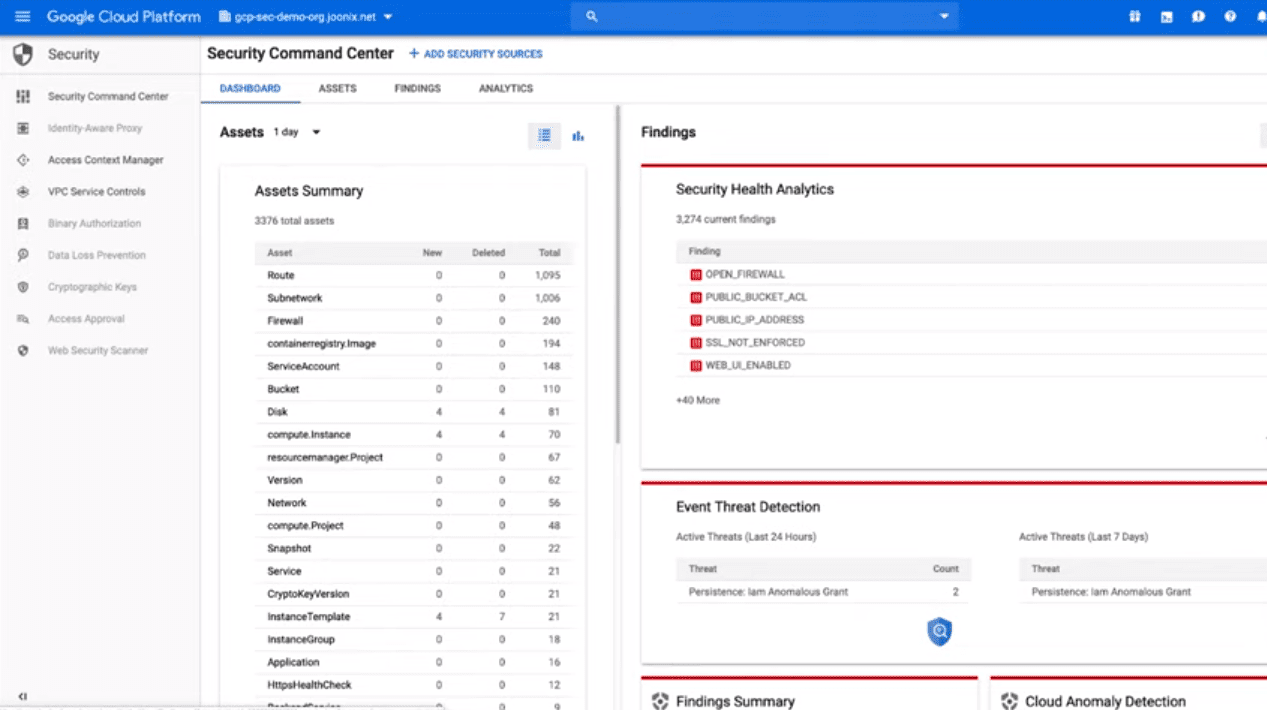

Centro de Comando de Seguridad (SCC) es un recurso de monitoreo de seguridad para Google Cloud.

Esto brinda a los usuarios de Google Cloud la capacidad de configurar el monitoreo de seguridad para sus proyectos existentes sin herramientas adicionales.

SCC contiene una variedad de fuentes de seguridad nativas. Incluido

- Detección de anomalías en la nube: útil para detectar paquetes de datos con formato incorrecto generados por ataques DDoS.

- Escáner de seguridad en la nube: útil para detectar vulnerabilidades como Cross-site Scripting (XSS), uso de contraseñas de texto sin cifrar y bibliotecas desactualizadas en su aplicación.

- Cloud DLP Data Discovery: muestra una lista de depósitos de almacenamiento que contienen datos confidenciales y/o regulados

- Conector Forseti Cloud SCC: esto le permite desarrollar sus propios escáneres y detectores personalizados

También incluye soluciones de socios como CloudGuard, Chef Automate, Qualys Cloud Security, Reblaze. Todo lo cual se puede integrar en Cloud SCC.

Conclusión

La seguridad del sitio web es un desafío, pero gracias a las herramientas, es fácil descubrir qué es vulnerable y mitigar los riesgos en línea. Si aún no lo ha hecho, pruebe la solución anterior hoy para proteger su negocio en línea.