Las soluciones de seguridad de la cadena de suministro de software ayudan a mitigar los riesgos y protegen sus sistemas de ataques peligrosos.

En los últimos años, la seguridad se ha vuelto crucial para empresas y particulares, dado el creciente nivel de ciberataques. Estos ataques pueden afectar a cualquier organización, departamento, sistema, infraestructura de TI y cadena de suministro de software.

Las cadenas de suministro de software modernas incluyen bibliotecas preexistentes, sistemas CI/CD, repositorios de código abierto, controladores de versiones, sistemas de implementación, herramientas de monitoreo y prueba, etc.

Hay tantas partes incluidas en la creación de una solución de software y el código incluso se usa en múltiples proyectos. Esto aumenta la superficie de ataque para los piratas informáticos que siempre buscan vulnerabilidades en cualquiera de los sistemas que utiliza.

Y cuando lo encuentren, lo aprovecharán y piratearán sus sistemas. Como resultado, puede provocar fugas de datos, malware, ransomware y otras cosas.

Por eso es importante que las organizaciones, los desarrolladores y los proveedores de software mejoren la seguridad de su cadena de suministro de software.

En este artículo, analizaremos cómo es exactamente un ataque a la cadena de suministro de software, por qué debe proteger su cadena de suministro y las mejores soluciones de seguridad para ayudar a mitigar los riesgos.

¡Vamos a empezar!

Tabla de contenido

¿Qué es la seguridad de la cadena de suministro de software?

Una cadena de suministro de software incluye todos los sistemas, procesos, herramientas y cosas (básicamente todo) que ayudan a desarrollar una aplicación en su ciclo de vida de desarrollo de software (SDLC).

Y la seguridad de la cadena de suministro de software significa asegurar todos esos sistemas, componentes y prácticas. Puede incluir protocolos, interfaces, código propietario o de terceros, herramientas externas, sistemas de infraestructura, sistemas de implementación y la lista continúa.

Fuente: Mirantis

Su cadena de suministro es vulnerable a los ataques al igual que otros sistemas de su organización. En un ataque a la cadena de suministro, el pirata informático encuentra y aprovecha las vulnerabilidades en cualquiera de sus sistemas y procesos en la cadena de suministro y se infiltra. Podría conducir a violaciones de datos y otros riesgos de seguridad.

Algunos ataques comunes a la cadena de suministro de software son:

- Una canalización de CI/CD violada que involucra servidores de compilación, herramientas de implementación, marcos de prueba, repositorios de código, etc.

- Código malicioso dentro de una herramienta de código abierto. Esto puede suceder al enviar confirmaciones maliciosas al repositorio de código, por ejemplo.

- Configuraciones incorrectas de CI/CD en los procesos de implementación y prueba

Algunos ataques famosos de la cadena de suministro de software:

- Hackeo de SolarWinds: los piratas informáticos encontraron una vulnerabilidad en su plataforma Orion y comprometieron a más de 30k organizaciones en todo el mundo.

- Violación de CodeCov: en abril de 2021, los atacantes violaron la herramienta de auditoría, CodeCov, lo que afectó a sus usuarios generalizados.

- Ataque Mimecast: los atacantes obtuvieron acceso a uno de sus certificados digitales para la autenticación.

¿Por qué es importante la seguridad de la cadena de suministro de software?

En los ejemplos de ataques anteriores, solo una vulnerabilidad en el código, en general, condujo a una violación generalizada que afectó a personas y organizaciones.

Cuando un equipo de desarrollo implementa software para uso comercial o interno, la seguridad del producto es vital, incluido el código que no han escrito y las herramientas de terceros que utilizan. Porque si confía ciegamente en los recursos externos, pueden convertirse en amenazas y ataques debido a las vulnerabilidades en ellos.

Para esto, la cadena de suministro de software se asegura de que todo su código, herramientas y recursos estén en sus mejores formas de seguridad y no estén manipulados, actualizados y no tengan vulnerabilidades ni códigos maliciosos.

Y para implementar esto, debe verificar cada componente de software en SDLC, incluido su código interno, implementaciones de código abierto, protocolos, interfaces, herramientas de desarrollo, servicios subcontratados y otras cosas asociadas con la compilación de software.

Además, puede utilizar una solución de seguridad de cadena de suministro de software integral, confiable y eficiente para mitigar problemas y proteger cada componente de software. Lo hace escaneando el software en busca de explotaciones y dependencias conocidas e implementando mecanismos de protección de red.

De esta forma, estas herramientas ayudan a prevenir modificaciones no aprobadas y accesos no autorizados para disuadir amenazas y ataques.

Hablemos de algunas de las mejores herramientas de seguridad de la cadena de suministro de software para mitigar los ataques y proteger su cadena de suministro de software.

Slim.ai

Slim.ai le permite crear contenedores con seguridad y velocidad para proteger su cadena de suministro de software sin escribir ningún código nuevo.

Lo ayudará a encontrar y eliminar automáticamente las vulnerabilidades en los sistemas de software de las aplicaciones en contenedores antes de que se envíen a la fase de producción. Esto también asegurará sus cargas de trabajo para la producción de software.

Slim.ai fortalecerá y optimizará sus contenedores mientras los administra de manera efectiva. También obtendrá información sobre el contenido de sus contenedores al analizar en profundidad sus paquetes, metadatos y capas.

Puede integrar sin problemas Slim.ai en sus canalizaciones de CI/CD y habilitar la automatización para ahorrar tiempo y esfuerzo en la mitigación de los riesgos de seguridad sin ningún trabajo manual.

Podrá usar Slim Starter Kits, que son plantillas que puede usar para crear su aplicación en cualquier idioma o marco. Con la inteligencia de contenedores, puede ver la construcción de imágenes, los detalles del paquete y las vulnerabilidades. Esto lo ayudará a comprender su postura de seguridad y crear una imagen amigable.

Docker Wasm

Wasm es una alternativa ligera, rápida y nueva a los contenedores de Windows o Linux que usa en Docker. Docker + Wasm lo ayudará a crear, ejecutar y compartir aplicaciones modernas con mayor seguridad.

Hay muchos beneficios de usar Docker para asegurar la cadena de suministro de software. Hará que su desarrollo de software sea más predecible y eficiente al automatizar las tareas y eliminar la necesidad de tareas de configuración repetitivas. Todo su ciclo de vida de desarrollo de software será más rápido, más fácil y más portátil.

Docker ofrece una plataforma completa de extremo a extremo que le proporcionará API, CLI y UI con seguridad diseñada para funcionar de forma inmediata en su SDLC, lo que hace que el proceso sea más eficiente.

- Las imágenes de Docker son excelentes para permitirle crear su aplicación de manera eficiente en Mac y Windows.

- Utilice Docker Compose para crear software de varios contenedores.

- Empaquete el software como imágenes de contenedor que son portátiles y se ejecutan de manera consistente en diferentes entornos, como AWS ECS, Google GKE, Aure ACI, Kubernetes y más.

- Integre con diferentes herramientas a lo largo de la canalización de desarrollo de software, incluidos CicleCI, GitHub, VS Code, etc.

- Personalice el acceso a las imágenes para los desarrolladores con controles de acceso basados en funciones (RBAC) y obtenga información más detallada sobre el historial de actividades mediante los registros de auditoría de Docker Hub.

- Impulse la innovación aumentando la colaboración con los desarrolladores y los miembros del equipo y publicando sus imágenes fácilmente en Docker Hub.

- Implemente con éxito aplicaciones de forma independiente en diferentes contenedores e idiomas. Esto reducirá los posibles conflictos entre bibliotecas, marcos e idiomas.

- Utilice la CLI de Docker Compose y aproveche su simplicidad para crear aplicaciones más rápido. Puede lanzarlos rápidamente en la nube con Azure ACI o AWS ECS o hacerlo localmente.

CiclónDX

CycloneDX es en realidad un estándar moderno de lista de materiales completa que ofrece capacidades avanzadas para proteger las cadenas de suministro de los riesgos y ataques en línea.

Es compatible con:

- Lista de materiales de hardware (HBOM): es para los componentes de hardware de inventario para ICS, IoT y otros dispositivos conectados e integrados.

- Software Bill of Materials (SBOM): es para los servicios y componentes de software de inventario y sus dependencias.

- Lista de materiales de operaciones (OBOM): Configuraciones de inventario de tiempo de ejecución de pila completa, entornos y dependencias adicionales.

- Software como servicio (SaaSBOM): es para puntos finales de inventario, servicios, clasificaciones y flujos de datos que alimentan las aplicaciones nativas de la nube.

- Intercambio de Explotación de Vulnerabilidad (VEX): Es para transmitir cómo se pueden explotar los componentes vulnerables en los productos.

- Informes de Divulgación de Vulnerabilidades (VDR): Es para comunicar vulnerabilidades conocidas y desconocidas que afectan servicios y componentes.

- BOV: Es para compartir datos vulnerables entre fuentes y sistemas de inteligencia vulnerables.

La Fundación OWASP respalda a CycloneDX, mientras que el Grupo de Trabajo Central de CycloneDX lo administra. También cuenta con el apoyo de la comunidad de seguridad de la información de todo el mundo.

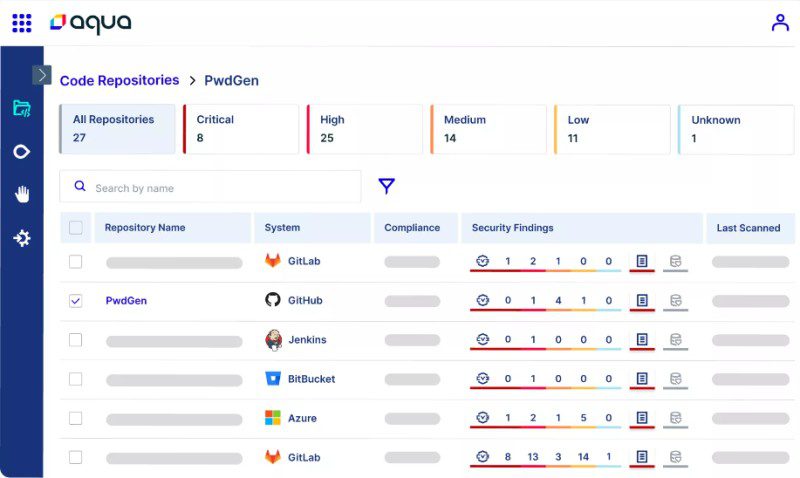

Agua

Aqua proporciona seguridad de cadena de suministro de ciclo de vida completo para software. Puede proteger todos sus enlaces dentro de su cadena de suministro de software para minimizar las superficies de ataque y mantener la integridad del código.

Con la ayuda de Aqua, puede detectar riesgos y vulnerabilidades en todas las fases del ciclo de vida de su software escaneando imágenes y código. También permitirá encontrar secretos expuestos, configuraciones incorrectas de IaC y malware para que ningún problema pase a la fase de producción.

Puede asegurar sus procesos y sistemas a lo largo de la cadena de suministro para desarrollar y entregar su software a producción. Aqua lo ayudará a monitorear la postura de seguridad de sus herramientas DevOps, asegurando que los controles de seguridad estén implementados.

Características y Beneficios:

- Escaneo de código universal: Aqua puede escanear todo su código fuente en solo unos minutos y detectar vulnerabilidades, lagunas de seguridad, problemas de licencia de código abierto y más. Al escanear los códigos periódicamente, se le alertará de nuevos riesgos con el cambio de códigos. Obtendrá escaneo de código por Aqua Trivy Premium y obtendrá resultados consistentes en todo el SDLC.

- Alertas en el flujo de trabajo: escanee el código y reciba notificaciones sin importar desde dónde esté trabajando. Puede recibir notificaciones directamente en el IDE cuando codifica, el sistema de administración de código fuente (SCM) como comentarios sobre las solicitudes de extracción, el repositorio en la nube y la canalización de CI incluso antes del lanzamiento del software.

- Supervisión de dependencias de código abierto: Aqua calificará cada uno de sus paquetes de código abierto en función de su popularidad, riesgos, capacidad de mantenimiento y calidad. A continuación, notifica a sus desarrolladores sobre los paquetes críticamente peligrosos cuando se presentan. Esto le permitirá establecer y hacer cumplir un nivel de calidad en toda la organización que debe cumplir antes de agregar cualquier código nuevo a la base de código.

- Seguridad de canalización: obtenga una visibilidad completa de sus canalizaciones de CI y navegue a través de miles de pistas de lanzamiento de software que conducen al entorno de producción. Puede implementar fácilmente el análisis de canalización estática para cada canalización (como GitLab CI, Bitbucket Pipeline, Jenkins, GitHub Actions, CircleCI, etc.) y comprender cada instrucción.

- SBOM de próxima generación: no se limite a la creación básica de SBOM; en su lugar, vaya más allá y registre cada acción y paso desde que el desarrollador confirma el código hasta el proceso de construcción completo hasta la generación de su artefacto final. La firma de código también ayudará a los usuarios a verificar su historial de código y asegurarse de que el código generado sea el mismo que termina en su cadena de herramientas de desarrollo.

- Gestión de la postura de CI/CD: Aqua le permitirá detectar y resolver errores de configuración críticos en su plataforma DevOps (como Jenkins, GitHub, etc.) e implementar seguridad Zero-Trust en ella. Puede hacer cumplir la política de acceso con privilegios mínimos para ayudarlo a auditar los privilegios en todo el SDLC. También puede implementar la separación de funciones (SoD) para reducir los riesgos de seguridad y garantizar el cumplimiento.

Además, puede establecer y mantener la confianza mediante la creación de SBOM firmados digitalmente y la aplicación de puertas de integridad para verificar artefactos en toda la canalización de CI/CD. Ayudará a garantizar que solo su código pase a la fase de producción y nada más con él.

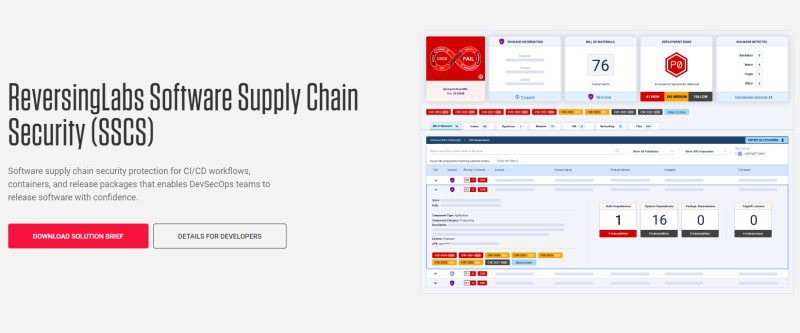

ReversingLabs

Obtenga seguridad avanzada de la cadena de suministro de software (SSCS) para sus flujos de trabajo de CI/CD, paquetes de lanzamiento y contenedores de ReversingLabs, lo que permite que su equipo de DevSecOps implemente la aplicación con mayor confianza.

La herramienta le permite analizar rápidamente paquetes de versiones más grandes, bibliotecas de código abierto, software de terceros y contenedores de amenazas. También puede detectar, remediar y priorizar amenazas de alto riesgo ocultas dentro de las capas de dependencia del software.

Aqua ofrece políticas de aprobación personalizadas para que pueda confirmar la calidad de seguridad de su software con confianza antes de lanzarlo a producción. Esta herramienta se ocupa de la seguridad en todo su SDLC, desde el control del código fuente hasta la gestión de las dependencias de los componentes de software, el proceso de CI/CD y las imágenes de lanzamiento.

Por lo tanto, puede detectar y corregir fácilmente los riesgos del flujo de trabajo de CI/CD, los compromisos, los paquetes maliciosos de código abierto, las exposiciones secretas y otros tipos de amenazas en cada punto del ciclo de vida de desarrollo de software de su organización.

Además, puede ir más allá y proteger a sus clientes de manipulaciones no deseadas que pueden inyectar cambios de comportamiento no autorizados, puertas traseras y malware en el software.

Podrá realizar integraciones sin problemas en cada etapa de la canalización de entrega. Estas integraciones lo ayudarán a resolver amenazas de alto riesgo más rápido y en una etapa temprana. ReversingLabs es una gran inversión no solo para los equipos de desarrollo sino también para los equipos SOC.

Snyk

Aumente la seguridad de su cadena de suministro de software con Synk, que puede ayudarlo a proteger los componentes críticos del software, como imágenes de contenedores, bibliotecas de código abierto, herramientas para desarrolladores e infraestructura en la nube.

Snyk lo ayudará a comprender y administrar la seguridad de su cadena de suministro al rastrear dependencias, garantizar un diseño seguro y corregir vulnerabilidades. Se asegura de que diseñe software teniendo en cuenta la seguridad, desde el principio.

Con Snyk, puede realizar un seguimiento de la popularidad, el mantenimiento y la seguridad de más de 1 millón de paquetes de código abierto en diferentes ecosistemas.

Puede escanear su software para generar una lista de materiales para identificar los componentes utilizados y la interacción entre ellos. Snyk lo ayudará a solucionar más problemas relacionados con la seguridad en menos tiempo.

- Snyk Vulnerability Database y Synk Advisor son dos de las herramientas que brindan información útil y actualizada sobre problemas críticos y las formas de prevenirlos para que la administración de amenazas de seguridad sea más fácil incluso antes de que comience el proyecto.

- Los servicios de auditoría de Snyk, Snyk Container y Snyk Open Source, son herramientas para analizar proyectos y crear SBOM con una lista de vulnerabilidades conocidas, paquetes de código abierto y consejos de reparación.

- Snyk le permite integrarse con múltiples herramientas, flujos de trabajo y canalizaciones para habilitar la seguridad en su cadena de suministro de software. Las integraciones incluyen PHP, Java, JS, Python, AWS, GCP, RedHat, Jenkins, Docker, Kubernetes, GitHub, GitLab, Slack y muchas más.

Además, Snyk está respaldado por sistemas de inteligencia de seguridad líderes en la industria, que le ofrecen herramientas para proteger sus dependencias de código abierto, código personalizado, infraestructura en la nube y contenedores desde una sola plataforma.

Conclusión

Los riesgos en línea se están expandiendo y representan amenazas para las empresas, los activos y las personas. Por lo tanto, si usted es un desarrollador de software o una empresa que se ocupa del desarrollo de software, debe mejorar la seguridad de su cadena de suministro de software aprovechando métodos y herramientas como los anteriores. Estas herramientas ayudarán a proteger toda su cadena de suministro de software al mitigar las amenazas de manera eficiente.

También puede explorar las herramientas de DevSecOps.