NAC se ha convertido en una poderosa herramienta para ayudar a las empresas a proteger sus redes al controlar el acceso de usuarios y dispositivos.

A medida que las organizaciones continúan adoptando avances tecnológicos modernos para administrar su infraestructura de red, la necesidad de asegurar su acceso a la red se convierte en una preocupación crítica.

Con NAC, las organizaciones pueden evitar el acceso no autorizado y protegerse contra amenazas como malware y virus.

En este artículo, nos sumergiremos en el mundo de NAC y exploraremos sus beneficios, tipos y cómo elegir la solución NAC adecuada para su organización.

¡Empecemos!

Tabla de contenido

¿Qué es el control de acceso a la red?

El control de acceso a la red (NAC) es un mecanismo de seguridad que utilizan las organizaciones para mantener segura su infraestructura de red. Garantiza que solo los dispositivos autorizados y compatibles puedan acceder a la red.

¡Es como el escudo protector que mantiene tu castillo a salvo de los intrusos!

El objetivo principal de NAC es evitar el acceso no autorizado a la red, lo que puede provocar infracciones de seguridad, tiempo de inactividad y otros incidentes dañinos.

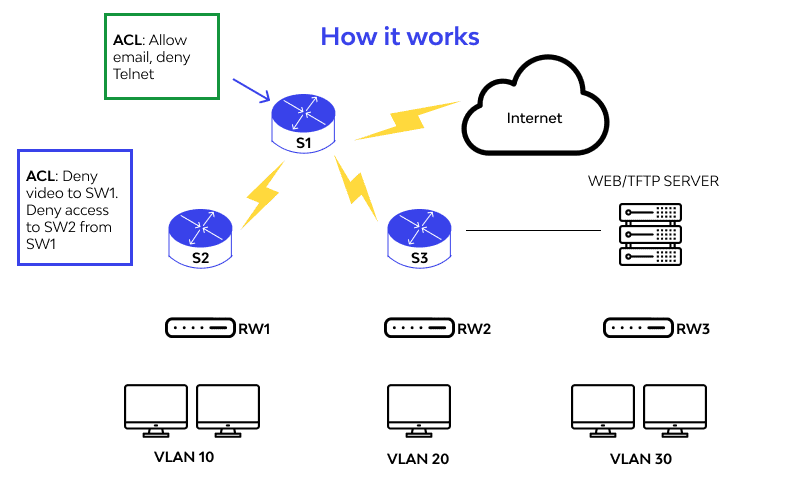

¿Cómo funciona NAC?

Network Access Control (NAC) es una solución de seguridad avanzada que ayuda a controlar el acceso a las redes mediante la aplicación de políticas que determinan qué usuarios y dispositivos pueden conectarse y qué nivel de acceso se les otorga.

La forma en que funciona NAC puede ser bastante compleja e involucra una variedad de componentes diferentes.

Identificación del dispositivo

Para ser más específicos, cuando un dispositivo intenta conectarse a la red, primero se identifica a través de varios medios, como la dirección MAC, la dirección IP o el nombre de host.

Autenticación

Luego, el dispositivo es autenticado por el sistema NAC para garantizar que esté autorizado para conectarse a la red. La autenticación se puede realizar mediante varios métodos, como un nombre de usuario y una contraseña, certificados digitales, autenticación biométrica o tarjetas inteligentes.

Cumplimiento de puntos finales

Una vez que se autentica el dispositivo, el sistema NAC verifica si el dispositivo cumple con las políticas de seguridad y los requisitos de cumplimiento de la organización. Esto incluye verificar que el dispositivo tenga un software antivirus actualizado, protección de firewall y los últimos parches del sistema operativo.

Acceso a la red

Si el dispositivo cumple con las políticas de seguridad de la organización, se le otorga acceso a la red. Sin embargo, si el dispositivo no cumple con los requisitos, el sistema NAC puede denegar el acceso o poner el dispositivo en cuarentena en una red restringida donde se puede realizar la reparación.

Monitoreo continuo

Una vez que el dispositivo tiene acceso a la red, el sistema NAC continúa monitoreando el dispositivo para verificar el cumplimiento de las políticas de seguridad. Si el dispositivo no cumple con los requisitos, el sistema NAC puede tomar medidas, como revocar el acceso a la red o volver a poner el dispositivo en cuarentena.

Importancia de NAC

La importancia del control de acceso a la red (NAC) no se puede subestimar en el mundo hiperconectado de hoy en día, donde los ataques cibernéticos y las filtraciones de datos son comunes.

Hay varias razones clave por las que NAC es esencial en el panorama de ciberseguridad actual.

NAC mejora el rendimiento de la red al controlar la cantidad y los tipos de dispositivos que pueden conectarse. Esto reduce el riesgo de congestión de la red y el posible tiempo de inactividad, que puede ser una fuente importante de frustración para los administradores de red.

Simplifica la gestión de dispositivos al proporcionar una gestión centralizada de dispositivos de red. Esto facilita el monitoreo y la administración del acceso a la red, lo que reduce la carga de trabajo de los administradores de TI y garantiza que los dispositivos estén configurados correctamente.

Finalmente, NAC ayuda a reducir el riesgo de amenazas internas al garantizar que solo los usuarios y dispositivos autorizados puedan conectarse a la red. Esto ayuda a prevenir violaciones de datos y otros incidentes de seguridad causados por accesos no autorizados, lo que brinda una capa adicional de protección para las redes de las organizaciones.

Pasos para implementar NAC

La implementación de NAC puede ser una tarea compleja y desafiante que requiere una serie de pasos para garantizar que la solución esté correctamente configurada e integrada con la infraestructura de red existente de la organización.

#1. Definir la política de seguridad

Primero, la organización debe crear una política de seguridad integral que establezca los requisitos para que los dispositivos tengan acceso a la red. Esta política debe cubrir medidas de seguridad clave como software antivirus, firewalls y actualizaciones del sistema operativo.

#2. Elija una solución NAC

La organización debe elegir una solución NAC adecuada que cumpla con sus requisitos específicos. Esto podría implicar seleccionar una solución basada en hardware o software o una combinación de ambas.

#3. Configuración

En este paso, la solución NAC seleccionada debe configurarse para que coincida con la política de seguridad de la organización. Esto incluye la configuración de políticas de autenticación y autorización, la configuración de listas de control de acceso a la red (ACL) y la definición de políticas de remediación para dispositivos no compatibles.

#4. Pruebas

La solución NAC debe probarse en un entorno controlado para garantizar que funcione como se espera y que todos los dispositivos estén correctamente autenticados y autorizados. Esta prueba consiste en simular diferentes escenarios para validar la funcionalidad de la solución.

#5. Despliegue

Una vez que se ha validado la solución NAC, se puede implementar en toda la organización. Esto podría implicar la instalación de dispositivos NAC basados en hardware, la implementación de agentes de software en dispositivos o la integración de la solución NAC con la infraestructura de red existente.

#6. Monitoreo en tiempo real

Finalmente, el monitoreo y mantenimiento continuos de la solución NAC son esenciales para garantizar que continúe funcionando correctamente. Esto incluye actualizaciones periódicas de software y auditorías de seguridad periódicas.

Tipos de NAC

#1. Pre admision

Este tipo de solución NAC se trata de verificar si los dispositivos cumplen con las políticas de seguridad de una organización antes de que se les permita conectarse a la red.

Para lograr esto, el NAC previo a la admisión implica la evaluación de la postura de seguridad de un dispositivo, lo que generalmente incluye asegurarse de que se implementen todas las actualizaciones de software y medidas de seguridad necesarias.

#2. Post-admisión

A diferencia del NAC de preadmisión, este se enfoca en monitorear dispositivos después de que ya se hayan conectado a la red. Esto es para garantizar que sigan cumpliendo con las políticas de seguridad de la organización.

Implica el monitoreo y la evaluación constantes de la postura de seguridad del dispositivo y la aplicación de políticas de remediación en caso de que se identifiquen dispositivos no conformes.

#3. En línea

Las soluciones NAC en línea basadas en hardware se colocan en línea con la red, lo que les permite monitorear todo el tráfico que pasa. Este tipo de solución NAC es perfecta para hacer cumplir las políticas de control de acceso y detectar y responder a posibles amenazas de seguridad en tiempo real.

#4. Fuera de banda

Las soluciones NAC fuera de banda están basadas en software y funcionan en paralelo a la red. Supervisan y controlan el acceso a la red a través de canales separados, lo que les permite autenticar y autorizar dispositivos antes de que se les permita conectarse a la red.

¿Cómo elegir una solución NAC?

Hay varios factores a tener en cuenta al elegir una solución NAC para su infraestructura. Algunos de ellos son:

Topología de la red

La estructura de la red de una organización puede influir significativamente en el tipo de solución NAC más adecuada. Por ejemplo, las organizaciones con una red altamente distribuida pueden necesitar una solución NAC basada en la nube, mientras que aquellas con una red más centralizada pueden beneficiarse de una solución NAC local.

modelo de implementación

Las soluciones NAC se pueden implementar de varias maneras, incluidas las soluciones de hardware, software y basadas en la nube. El modelo de implementación seleccionado dependerá de los requisitos específicos, el presupuesto y otros factores de la organización.

Integración con las soluciones de seguridad existentes

Es importante seleccionar una solución NAC que se integre a la perfección con las soluciones de seguridad existentes de la organización, como firewalls y sistemas de prevención de intrusiones. Esta integración garantizará que las políticas de seguridad se apliquen en toda la red.

Escalabilidad

La solución NAC elegida debe ser escalable para cumplir con los requisitos de una organización a medida que crece la red. Debería poder agregar nuevos usuarios y dispositivos a la red sin comprometer la seguridad.

usabilidad

La facilidad de uso de un modelo elegido afecta tanto a los usuarios finales como a los administradores, lo que reduce la carga de trabajo del personal de TI y garantiza que los usuarios finales puedan acceder a la red de manera rápida y eficiente.

Cumplimiento

El cumplimiento es una consideración vital al seleccionar una solución NAC. La solución debe ser capaz de hacer cumplir las políticas y normas de cumplimiento, como HIPAA y PCI-DSS.

Presupuesto

El costo puede variar según el modelo de implementación, las características y el nivel de soporte requerido. Las organizaciones deben seleccionar una solución que se alinee con su presupuesto sin dejar de satisfacer sus requisitos.

¿Qué es la NACL?

Fuente de la imagen: wallarm.com

Fuente de la imagen: wallarm.com

Una lista de control de acceso a la red (NACL) es una función de seguridad que se utiliza para controlar el tráfico entrante y saliente en una red.

Es un conjunto de reglas que determinan qué tráfico puede entrar o salir de una red en función de criterios como las direcciones IP de origen y destino, los números de puerto y los protocolos.

NACL se puede utilizar para bloquear tipos específicos de tráfico, como malware o intentos de acceso no autorizado, al tiempo que permite el paso de tráfico legítimo.

Se usan comúnmente en enrutadores, firewalls y otros dispositivos de red para mejorar la postura de seguridad de una red.

¿Cómo crear NACL?

Determinar el objetivo:

Identifique los objetivos y requisitos específicos de la NACL, como los tipos de tráfico que se permiten o bloquean y los criterios para filtrar el tráfico.

Identificar los recursos de la red:

Determine los dispositivos y sistemas que requieren protección a través de NACL y sus direcciones de red asociadas.

Defina las reglas:

Establezca un conjunto de reglas para NACL que detallen los tipos de tráfico que se deben permitir o denegar en función de criterios predefinidos, como las direcciones IP y los protocolos de origen y destino.

Implementar las reglas:

Aplique las reglas NACL a los dispositivos de red relevantes, como enrutadores y firewalls

Realice la prueba:

Verifique que NACL funcione correctamente probando los flujos de tráfico y asegurándose de que las reglas se apliquen correctamente.

Supervisar y mantener:

Supervise y actualice regularmente la NACL para asegurarse de que cumple con los requisitos de seguridad de la organización.

Es importante tener en cuenta que los pasos necesarios para crear una NACL pueden variar según el entorno de red y las políticas de seguridad de la organización. Por lo tanto, se recomienda encarecidamente consultar con profesionales de seguridad de redes para garantizar una configuración óptima de NACL y una protección eficaz de la red.

Capacidades de NAC

- Identificación y perfilado de dispositivos

- Cumplimiento de políticas para el acceso a la red

- Segmentación dinámica de la red basada en la identidad del usuario y del dispositivo.

- Acciones de remediación automatizadas para dispositivos no conformes

- Integración con otras tecnologías de seguridad, como firewalls y sistemas de prevención de intrusos

- Supervisión en tiempo real y visibilidad de la actividad de la red

- Gestión centralizada y generación de informes de acceso a la red.

Limitaciones de NAC

- La implementación puede ser compleja y llevar mucho tiempo.

- Es posible que se requieran inversiones adicionales en hardware o software

- Puede ser costoso, especialmente para organizaciones más grandes.

- El rendimiento de la red puede verse afectado si no se configura correctamente.

- Requiere mantenimiento regular y actualizaciones para seguir siendo efectivo

- Es posible que se requieran cambios en la infraestructura de red existente.

Recursos de aprendizaje

Hay muchos recursos disponibles en NAC que brindan una comprensión detallada de sus conceptos clave, protocolos, arquitecturas y escenarios de implementación. Hemos incluido algunos de estos recursos para su conveniencia.

#1. Control de acceso a la red Una guía completa

Este libro es verdaderamente notable debido a su enfoque único de centrarse en el arte de hacer preguntas. El autor cree que hacer las preguntas correctas es la clave para comprender los desafíos y oportunidades asociados con NAC y brinda a los lectores un conjunto de preguntas que pueden usar para descubrir los desafíos de NAC que enfrentan y generar mejores soluciones para resolver esos problemas.

Además del libro en sí, los lectores también tienen acceso a componentes digitales que mejoran su experiencia de aprendizaje. Estos componentes incluyen una herramienta de autoevaluación en línea que permite a los lectores diagnosticar proyectos, iniciativas, organizaciones y procesos de NAC utilizando estándares y prácticas de diagnóstico aceptados.

La herramienta también proporciona un cuadro de mando NAC que permite a los lectores desarrollar una imagen clara de qué áreas NAC necesitan atención.

#2. Control de acceso a la red de ForeScout: capacitación para administradores

Este curso de Udemy es una experiencia de aprendizaje integral e informativa diseñada tanto para principiantes como para estudiantes intermedios en el campo de NAC. Es imprescindible para aquellos que buscan adquirir un conocimiento profundo de la solución NAC de ForeScout, una de las soluciones NAC líderes disponibles en la actualidad.

Durante el curso, los alumnos instalarán ForeScout OS en un entorno virtual con el asistente de configuración inicial que les ayudará a configurar la comunicación con conmutadores, servidores de dominio y otras configuraciones relevantes. El curso presenta varias configuraciones de ForeScout como segmentos y políticas para clasificación, evaluación y control con laboratorios complementarios.

A lo largo del curso, los alumnos tendrán acceso a una variedad de recursos de aprendizaje, que incluyen conferencias en video, cuestionarios y ejercicios prácticos que brindan a los alumnos experiencia práctica en la configuración y administración de implementaciones de NAC de Forescout.

#3. Seguridad de red: implemente la tabla de enrutamiento L3 y ACL en C/C++

Este curso de Udemy es un excelente recurso para cualquier persona que busque obtener una comprensión más profunda de las estructuras de datos utilizadas en las tablas de enrutamiento IPV4 y las listas de control de acceso (ACL). Ofrece una descripción completa de estos conceptos clave de redes y proporciona explicaciones claras de su diseño interno e implementación.

Este curso sirve como un excelente recurso para cualquiera que busque obtener una comprensión más profunda de las listas de control de acceso y las tablas de enrutamiento IPV4 y su papel esencial en la seguridad de la red. Ya sea que sea un principiante o un experto, las conferencias y los ejercicios prácticos lo convierten en una experiencia de aprendizaje ideal para todos.

#4. Dominar las listas de control de acceso (ACL)

ACL es una herramienta crucial para los administradores de red que buscan controlar el flujo de tráfico y restringir el acceso de los usuarios. En este curso, los estudiantes obtendrán una comprensión profunda de la tecnología ACL, incluida la sintaxis y otras aplicaciones. Con implementaciones de muestra de Cisco ACL, los alumnos se familiarizarán con la sintaxis de configuración y verán la tecnología en acción en configuraciones de red en vivo.

Las listas de acceso IPv4 estándar y extendidas se examinan en detalle, y los estudiantes aprenderán cómo implementar cada tipo en un enrutador. También se tratan la resolución de problemas de ACL y el tratamiento de errores comunes.

Pensamientos finales

Al completar estos tres cursos de Udemy, los alumnos recibirán un certificado de finalización que valida su experiencia en la administración de NAC. Este certificado puede servir como una credencial valiosa para los estudiantes que buscan avanzar en sus carreras en el campo de la seguridad de redes.

Espero que este artículo le haya resultado útil para aprender sobre NAC y cómo implementarlo. También puede estar interesado en obtener información sobre IGMP Snooping para reducir la congestión de la red.