La computación confidencial es una tecnología emergente. Fue desarrollado en respuesta a la creciente necesidad de un procesamiento seguro y confiable de datos confidenciales.

A medida que las organizaciones dependen cada vez más de los servicios en la nube para almacenar y procesar datos, han surgido preocupaciones en torno a la seguridad y privacidad de esos datos, en particular cuando se trata de información confidencial.

La computación en la nube tradicional se basa en varios mecanismos de seguridad, como el cifrado y los controles de acceso, para proteger los datos.

Sin embargo, es posible que estos mecanismos no brinden suficiente protección para los datos confidenciales procesados en la nube, ya que dependen de la confianza en el proveedor de la nube y el hardware subyacente.

La computación confidencial se desarrolló como un medio para abordar esta brecha de confianza al proporcionar una forma de procesar datos confidenciales en un entorno seguro y confiable, incluso en presencia de proveedores de nube o hardware potencialmente comprometidos.

Veamos de qué se trata esta informática confidencial y cómo funciona.

Tabla de contenido

¿Qué es la informática confidencial?

La informática confidencial es un enfoque de la seguridad de los datos que permite el procesamiento y almacenamiento de información confidencial en un entorno seguro y confiable. Protege los datos en reposo, en uso y en tránsito cifrando y manteniendo la confidencialidad de los datos, incluso de la infraestructura donde se procesan.

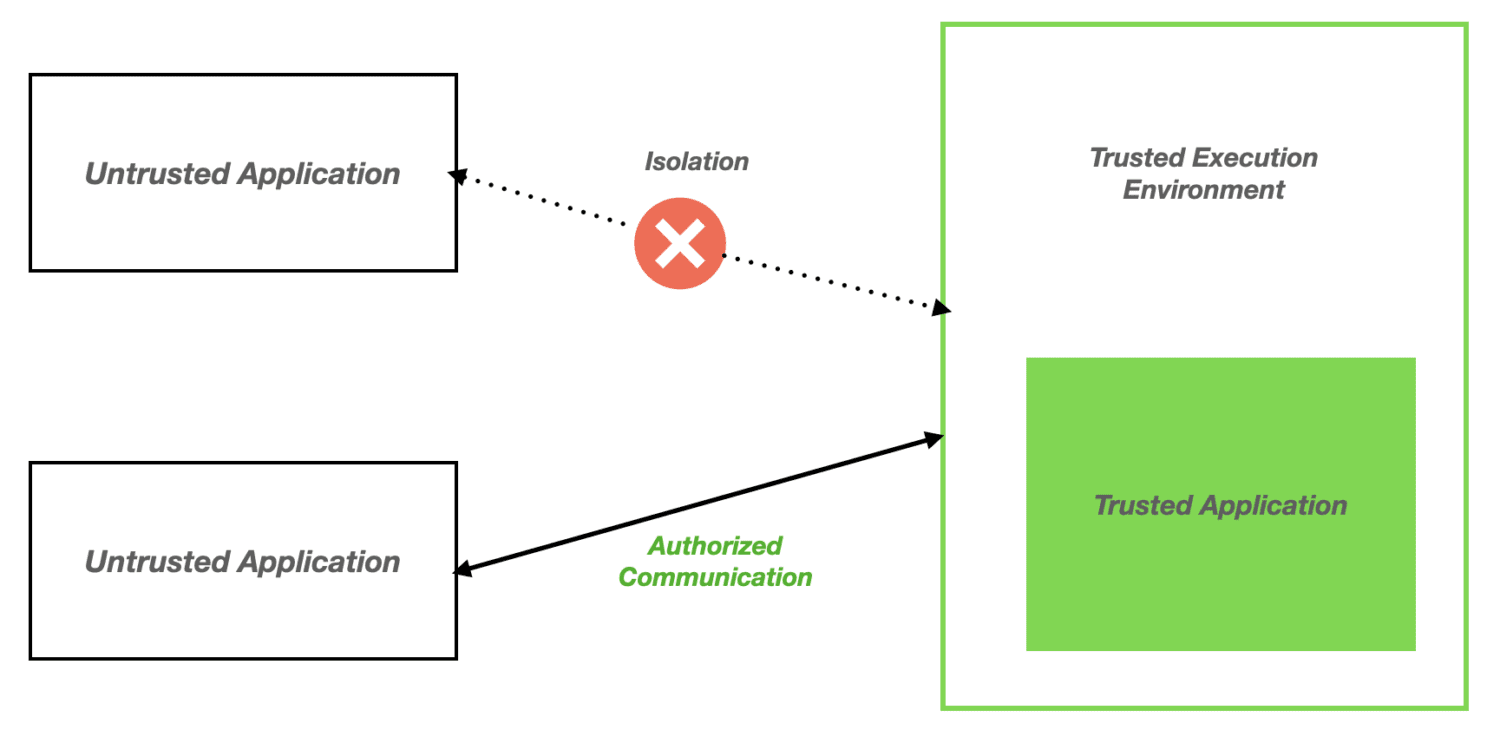

El objetivo principal de la informática confidencial es proporcionar un entorno de ejecución confiable (TEE) que garantice la privacidad y seguridad de los datos durante todo el ciclo de vida del procesamiento.

Los TEE utilizan mecanismos de seguridad basados en hardware, como módulos de plataforma confiable (TPM) y enclaves seguros para proteger los datos del acceso no autorizado e incluso de usuarios privilegiados.

Los enclaves seguros no son más que componentes de hardware aislados que crean un entorno de ejecución seguro dentro de un procesador. Pueden ejecutar código y procesos de forma aislada del resto del sistema, lo que garantiza la confidencialidad e integridad de los datos que se procesan.

Intel SGX y ARM TrustZone son dos ejemplos de tecnologías informáticas confidenciales que utilizan enclaves seguros.

¿Cómo funciona la informática confidencial?

La informática confidencial es un conjunto de tecnologías y técnicas que tienen como objetivo proteger los datos y las aplicaciones durante el procesamiento, que es un momento en el que la información confidencial puede ser vulnerable al acceso no autorizado o la manipulación.

Por lo general, los datos no se cifran en la memoria antes de que se procesen. Conduce a compromisos de seguridad.

Confidential Computing resuelve este problema al aprovechar un entorno de ejecución confiable (TEE), que es un enclave seguro dentro de una CPU que está protegida por claves de cifrado integradas y mecanismos de autenticación.

Cuando los datos se procesan en un TEE, permanecen cifrados en la memoria hasta que la aplicación le indica al TEE que los descifre para su procesamiento.

El TEE proporciona un entorno aislado para el procesamiento de datos y evita el acceso no autorizado a los datos o las claves de cifrado. Incluso si el entorno del host subyacente se ve comprometido, el TEE puede impedir el acceso a los datos, asegurando su confidencialidad e integridad.

Durante el procesamiento de datos en un TEE, los datos son invisibles para el sistema operativo, el hipervisor y otros recursos de la pila de cómputo.

Esto significa que los proveedores de la nube y sus empleados no pueden acceder a los datos, lo que proporciona una capa adicional de seguridad.

Mediante el uso de TEE y otras tecnologías informáticas confidenciales, las organizaciones pueden proteger sus datos y aplicaciones confidenciales de una variedad de amenazas de seguridad, incluido el malware, las vulnerabilidades de los usuarios raíz y otros tipos de ataques.

Razones para adoptar la informática confidencial

Estas son algunas de las razones por las que las organizaciones deberían utilizar la informática confidencial.

#1. Proteja los datos confidenciales

La informática confidencial ayuda a proteger los datos confidenciales, como los registros médicos y la información personal. Garantiza que estos datos se mantengan confidenciales incluso mientras se procesan mediante el uso de encriptación y otras medidas de seguridad.

#2. Cumplir con los requisitos de cumplimiento

Muchas industrias tienen regulaciones estrictas de cumplimiento, como GDPR e HIPAA. Confidential Computing puede ayudar a las organizaciones a cumplir con estas regulaciones al garantizar que los datos confidenciales se mantengan seguros durante todo el ciclo de vida del procesamiento.

#3. Habilite colaboraciones seguras

Algunas organizaciones necesitan colaborar con proveedores y otros terceros, pero compartir datos confidenciales puede ser riesgoso. La computación confidencial puede ayudar a facilitar colaboraciones seguras al permitir que las organizaciones compartan datos en un entorno seguro mientras se mantienen confidenciales y protegidos de ataques externos.

#4. Mayor confianza

Al garantizar que los datos confidenciales se manejen de forma segura y transparente, la informática confidencial puede aumentar la confianza entre los participantes. Esto puede ser especialmente crucial en escenarios que involucran a varias partes, como la gestión de la cadena de suministro o las transacciones financieras.

#5. Ahorro de costes

La computación confidencial también puede reducir los costos asociados con las filtraciones de datos y las infracciones de cumplimiento. Al prevenir estos incidentes, las empresas pueden ahorrar dinero en honorarios legales, multas y otros gastos.

¿Qué es el Consorcio de Informática Confidencial?

Confidential Computing Consortium (CCC) es un grupo colaborativo de empresas y organizaciones de tecnología que trabajan para promover la adopción y el desarrollo de entornos de ejecución confiables.

Su objetivo es desarrollar estándares y marcos abiertos que permitan a los desarrolladores crear e implementar aplicaciones y servicios seguros en diferentes entornos informáticos, como nubes públicas y privadas, dispositivos perimetrales y centros de datos locales.

El CCC tiene como objetivo lograr sus objetivos a través de la gobernanza abierta y la colaboración entre sus miembros, que incluyen empresas y organizaciones tecnológicas líderes como Google, IBM/Red Hat, Intel, AMD, Microsoft, Alibaba, Oracle, VMware y muchas más.

Las principales actividades del consorcio incluyen la definición de estándares para toda la industria, la promoción del desarrollo de mejores prácticas y herramientas de código abierto, y el apoyo a la investigación y la educación en informática confidencial.

Puede encontrar más información sobre este consorcio en el sitio web de CCC. No dude en visitarnos si desea ver los seminarios web de computación confidenciales.

Casos de uso

Y estos son algunos de los casos de uso de la informática confidencial:

Sanidad e Investigación

La tecnología informática confidencial también se puede utilizar para permitir el entrenamiento seguro de algoritmos de inteligencia artificial entre múltiples partes para la detección de enfermedades y otros fines. Esto puede ayudar a los hospitales y las instituciones de investigación a colaborar y compartir datos manteniendo la privacidad y confidencialidad de los datos de los pacientes.

Cadena de suministro

El intercambio seguro de datos puede ser posible con el uso de computación confidencial entre varios participantes en la cadena de suministro, incluidos proveedores, fabricantes y minoristas. Esto puede respaldar la colaboración y aumentar el rendimiento logístico.

La información sobre rutas de envío, horarios de entrega y monitoreo de vehículos se puede utilizar para garantizar la seguridad de los datos de logística y transporte.

Servicios financieros

La informática confidencial se está volviendo cada vez más importante en la industria financiera debido a la naturaleza confidencial de los datos financieros, incluida la información personal y los datos de transacciones.

Se utiliza para manejar transacciones financieras de forma segura, asegurando que los datos estén encriptados y protegidos contra accesos no autorizados. Esto ayuda a prevenir el fraude y las filtraciones de datos y mejora la seguridad general de los sistemas financieros.

Internet de las Cosas

También se puede utilizar en dispositivos IoT para procesar de forma segura datos personales como datos biométricos, ubicación y detalles personales. Esto puede mejorar la seguridad general de los sistemas IoT y ayudar a prevenir el acceso no autorizado.

A medida que más organizaciones migran a la nube y confían en la infraestructura digital para llevar a cabo sus operaciones comerciales, la necesidad de soluciones informáticas seguras seguirá creciendo.

Confidential Computing proporciona una solución versátil e importante para este desafío que ayuda a las organizaciones a proteger sus datos, generar confianza con sus clientes y mantener el cumplimiento de los requisitos reglamentarios.

Nota del autor

El objetivo de la informática confidencial es garantizar que los datos confidenciales siempre se mantengan cifrados y se procesen en un entorno seguro. De modo que incluso si un atacante obtiene acceso al hardware subyacente o al proveedor de la nube, no podrá acceder a los datos confidenciales.

Esto se logra mediante el uso de hardware y software especializado, como el entorno de ejecución confiable y la memoria y el almacenamiento encriptados.

También puede estar interesado en aprender formas prácticas de proteger datos confidenciales.