Spear phishing es un peligroso ataque de ciberseguridad que puede llevar a una organización o individuo a perder información confidencial y dinero y causar daños a la reputación.

Según el FBIlas organizaciones son el objetivo de los phishers selectivos y han perdido alrededor de $ 5 mil millones debido a este tipo de estafas.

Es posible que te hayas encontrado con un correo electrónico o un mensaje de texto que dice: «¡Has ganado el iPhone 12!» A continuación, se le indicará que haga clic en un enlace para reclamar la oferta.

Así es como se engaña a las personas para que cometan una estafa como el phishing, y el spear-phishing va un paso por delante.

Los atacantes envían correos electrónicos más personalizados que parecen genuinos y engañan a las personas para que revelen información confidencial y envíen dinero.

Pero, ¿cómo mantenerse protegido de tales ataques y, lo que es más importante, cómo detectar uno?

En este artículo, hablaré sobre el phishing selectivo y responderé estas preguntas.

¡Así que estad atentos!

Tabla de contenido

¿Qué es el phishing?

El phishing es un ataque cibernético en el que el atacante intenta comunicarse con el objetivo, generalmente a través de correos electrónicos, mensajes de texto o teléfono, pretendiendo ser una fuente legítima. Su objetivo es robar datos comerciales o individuales confidenciales, como detalles de inicio de sesión, credenciales de tarjetas de crédito o débito, contraseñas, etc.

Lo hacen atrayendo al objetivo para que abra el enlace malicioso, descargando un archivo adjunto enviado por correo electrónico o mensaje de texto e instalando malware en su dispositivo. De esta manera, el atacante obtiene acceso a los datos personales y las cuentas en línea del objetivo, obtiene permisos para cambiar los datos y compromete los sistemas conectados o secuestra su red informática completa.

Los piratas informáticos pueden hacer esto para obtener ganancias financieras al aprovechar los detalles de su tarjeta de crédito y sus datos personales. También pueden exigir un rescate para devolver los sistemas, las redes y los datos. En otros casos, el pirata informático puede engañar a los empleados para que roben información comercial para apuntar a una empresa.

Las cosas que constituyen una campaña de phishing son:

- Los mensajes legítimos y atractivos están diseñados para captar la atención del receptor, como un correo electrónico que dice: «¡Has ganado una lotería!», «Reclama tu iPhone 12», etc.

- Creando un sentido de urgencia y diciéndole que actúe rápido debido al tiempo limitado para hacer un trato, responder a un escenario, actualizar información, etc.

- Proviene de un remitente inusual o parece inesperado, fuera de lugar o sospechoso

- Hipervínculo que dirige a un enlace sospechoso o mal escrito a un sitio popular

- Archivos adjuntos que no espera o que no tienen sentido

¿Qué es el phishing selectivo?

Spear phishing es un tipo de campaña de phishing dirigida a grupos o individuos específicos en una organización mediante el envío de correos electrónicos y archivos adjuntos altamente personalizados.

Los perpetradores de spear-phishing se presentan a sí mismos como entidades confiables o conocidas en un intento de engañar a las víctimas para que les crean y les proporcionen información confidencial, descarguen malware o envíen dinero.

Spear phishing también se puede considerar una táctica de ingeniería social en la que el ciberdelincuente disfrazado de persona conocida o confiable engaña al objetivo para que descargue un archivo adjunto o haga clic en un correo electrónico o texto malicioso. Esto lleva al objetivo a exponer información confidencial o instalar programas maliciosos sin saberlo en la red de su organización.

El objetivo del phishing selectivo es acceder a la cuenta de una persona, hacerse pasar por alguien como un funcionario de alto rango, personas con información confidencial, oficiales militares, administradores de seguridad, etc.

Ejemplo: en 2015, se creía que Google y Facebook eran perdiendo alrededor de $ 100 millones a una estafa de correo electrónico lituana.

Phishing vs. Spear Phishing

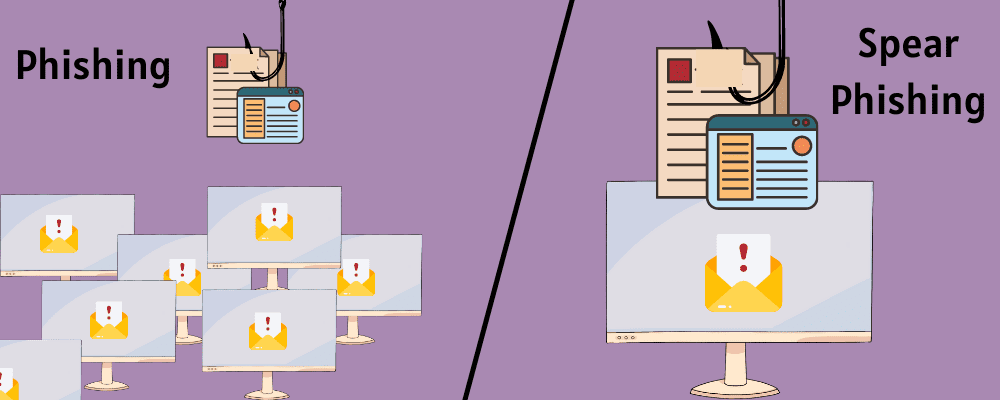

1. Tipo: Phishing es un término más amplio, mientras que spear phishing es un tipo de phishing. Ambos son ciberataques dirigidos a personas o empresas específicas para obtener información confidencial a través de correos electrónicos y mensajes.

2. Objetivo: las estafas de phishing son generales en las que el atacante puede enviar un correo electrónico malicioso a miles de personas a la vez. Su objetivo es lanzar una red más amplia e intentar atrapar a cualquier víctima para obtener información o dinero.

Por otro lado, el phishing selectivo está dirigido específicamente a un determinado individuo o grupo de una organización que posee información altamente confidencial relacionada con su información comercial, información personal, información militar, documentos relacionados con el dinero como detalles de tarjetas de crédito o débito y contraseñas bancarias, credenciales de cuenta, etc.

Phishing vs. Spear Phishing

Phishing vs. Spear Phishing

3. Tipo de correo electrónico: el phishing puede tener información general, atraer a las personas y engañarlas para que revelen información confidencial o envíen dinero.

Por el contrario, el phishing selectivo utiliza correos electrónicos personalizados y bien elaborados para un individuo o grupo específico, que se vuelve difícil de distinguir de una fuente legítima. Puede incluir sus nombres, rangos, etc., en un intento de generar más confianza y convertirlos en víctimas de este tipo de ataques.

4. Ejemplo: un ejemplo de una campaña de phishing puede ser algo como esto: «Has ganado un iPhone XI». No está dirigido a un individuo específico, sino a cualquiera que haga clic en el enlace proporcionado para reclamar el «premio». Tampoco revela dónde y cómo ganas un concurso. Está dirigido a un público más amplio que puede convertirse en víctima.

Un ejemplo de una campaña de spear-phishing puede ser un correo electrónico bien elaborado que parezca provenir de una fuente genuina o de alguien que conoce al incluir su nombre o rango en una organización.

Sin embargo, los ciberdelincuentes utilizan ambos tipos de estafas: phishing y spear-phishing en función de su objetivo final. Pueden emplear el phishing para aumentar sus posibilidades de éxito centrándose en la cantidad sobre la calidad. Por el contrario, pueden emplear el phishing selectivo para mejorar sus posibilidades de éxito dentro de una organización, pero se centran en la calidad sobre la cantidad.

Tipos de Spear Phishing

Spear phishing puede ser de diferentes tipos, tales como:

Suplantación de identidad de clones

El phishing cercano es un ataque en el que el perpetrador diseña una «actualización» de un correo electrónico genuino para engañar al receptor haciéndole creer que es real y en realidad una actualización del correo electrónico anterior. Pero, en este nuevo correo electrónico, el atacante inserta un archivo adjunto o enlace malicioso, reemplazando al real.

De esta manera, el receptor es estafado y obligado a revelar información crítica.

Archivos adjuntos maliciosos

Este tipo de spear phishing es común. El atacante envía un ataque dirigido a un individuo o grupo en una organización mediante el envío de un correo electrónico con archivos adjuntos y enlaces maliciosos. El atacante también aprovechará la información robada y también puede exigir ransomware.

Archivos adjuntos maliciosos

Archivos adjuntos maliciosos

Si encuentra un correo electrónico de este tipo en su bandeja de entrada que parece sospechoso o inesperado, no haga clic ni abra el enlace o el archivo adjunto. Y si aún cree que el correo electrónico es legítimo y debe abrir el enlace, simplemente desplace el cursor sobre él para ver la dirección completa de ese enlace.

Esto le ayudará a evaluar la dirección y confirmar su integridad. Un enlace malicioso tendrá una dirección con faltas de ortografía y otras irregularidades que pueden ignorarse si no se les presta atención. Por lo tanto, verifique la fuente del enlace antes de descargar un archivo adjunto o hacer clic en un enlace para estar más seguro.

Interpretación

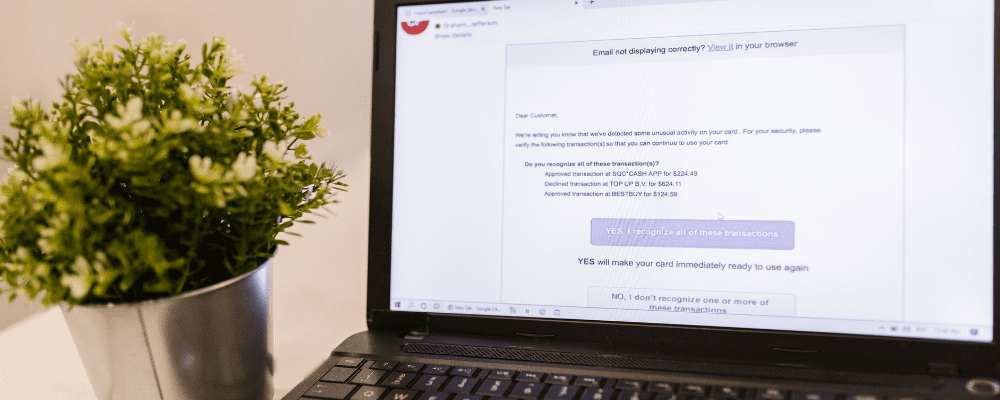

Los estafadores pueden hacerse pasar por marcas famosas y de renombre en los correos electrónicos, replicando los flujos de trabajo de correo electrónico regulares que un usuario realmente recibe de las marcas. Aquí también, los atacantes reemplazan el enlace original con uno malicioso como páginas web de inicio de sesión falsificadas para robar detalles de la cuenta y otra información. Los bancos, los servicios de transmisión de video, etc., son frecuentemente suplantados.

Estafas de CEO y BEC

Los ciberdelincuentes pueden atacar a los empleados de los departamentos de finanzas o contabilidad de una organización haciéndose pasar por el director ejecutivo u otro funcionario de mayor rango. Los empleados clasificados en puestos mucho más bajos de lo que les resulta difícil o casi imposible decir que no a ciertas instrucciones de los funcionarios de mayor rango.

A través de los fraudes de Business Email Compromise (BEC) y las estafas por correo electrónico del CEO, los atacantes pueden usar la influencia de los funcionarios de alto rango para engañar a los empleados para que proporcionen datos confidenciales, transfieran dinero, etc.

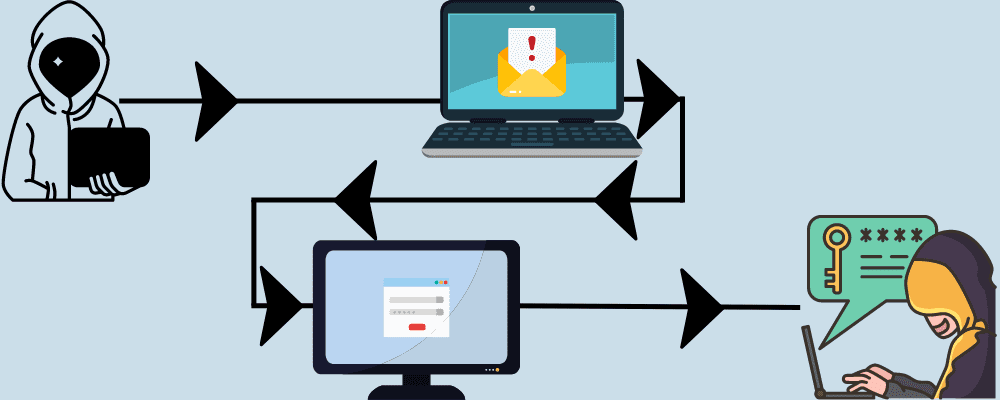

¿Cómo funciona el phishing selectivo?

Los ataques de spear phishing se adaptan específicamente a un objetivo y se diseñan cuidadosamente en función de la información recopilada sobre el objetivo.

Elegir el objetivo

Los atacantes primero eligen a un individuo o un grupo de una organización para apuntar y luego continúan investigando sobre ellos y recopilando información.

Ahora, los estafadores también toman consideraciones específicas para elegir un objetivo. Se realiza según el tipo de información a la que tiene acceso un individuo y qué datos pueden recopilar los atacantes sobre el objetivo. Por lo general, eligen personas cuyos datos pueden investigar fácilmente.

La suplantación de identidad (spear phishing) generalmente no está dirigida a funcionarios o ejecutivos de alto nivel. En su lugar, pueden elegir a alguien que carezca de experiencia o conocimiento, ya que es fácil manipularlos. Además, los empleados nuevos o de nivel inferior pueden desconocer las políticas y medidas de seguridad de la organización; por lo tanto, pueden cometer errores, lo que lleva a comprometer la seguridad.

Recopilación de información sobre el objetivo

Luego, los atacantes buscan los datos disponibles públicamente del objetivo de fuentes como las redes sociales, incluidos LinkedIn, Facebook, Twitter, etc., y otros perfiles. También pueden recopilar información sobre su ubicación geográfica, contactos sociales, dirección de correo electrónico, etc.

Creación de correos electrónicos dañinos

Después de acumular los detalles del objetivo, el atacante los usa para crear correos electrónicos que parecen creíbles y personalizados según el nombre del objetivo, el rango en una organización, las preferencias y más. Insertan un archivo adjunto o enlace malicioso en el correo electrónico y lo envían al objetivo.

No solo los correos electrónicos, sino también las campañas de phishing pueden llegar a los dispositivos del objetivo a través de las redes sociales y los mensajes de texto. Provienen de un individuo desconocido que le hace una oferta generosa que llama la atención o le da una sensación de urgencia para completar una tarea de inmediato, como dar detalles de tarjetas de débito/crédito, OTP, etc.

la estafa

Una vez que el objetivo cree que el correo electrónico o mensaje de texto es legítimo y hace lo que se le pide, es estafado. Pueden hacer clic en el enlace o archivo adjunto malicioso enviado por el atacante para revelar información confidencial, realizar pagos o instalar malware para comprometer aún más los sistemas, los dispositivos y la red.

Esto es devastador para cualquier individuo u organización, haciéndolos sufrir en términos de dinero, reputación y datos. Estas organizaciones también pueden ser sancionadas por no proteger los datos de los clientes. A veces, el atacante también puede exigir ransomware para devolver la información robada.

¿Cómo detectar el Spear Phishing?

Aunque los ataques de spear-phishing son sofisticados, existen formas de identificarlos y mantenerse alerta.

Identificar al remitente

El envío de correos electrónicos desde un nombre de dominio similar al de una marca famosa es una técnica común utilizada en el phishing selectivo.

Por ejemplo, un correo electrónico puede provenir de “arnazon” y no de amazon (Amazon) que todos conocemos. Las letras «r» y «n» se usan en lugar de la «m», que puede parecer idéntica si no le presta mucha atención.

Entonces, cuando reciba un correo electrónico que no espera, verifique su remitente. Deletree el nombre de dominio con cuidado y, si parece sospechoso, no se involucre con él.

Evaluar la línea de asunto

Evaluar la línea de asunto

Evaluar la línea de asunto

La línea de asunto de un correo electrónico de phishing puede dar una sensación de miedo o urgencia para incitarlo a actuar de inmediato. Puede contener palabras clave como «Urgente», «Importante», etc. Además, también pueden tratar de establecer confianza con usted mediante el uso de «Fwd», «Solicitud», etc., y llamar la atención al hacerlo.

Además, las tácticas avanzadas de phishing pueden implicar estrategias a largo plazo para establecer una conexión con usted y robar información o engañarlo con dinero.

Por lo tanto, verifique si hay señales de alerta en la línea de asunto y lea todo el mensaje detenidamente. No siga si el correo electrónico parece sospechoso.

Inspeccionar el contenido, los archivos adjuntos y los enlaces

Inspeccione cuidadosamente el contenido completo del correo electrónico o del mensaje de texto, incluidos los enlaces y los archivos adjuntos que lo acompañan. Si ha proporcionado información personal en sus cuentas sociales, es probable que el atacante la haya aprovechado y utilizado en el correo. Por lo tanto, cuando vea su nombre y otra información personalizada, no asuma que es confiable.

Verificar la Solicitud

Si no puede detectar nada sospechoso en un correo electrónico después de verificar los factores mencionados anteriormente, no saque conclusiones todavía. Si conoce a la persona que envía el correo electrónico y solicita ciertos datos o dinero, es mejor verificarlo llamándolo o conectándose con ellos en tiempo real.

Ejemplo: suponga que recibe un correo electrónico que le dice que su cuenta bancaria tiene un problema particular que debe solucionarse y, para eso, necesitan los detalles de su tarjeta de débito o la OTP de inmediato. En lugar de revelar la información, llame a su sucursal bancaria y pregunte si realmente necesitan todo esto. La respuesta sería no, porque esta información crucial no se obtiene a través de un correo electrónico o una llamada.

¿Cómo protegerse del Spear Phishing?

Es posible que no evite los incidentes de seguridad por completo, pero emplee estrategias específicas para estar seguro. Estos son algunos métodos de prevención del phishing selectivo que puede seguir:

Hacer cumplir una política de seguridad estricta

Hacer cumplir una política de seguridad estricta en toda su organización es el primer paso para mitigar cualquier tipo de riesgo de ciberseguridad, incluido el phishing selectivo. Todos los empleados deben estar sujetos a la política al compartir datos, realizar pagos, almacenar detalles comerciales y de clientes, etc. También debe fortalecer su política de contraseñas diciéndoles a todos que:

- Use contraseñas únicas, seguras y complejas

- Nunca use una contraseña para muchas cuentas, aplicaciones o dispositivos

- Prohibir compartir contraseñas con nadie

- Administre las contraseñas con cuidado

Usar MFA

La autenticación multifactor (MFA) es una técnica de seguridad para reducir los riesgos. Necesita que el usuario produzca más de una prueba de identidad para verificación mientras accede a una cuenta o aplicación. Crea capas adicionales de seguridad y reduce la probabilidad de un ataque.

Por lo tanto, incluso si una contraseña se ve comprometida, habrá otras capas para ampliar la seguridad y aumentar la dificultad del atacante. También le brinda tiempo de amortiguación para detectar anomalías y corregirlas antes de que la cuenta sea secuestrada.

Crear conciencia de seguridad

La tecnología está evolucionando y también lo hacen los ciberataques y las técnicas. Por ello, es necesario estar al tanto de los últimos riesgos y saber detectarlos y prevenirlos. Por lo tanto, capacite a sus empleados y hágalos conscientes del escenario actual para que no cometan un error que pueda convertirse en un ataque.

Usar sistemas de seguridad de correo electrónico

La mayoría de las estafas de spear phishing se realizan a través de correos electrónicos. Por lo tanto, proteger sus correos electrónicos con la ayuda de un sistema o software de seguridad de correo electrónico puede ayudar. Está diseñado para detectar correos electrónicos sospechosos y bloquearlos o reparar amenazas para que pueda tener una lista clara y legítima de correos electrónicos en su bandeja de entrada. Puede utilizar software de seguridad de correo electrónico como Proofpoint, Mimecast, Avanan, etc.

Parches y copias de seguridad

Debe aplicar parches y actualizar todos sus sistemas, software y aplicaciones con regularidad para que sigan funcionando de manera óptima mientras se asegura de que no haya vulnerabilidades para explotarlos. Además, crear copias de seguridad de datos periódicamente lo ayuda a mantener sus datos seguros. Por lo tanto, incluso si ocurre un ataque o una calamidad natural, sus datos perdidos no se perderán realmente.

Sin embargo, si ya hizo clic en un enlace malicioso o descargó un archivo adjunto dañino, siga estos pasos:

- No proporcione ningún dato

- Cambiar contraseñas rápidamente

- Informe a su departamento de seguridad informática

- Desconectarse de la web

- Escanee a fondo su sistema con software antivirus

Conclusión

Los ataques de ciberseguridad están evolucionando y volviéndose más avanzados. Spear phishing es uno de esos ataques que daña a individuos y empresas por igual en términos de datos, dinero y reputación.

Por lo tanto, es importante comprender y detectar el conocimiento sobre delitos cibernéticos como el phishing selectivo para protegerse a sí mismo y a su organización.