Cuando pensamos en malware/virus, generalmente asumimos software malicioso que se supone que corrompe el sistema operativo de nuestro dispositivo, roba datos almacenados o impide el acceso a nuestros datos. Este pensamiento generalmente hace la vista gorda ante el elefante en la habitación: los keyloggers.

Los keyloggers son uno de los tipos de malware más peligrosos, si no el que más. El propósito de un keylogger es robar las contraseñas de su cuenta y la información financiera, lo que conduce directamente a la pérdida financiera y de identidad.

Además de ser peligrosas, las medidas tradicionales de protección contra malware, como los antivirus, no son suficientes para proteger contra los registradores de pulsaciones de teclas.

En este artículo, profundizaremos en el mundo de los keyloggers. Hablaré sobre qué son y, lo más importante, cómo puedes protegerte de este tipo de malware furtivo y peligroso.

Tabla de contenido

¿Qué son los registradores de teclas?

La función básica de un keylogger es rastrear y registrar las pulsaciones del teclado. Por lo general, almacena todo lo que escribe con el teclado en un archivo oculto y luego envía el archivo al hacker por correo electrónico o lo carga en un servidor/sitio web.

El pirata informático puede usar los datos para robar las contraseñas que ingresa al iniciar sesión y también la información de la tarjeta de crédito. En un ataque dirigido, también pueden robar información confidencial y planes de la empresa.

Hay dos tipos de registradores de teclas, registradores de teclas de software y registradores de teclas de hardware. Ambos roban información, pero funcionan de manera diferente y requieren diferentes soluciones de protección.

#1. Registradores de teclas de software

Estos son el tipo más común de keyloggers que generalmente se usan para ataques a gran escala no dirigidos. Una vez instalados en una PC, funcionan en segundo plano y registran y envían datos sin revelarse.

Están creados para funcionar con la API de Windows o el kernel de Windows. Los keyloggers basados en la API de Windows funcionan como un programa normal y, por lo general, se ocultan actuando como un programa legítimo. Puede encontrarlos ejecutándose en el Administrador de tareas o en la lista de programas instalados.

Los keyloggers basados en el kernel de Windows tienen mayores privilegios y pueden ocultarse en otros procesos de Windows. Son más difíciles de detectar por un usuario sin la ayuda de un programa antivirus que busca específicamente un comportamiento similar al de un rootkit. Además, también tienen un mejor acceso a la información ya que tienen privilegios a nivel de sistema, a diferencia de los basados en API de Windows, que están limitados al nivel de privilegio del usuario.

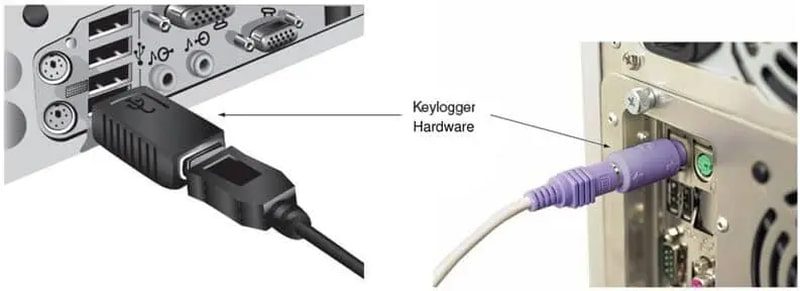

#2. Registradores de teclas de hardware

Un keylogger de hardware es un dispositivo físico que se conecta al cable del teclado o al puerto USB para robar datos. Por lo general, no tienen un software adjunto, por lo que es imposible que un usuario o un antivirus los detecte desde el sistema operativo. Sin embargo, esto también significa que solo se limitan a registrar pulsaciones de teclas.

Aunque algunos keyloggers avanzados también pueden instalar software o firmware para registrar más datos y ejecutar tareas. Pero claro, luego también se vuelven detectables por el antivirus. Los datos registrados se pueden enviar de vuelta al pirata informático utilizando un dispositivo inalámbrico incorporado o un software de intercambio de datos. El hacker también puede sacar físicamente el dispositivo si es posible, para ver los datos.

Como es un dispositivo físico, un keylogger de hardware se usa en un ataque dirigido, generalmente en una empresa, para robar información confidencial.

Uso de registradores de pulsaciones de forma legal o ilegal

Por lo general, los keyloggers se consideran ilegales o, al menos, poco éticos. Sin embargo, tienen usos legales según el propósito que esté usando y las leyes de su país contra ellos.

En la mayoría de los casos, la instalación de un registrador de pulsaciones de teclas en un dispositivo de su propiedad no se considera ilegal. La mayoría de las aplicaciones de monitoreo de dispositivos anunciadas a padres y empleadores para monitorear a los niños o empleados tienen un registrador de teclas incorporado.

Aunque, algunos países pueden tener leyes que obliguen primero al consentimiento individual. ECPA en EE. UU. y PIPEDA en Canadá obligan a los empleadores a obtener el consentimiento de los empleados. Sin embargo, muchos países y estados permiten el monitoreo oculto, razón por la cual existen aplicaciones de espionaje y anti-spyware.

Por supuesto, cualquier registrador de pulsaciones de teclas que se instale en un dispositivo no propietario sin consentimiento es ilegal.

¿Qué tan peligrosos son los registradores de teclas?

El único propósito de los keyloggers es robar información confidencial que puede ser peligrosa en las manos equivocadas, y son realmente buenos en eso. A diferencia de los ataques de phishing, que se basan en que los usuarios ingresen información por error en una página web maliciosa, los registradores de teclas pueden robar cualquier cosa y todo lo que se escriba con el teclado.

Los piratas informáticos también son muy buenos para filtrar datos abrumadores robados, como solo abrir datos con el signo @ o números. A continuación se presentan algunas buenas razones por las que los keyloggers pueden ser peligrosos.

no estan solos

Muchos keyloggers modernos pueden hacer más que solo registrar pulsaciones de teclas. Si se convierte en una víctima, existe una buena posibilidad de que se esté registrando algo más que la actividad del teclado. La información que pueden robar incluye el contenido del portapapeles, sus actividades dentro del sistema operativo, las URL a las que accede y capturas de pantalla de su actividad.

Afectan tanto a PC como a Smartphones

Los registradores de teclas son una amenaza tanto para las PC como para los teléfonos inteligentes, y los registradores de teclas para teléfonos inteligentes pueden ser incluso más sofisticados que sus contrapartes de PC. Como los teléfonos inteligentes tienen mejores permisos para rastrear exactamente lo que sucede en el teléfono, los registradores de teclas pueden robar y mostrar datos de una mejor manera.

Pueden conducir a ataques de ingeniería social

Los ataques de ingeniería social más sofisticados, e incluso los ataques de phishing de caza de ballenas, utilizan un registrador de teclas para obtener más información sobre el individuo. Incluso si no pueden robar la información de la cuenta debido a la seguridad adicional (más sobre esto más adelante), aún pueden obtener más información sobre el individuo para un ataque de ingeniería social.

Violación de la privacidad y chantaje

Como pueden grabar todo lo que escriben, también pueden leer sus mensajes enviados a otras personas en las redes sociales o el correo electrónico. Si se trata de un ataque dirigido, el pirata informático puede chantajear al usuario por cualquier actividad ilícita que se suponía que debía permanecer privada.

¿Cómo protegerse contra los keyloggers?

Al igual que con cualquier otro malware, puede evitar que un registrador de teclas infecte su PC si utiliza las herramientas de protección adecuadas y no descarga software malicioso. También puede adoptar algunas prácticas que podrían protegerlo incluso si su PC se infecta. A continuación se muestran todas las formas posibles de protegerse contra los keyloggers:

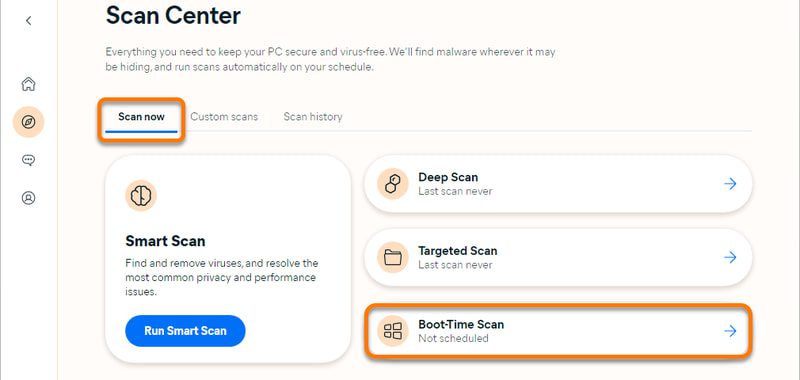

#1. Obtener antivirus con un anti-keylogger

Un antivirus básico no funcionará muy bien contra los keyloggers. Necesita una solución sólida que tenga un escáner de registro de teclas y un escáner de rootkit. Avast One no solo proporciona una increíble protección antimalware y en línea, sino que también tiene un eliminador de keyloggers y un escáner de rootkits.

Su protección activa evitará que la mayoría de los keyloggers se instalen, tanto en la API de Windows como en el Kernel.

#2. Utilice el software de cifrado de pulsaciones de teclas

Un software de cifrado de pulsaciones de teclas cifrará su pulsación de teclas a nivel de kernel para garantizar que solo la aplicación en la que está escribiendo pueda leer los datos. Esto evita que cualquier registrador de teclas vea las pulsaciones de teclas. Estas aplicaciones suelen tener una lista predefinida de aplicaciones que pueden cifrar, así que asegúrese de que el software sea compatible con las aplicaciones que utiliza.

Recomiendo KeyScrambler para esto, ya que admite cientos de aplicaciones, incluidos navegadores, aplicaciones independientes y comerciales. La mejor parte es que su versión gratuita al menos mantiene seguras las pulsaciones de teclas en el navegador, mientras que la mayoría de los demás ni siquiera tienen una versión gratuita.

#3. Usar teclado virtual

Muchos keyloggers no rastrean las palabras escritas por el teclado virtual. Para obtener información confidencial, como las credenciales de inicio de sesión, puede abrir el teclado virtual para ingresar las palabras con los clics del mouse. En Windows, puede presionar la combinación de teclas Ctrl+Windows+O para iniciar el teclado virtual.

#4. Evite enlaces y descargas sospechosas

La mayoría de los keyloggers se instalan en la PC actuando como software legítimo o se incluyen con software legítimo. No descargue contenido de fuentes no confiables y tenga mucho cuidado durante la instalación para evitar instalar accidentalmente algo adicional.

El contenido ilegal o poco ético generalmente tiene una mayor probabilidad de tener malware como un registrador de teclas. Por lo tanto, evite descargar contenido con derechos de autor, hacks/trampas, herramientas de reparación automática y la mayoría de las cosas relacionadas con torrents.

Los enlaces sospechosos recibidos a través de correos electrónicos también son un gran error, ya que pueden conducir a una página web que podría descargar automáticamente un registrador de teclas.

#5. Utilice un administrador de contraseñas

Un administrador de contraseñas protege todas sus contraseñas en una bóveda encriptada y automáticamente completa las credenciales de inicio de sesión donde sea necesario sin necesidad de usar el teclado. Como el teclado no se usa para escribir la contraseña, un keylogger no puede robar las credenciales.

1Password es uno de esos administradores de contraseñas que brinda mucho espacio para almacenar contraseñas y documentos y funciona tanto en PC como en teléfonos inteligentes. Desafortunadamente, aún debe escribir la contraseña maestra utilizada para autenticar un administrador de contraseñas, que puede ser robado. Aunque eso se puede evitar con la verificación en dos pasos (más sobre esto a continuación).

#6. Habilite la verificación en dos pasos cuando sea posible

La verificación en dos pasos agrega una capa adicional de seguridad al solicitar una autenticación adicional, generalmente realizada por un dispositivo secundario. Incluso si su contraseña se ve comprometida, por ejemplo, por un registrador de teclas, el pirata informático aún necesita acceder al dispositivo secundario.

Todos los administradores de contraseñas y las aplicaciones/servicios más populares ofrecen una función de verificación en dos pasos. Servicios populares como Google, Dropbox, Facebook, Slack, Twitter, 1Password, Zapier y Apple Accounts, entre otros, ofrecen verificación en dos pasos.

#7. Evite los dispositivos públicos

Los dispositivos públicos pueden tener software o un registrador de teclas basado en hardware para robar información. Evite el uso de dispositivos públicos para acceder a información confidencial. Si debe acceder a él, al menos cambie sus credenciales después desde una PC segura.

#8. Restringir la instalación de software como administrador

Si la administración de la PC de una empresa está en sus manos, entonces evitar la instalación de software es una buena manera de evitar la instalación de keyloggers. Como la mayoría de las PC de trabajo no necesitan software adicional para funcionar, puede configurar Windows para que no permita la instalación de software por parte de los usuarios.

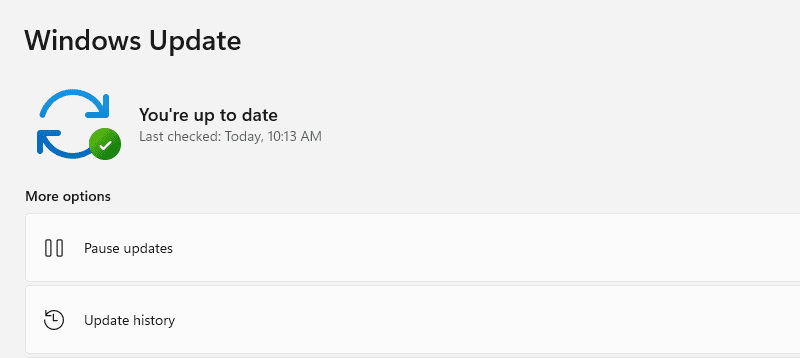

#9. Mantenga el sistema operativo actualizado

Un sistema operativo desactualizado puede tener vulnerabilidades de seguridad de las que se podría abusar para instalar y ejecutar registradores de pulsaciones de teclas. Esto es válido tanto para PC como para teléfonos inteligentes. Debe tener el último sistema operativo, pero debe ser lo suficientemente nuevo para recibir parches de seguridad.

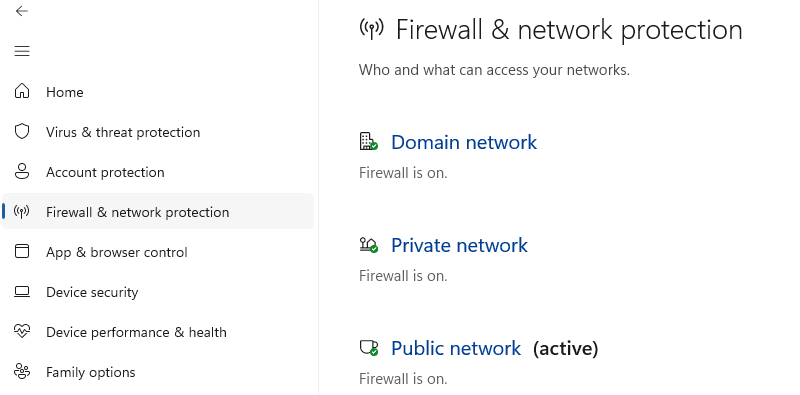

#10. Tener siempre activado el cortafuegos

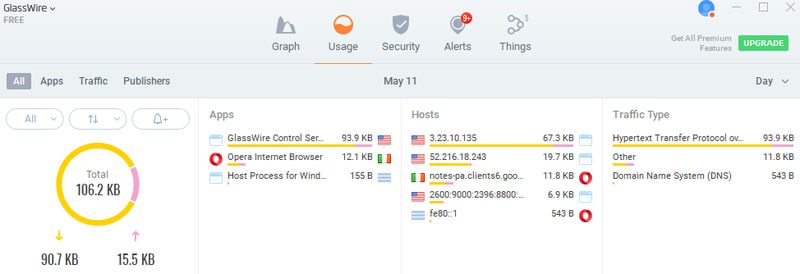

Para Windows, asegúrese de que el firewall no esté caído. Como keyloggers necesitan hacer conexiones sospechosas. Por lo general, el cortafuegos los atrapa cuando intentan enviar datos al hacker. También puede intentar usar GlassWire, que rastrea todas y cada una de las conexiones que realiza (más sobre esto más adelante).

¿Cómo detectar si su PC está infectada?

Si cree que su PC se infectó incluso después de las medidas de protección, hay un montón de pistas y herramientas que podrían ayudar a confirmarlo. A continuación encontrará algunos consejos comunes:

#1. Rendimiento lento repentino de la PC

Puede haber muchas cosas que podrían afectar el rendimiento de la PC, como configuraciones no optimizadas o mala salud del hardware. Sin embargo, si se trata de una caída repentina, podría deberse a un keylogger. Dicho malware generalmente está mal codificado y algunos también envían datos a los piratas informáticos continuamente, lo que puede afectar el rendimiento de la PC.

Esto es especialmente cierto si los movimientos de su teclado y mouse están retrasados. Por ejemplo, cualquier cosa que escriba tiene una demora de más de 200 ms, y lo mismo para el movimiento del mouse. Además, si el cursor del mouse también desaparece aleatoriamente, podría ser obra de un keylogger.

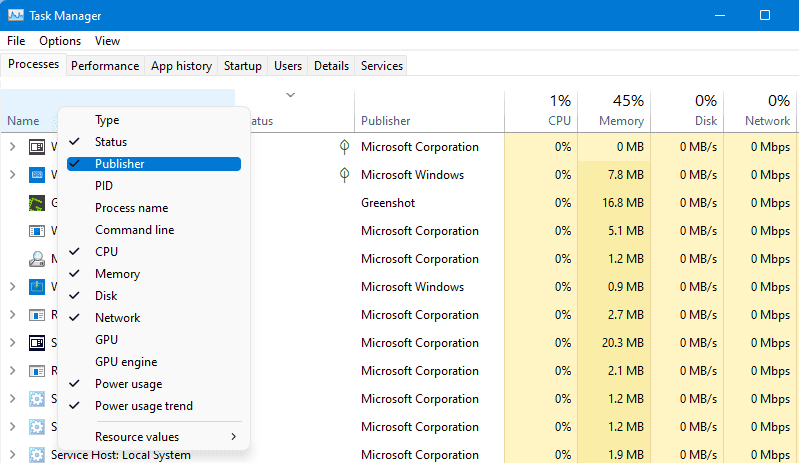

#2. Usar el Administrador de tareas

El Administrador de tareas puede mostrar los procesos exactos abiertos. Si se trata de un registrador de teclas basado en la API de Windows, aparecerá en el Administrador de tareas. Abra el Administrador de tareas presionando la combinación de teclas Ctrl+Shift+Esc.

Aquí, haga clic con el botón derecho en el área del encabezado superior y habilite la opción Editor. Esto le permitirá omitir todos los procesos relacionados con Windows porque todos tienen a Microsoft como editor. Por lo demás, solo busque procesos para aplicaciones que no instaló o de las que no sabe mucho. Si encuentra alguno, búsquelo en línea para ver si es un programa legítimo o no.

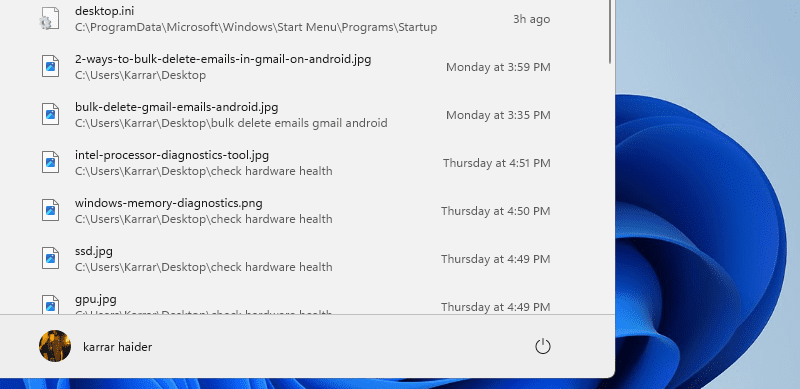

#3. Comprobar archivos accedidos recientemente

Dado que los registradores de pulsaciones de teclas suelen registrar datos en un archivo oculto, debería aparecer en los archivos recientes de Windows siempre que se edite. Esta área solo muestra archivos recientes abiertos por el usuario, por lo que cualquier archivo que no recuerde haber abierto debería generar sospechas. Puede buscar el archivo culpable en línea o intentar ver sus datos abriéndolo como un archivo de bloc de notas.

Para acceder a archivos recientes en Windows 11, abra el menú Inicio y haga clic en el botón Más en la parte inferior derecha. Esto mostrará todos los archivos abiertos/editados recientemente.

#4. Detectar registradores de teclas de hardware

Un keylogger de hardware generalmente tiene la forma de un USB con un puerto USB en la parte posterior donde se inserta el cable del teclado. Es realmente fácil de detectar, pero también hay disponibles otros más complicados que podrían actuar como un cargador o un cable USB. Algunos de ellos incluso podrían instalarse dentro de la CPU, ocultos a simple vista.

Si sospecha, verificar todos los puertos USB y el cable del teclado es su mejor opción para encontrar un registrador de teclas. También puede abrir la carcasa de la CPU y ver si hay algo adicional conectado a los puertos USB.

#5. Usar un rastreador de red

Un rastreador de red como GlassWire no solo funcionará como un firewall para detener las conexiones sospechosas, sino que también le notificará cada conexión. De forma predeterminada, está configurado para notificarle cada vez que se realiza una conexión a un nuevo servidor. Puede ver exactamente qué aplicación creó la conexión y hacia dónde.

Con esta información, puede detectar conexiones sospechosas manualmente, incluso si GlassWire no las detecta automáticamente.

¿Qué hacer si su PC está infectada?

Entonces descubrió que su PC está infectada y tal vez incluso descubrió la aplicación exacta, que es un registrador de teclas. La solución es simple: deshacerse de él. La mayoría de los keyloggers basados en la API de Windows le permitirán desinstalarlo fácilmente, como cualquier otra aplicación, aunque algunos pueden resistirse.

A continuación hay algunas cosas que puede hacer para deshacerse de la infección, ya sea que se sepa o no:

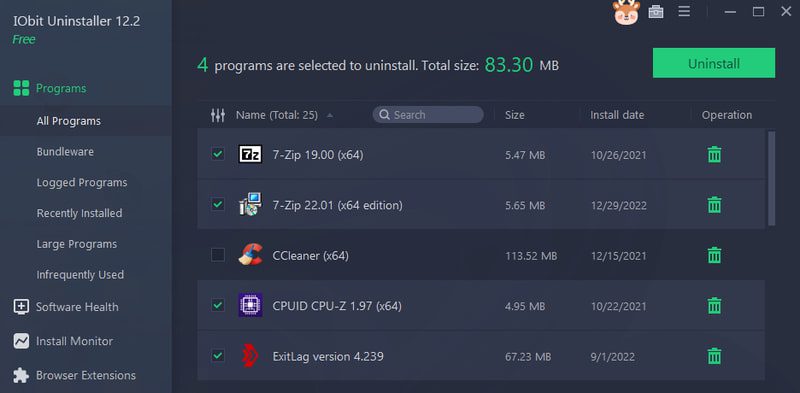

Usar un programa de desinstalación

Si detectó la aplicación keylogger, entonces es mejor eliminarla usando una aplicación de desinstalación de terceros. Dicha aplicación no solo eliminará la aplicación principal, sino que también eliminará los datos asociados, incluidas las entradas de registro. Además, si la aplicación se resiste a ser desinstalada, un desinstalador simplemente eliminará todo lo asociado con ella para que deje de funcionar.

IObit Uninstaller es mi aplicación favorita para este propósito. Puede elegir el registrador de teclas de la lista de programas o navegar por la PC y agregar su archivo ejecutable. Si, por alguna razón, aún no puede eliminarlo, intente iniciar Windows en modo seguro y elimínelo nuevamente.

Ejecute un análisis profundo con un antivirus

Nuevamente, recomendaré Avast One para esto. Tiene un escaneo profundo y un escaneo de tiempo de arranque. El análisis profundo buscará en todos los rincones de su sistema operativo cualquier malware. Si no puede encontrar y eliminar el registrador de teclas, entonces el escaneo de Boot-Time escaneará la PC incluso antes de que el sistema operativo y las aplicaciones a nivel de kernel puedan interferir con el escaneo.

Restaurar o reinstalar el sistema operativo

Los dos métodos anteriores deberían funcionar. Sin embargo, si nada funciona, tiene la opción de restablecerlo en lugar de tratar con un dispositivo infectado. Hay varias maneras de hacer esto. Puede restaurar la PC a una fecha anterior antes de que se infectara, restablecerla por completo o incluso desinstalarla por completo e instalar un nuevo sistema operativo.

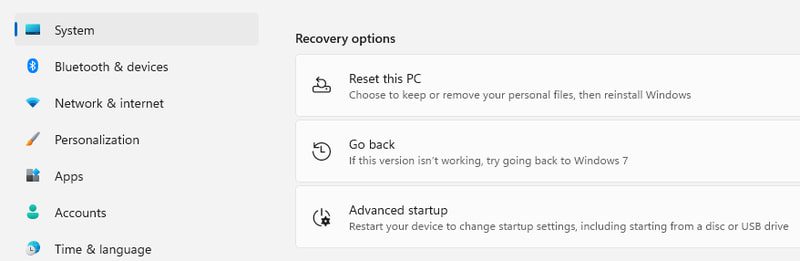

En Configuración de Windows, vaya a Sistema > Recuperación para encontrar estas opciones. Si elige restablecer completamente, asegúrese de hacer una copia de seguridad de los datos importantes.

Pensamientos finales 💭

Leer antes de hacer clic en algo y evitar el contenido ilegal o poco ético suele ser suficiente para mantenerse a salvo de la mayoría de los ataques de malware. Si tiene cuidado, incluso el Windows Defender básico y el firewall son suficientes para mantenerlo a salvo. Aunque para los conscientes, Avast One y GlassWire son una buena combinación de protección contra keyloggers y otro malware.

También puede explorar algunos escáneres de eliminación de virus gratuitos y de pago.