Cualquier negocio en línea o sitio web de comercio electrónico tiene muchos activos que podrían explotarse fácilmente si no están protegidos adecuadamente o pasan desapercibidos.

Si posee un sitio de comercio electrónico, probablemente no sepa que podría tener puertos abiertos, repositorios git privados o subdominios expuestos, por nombrar algunos, que los atacantes pueden explotar para obtener acceso a información confidencial que reside en sus sistemas.

Lo que necesita para reducir los riesgos de un ataque y su daño potencial es una solución de inventario y monitoreo de activos. Usar el monitoreo de activos es como contratar a un hacker para que penetre en sus redes y le diga dónde tiene vulnerabilidades: imita la acción de los atacantes para delinear y dimensionar la superficie de ataque de un objetivo y sus debilidades.

Además de monitorear, inventariar sus activos es un paso fundamental para saber qué hay en su entorno de TI híbrido global y qué necesita ser protegido. Un inventario lo ayuda a descubrir activos ocultos o desconocidos conectados a su entorno de TI.

Idealmente, una herramienta de inventario debería ayudarlo a normalizar y categorizar por familias de productos, eliminando variaciones en los nombres de proveedores y productos. Este inventario debe brindarle información detallada sobre cada activo, incluido el software instalado, los servicios en ejecución y otros elementos importantes.

Veamos el campo de inventario y monitoreo de activos basado en SaaS más relevante.

Tabla de contenido

Detectar monitoreo de activos

Detectar ofrece un potente escáner de vulnerabilidades web que automatiza los módulos de seguridad a escala, comprueba las vulnerabilidades de los puntos de entrada y cubre una amplia superficie de ataque. Las pruebas realizadas por Detectify revelarán vulnerabilidades XSS, SSRF, RCE, exposiciones de archivos confidenciales, claves API o contraseñas expuestas en las respuestas de la página, exposición de datos a través de herramientas de monitoreo interno y vulnerabilidades transversales de ruta.

Detectify alberga su propia comunidad privada de piratas informáticos éticos para realizar investigaciones de vulnerabilidades de forma colectiva, por lo que le brinda alertas desde la perspectiva de un atacante real. El equipo de seguridad de Detectify revisa los hallazgos de los hackers de sombrero blanco y los automatiza en el escáner.

Otras características de Detectify Asset Monitoring incluyen el seguimiento de cambios en su pila de software y la detección de posibles adquisiciones de subdominios. Mediante el uso de tecnologías de huellas dactilares, Asset Monitoring informa sobre el software que descubre, lo que lo ayuda a mantenerse al tanto de cualquier instalación no autorizada o cambios en su pila de tecnología.

Es posible que tenga subdominios que ya no usa, que apuntan inadvertidamente a servicios de terceros. Esos subdominios pueden ser registrados en esos terceros por piratas informáticos malintencionados que, en última instancia, podrían secuestrarlos. Detectify puede evitar que sus subdominios sean secuestrados, ya sea mediante el uso de una lista de subdominios que proporcione o mediante el descubrimiento.

Detectify ofrece varios planes de suscripción mensual que se ajustan a las necesidades de cada negocio online o ecommerce. Puede probar el servicio con una prueba gratuita de 2 semanas que le dará 14 días para corregir tantas vulnerabilidades comunes como pueda detectar.

Lea la guía detallada sobre cómo puede mejorar la seguridad de las aplicaciones web con Detectify.

Inventario de activos de Qualys

Calificaciones ofrece su aplicación Global IT Asset Inventory, que ayuda a todas las empresas a hacer todo visible y eliminar el inventario manual. Mediante el uso de una red de sensores y una IA, la solución de Qualys puede descubrir dispositivos y aplicaciones locales, junto con contenedores, terminales, dispositivos móviles, en la nube y activos de IoT.

Lo que obtiene es una visibilidad 100 % en tiempo real de su entorno de TI híbrido, en forma de tableros con datos limpios y organizados.

Con Qualys Asset Inventory, puede obtener respuestas inmediatas a preguntas como:

¿Cuántas computadoras no tienen instalada la última versión de Windows 10?

¿Qué dispositivos cliente están ejecutando software no autorizado?

La solución le brinda información detallada sobre cada activo, incluidos los servicios en ejecución, las especificaciones de hardware y el tráfico de red. También obtiene metadatos como licencias de software, ciclos de vida de hardware y software, y más.

La IA de Qualys se encarga de la categorización y normalización de los datos de inventario, convirtiéndolos en una única fuente de información para sus equipos de seguridad, TI y cumplimiento. Una serie de paneles dinámicos y personalizables le permiten visualizar su inventario de TI de la forma que desee.

La solución de Qualys está 100 % basada en la nube, con procedimientos sencillos de implementación y administración, y su capacidad de inventario puede escalar desde un puñado hasta un millón de activos.

Puede comenzar GRATIS con funciones limitadas. Qualys ofrece muchos otros servicios gratuitos que incluyen evaluación de seguridad de API, SSL Labs, BrowserCheck y 60-Day Remote Endpoint Protection.

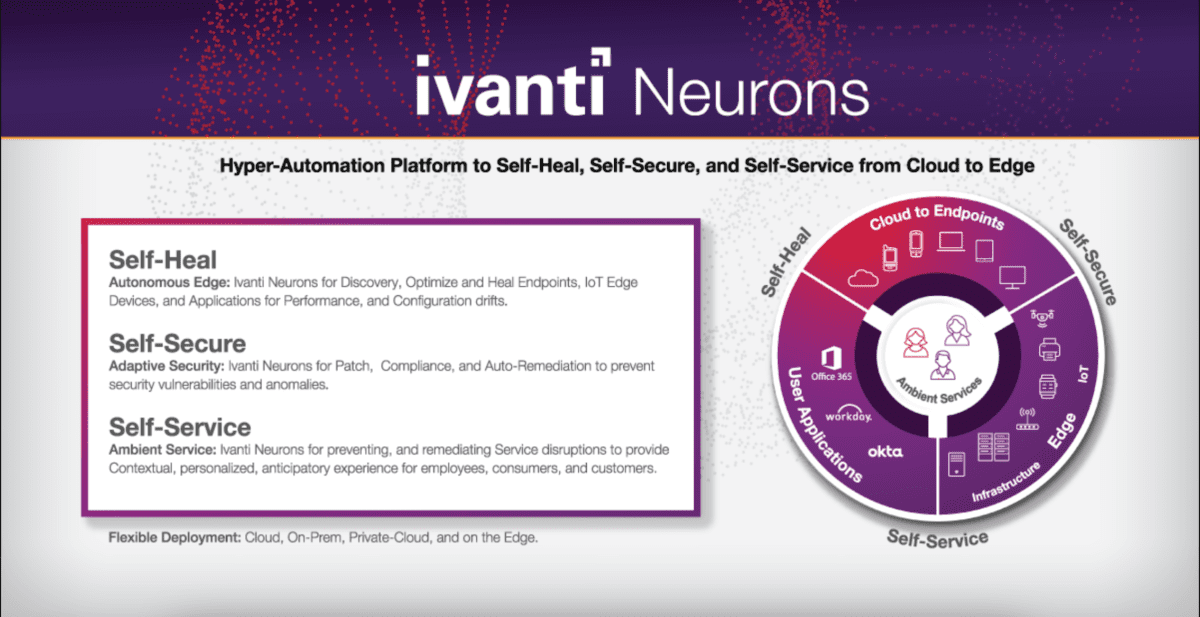

Neuronas de Ivanti

Neuronas de Ivanti La propuesta consiste en una plataforma de hiperautomatización diseñada para brindar autoservicio a los usuarios finales de manera continua, proactiva y predecible. El propósito de esta plataforma es administrar todo tipo de dispositivos, desde la nube hasta el borde, brindándoles la capacidad de autocuración y autoprotección.

La normalidad posterior a 2020 significa que las empresas tienen empleados que trabajan en cualquier momento y desde cualquier lugar y esperan experiencias rápidas y similares a las del consumidor. Esta situación genera un crecimiento explosivo de servicios de borde y puntos finales, multiplicando las amenazas de ciberseguridad. Con Ivanti Neurons for Edge Intelligence, su equipo de TI obtiene la capacidad de detectar rápidamente estas amenazas, consultando todos los dispositivos de borde mediante procesamiento de lenguaje natural (NLP) y obteniendo inteligencia en tiempo real en toda la empresa.

Una vez que Ivanti Neurons for Healing entra en acción, se implementa un ejército de bots de automatización a lo largo de su red para diagnosticar cada activo, remediar problemas de rendimiento, seguridad y configuración, y mantener el cumplimiento de sus terminales. Todas las tareas rutinarias están automatizadas, lo que crea un entorno de autorreparación que reduce los costos y mejora la productividad.

Con la plataforma de Ivanti, el tiempo necesario para recopilar y normalizar la información de activos podría reducirse de semanas a minutos. Su base de datos de gestión de activos se completará con información procesable de datos de inventario de hardware y software e información de uso de software.

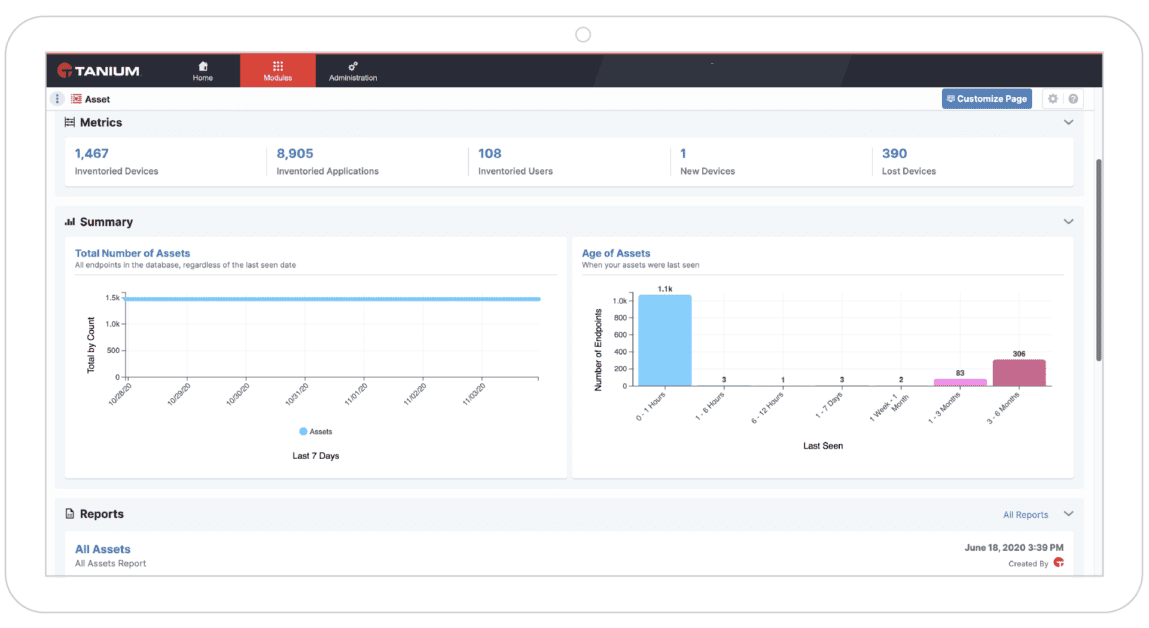

Activo de tanio

Las decisiones estratégicas requieren datos actualizados y realistas. En términos de operaciones de TI, una comprensión completa de sus activos y lo que se ejecuta en ellos es imprescindible para tomar las decisiones correctas y convertir su inversión en TI en un motor de su negocio en lugar de una carga.

Activo de tanio le brinda datos en tiempo real sobre sus activos, sin importar dónde se encuentren o si están en línea o fuera de línea.

Tanium Asset hace su trabajo sin necesidad de infraestructura adicional y sin instalar agentes en los puntos finales. Un enfoque de plataforma unificada proporciona visibilidad y control de punto final, proporcionando información de inventario en tiempo real sobre sus activos, liberando a su equipo de TI de informes complicados o hechos a mano. Con la ayuda de paneles personalizables, puede concentrarse en los activos por departamento, grupo de usuarios, ubicación y otros parámetros.

La información precisa puede ayudarlo a aumentar el rendimiento mediante la recuperación de activos infrautilizados. Tanium Asset alimenta su base de datos de gestión de configuración (CMDB) con datos en tiempo real, asegurándose de que siempre tenga la información más reciente para conocer la tasa de utilización de cada activo y su último estado conocido.

El paquete de soluciones de Tanium administra sus sistemas de nube, usuario final y centro de datos desde una plataforma unificada a gran escala. Esta plataforma está diseñada para brindar todos sus servicios (parches, inventario, cumplimiento y respuesta a incidentes) desde un solo agente. Al mismo tiempo, el cliente de Tanium brinda una visibilidad completa de los puntos finales, junto con la capacidad de tomar medidas sobre ellos.

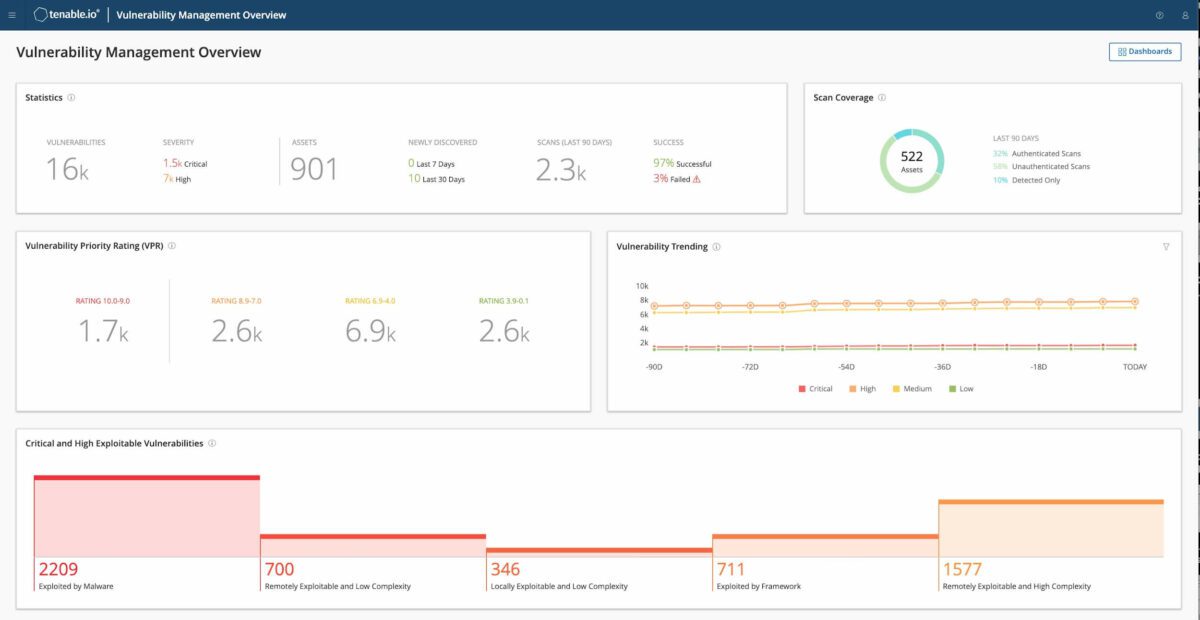

Sostenible

Una vez que tenga una vista completa de toda su superficie de ataque, puede preguntarse: ¿Por dónde empiezo? Tenable.io lo ayuda en esa área, lo que le permite investigar, identificar y priorizar vulnerabilidades rápidamente, para que sepa dónde poner sus esfuerzos.

Tenable obtiene su poder de nessus tecnología, una popular herramienta de escaneo de seguridad remota. Proporciona escaneo activo, conectores en la nube, monitoreo pasivo, agentes e integraciones de CMDB para proporcionar una visibilidad continua de los activos conocidos y previamente desconocidos.

Tenable combina su cobertura de más de 60 000 vulnerabilidades con técnicas de ciencia de datos e inteligencia de amenazas, lo que genera puntuaciones de riesgo comprensibles que le permiten decidir qué vulnerabilidades corregir primero.

Ya no necesitará escáneres de red ni agentes para detectar sus activos en la nube. Con herramientas nativas de la nube y tecnología de evaluación sin fricciones, Tenable.io ofrece visibilidad continua y casi en tiempo real de su AWS u otras infraestructuras en la nube.

El precio depende de la cantidad de activos que necesita monitorear y proteger. Puede tener la solución instalada en segundos y comenzar a obtener resultados procesables en cuestión de minutos.

Una solución para las sorpresas desagradables

Las sorpresas son buenas para fiestas de cumpleaños y regalos de Navidad. Pero cuando se trata de la gestión de activos de TI, es mejor evitar sorpresas. Si tiene aplicaciones y dispositivos vulnerables en su nube, en su centro de datos o en su perímetro, cuanto antes lo sepa, más posibilidades tendrá de remediarlo y evitar ser objeto de ataques cibernéticos.