[*]

[*]La vista llamativa de las diferentes herramientas de Open Source Intelligence (OSINT) que están disponibles en el mercado.

[*]En nuestra vida diaria, buscamos mucha información en Internet. Si no encontramos los resultados esperados, ¡generalmente nos damos por vencidos!

[*]Pero, ¿alguna vez has imaginado qué hay en esos cientos de resultados de páginas? «Información»!

[*]Esto sólo puede ser posible mediante el uso de diferentes herramientas. Las herramientas juegan un papel importante en la búsqueda de información pero, sin conocer la importancia y el uso de las herramientas, no será útil para los usuarios. Antes de comenzar con las herramientas, tengamos una idea clara sobre OSINT.

Tabla de contenido

¿Qué es la inteligencia de código abierto?

[*]Inteligencia de código abierto, en resumen, llamado OSINT, se refiere a la recopilación de información de fuentes públicas para utilizarla en el contexto de la inteligencia. A partir de hoy, vivimos en el “mundo de Internet”, su impacto en nuestras vidas tendrá ventajas y desventajas.

[*]Las ventajas de usar Internet son que brinda mucha información y es de fácil acceso para todos. Mientras que las desventajas son el mal uso de la información y el gasto de mucho tiempo en ella.

[*]Ahora, aquí viene la existencia de herramientas OSINT que se utilizan principalmente para recopilar y correlacionar información en la web. La información puede estar disponible en varias formas; puede ser formato de texto, archivo, imagen, etc. De acuerdo con la Informe de RSC para el Congreso, se ha dicho que la Inteligencia de Código Abierto se ha producido a partir de la información pública correctamente difundida, recopilada y explotada de manera eficaz. Y pone esta información a disposición de los usuarios para abordar un requisito de inteligencia específico.

¿Por qué requerimos herramientas OSINT?

[*]Consideremos una situación o escenario en el que necesitamos encontrar información relacionada con algunos temas en la web. Para esto, primero debe buscar y hacer un análisis hasta obtener los resultados exactos, esto consume mucho tiempo. Esta es la razón principal por la que necesitamos herramientas de inteligencia porque el proceso mencionado anteriormente se puede realizar en segundos con estas herramientas.

[*]Incluso podemos ejecutar varias herramientas para recopilar toda la información relacionada con el objetivo, que se puede correlacionar y utilizar más tarde.

[*]Así que profundicemos en algunas de las mejores herramientas OSINT.

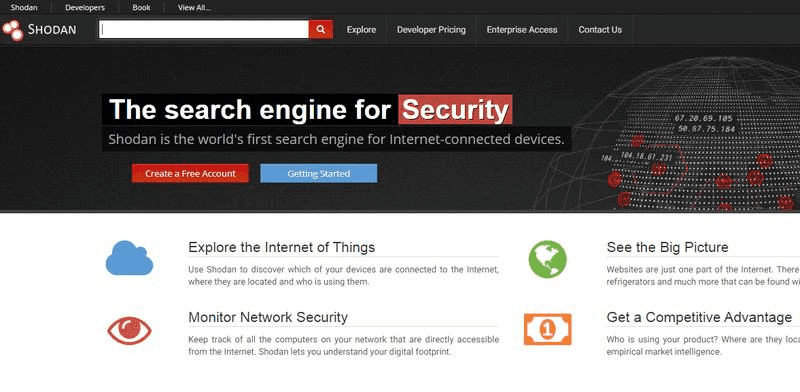

Shodan

[*]Google es el motor de búsqueda más utilizado por todos, mientras que Shodan es un motor de búsqueda fantástico y una mina de oro para que los piratas informáticos vean los activos expuestos.

[*]En comparación con otros motores de búsqueda, Shodan le brinda los resultados que tienen más sentido y están relacionados con los profesionales de la seguridad. Incluye principalmente información relacionada con los activos que se están conectando a la red. Los dispositivos pueden variar desde computadoras portátiles, señales de tráfico, computadoras y varios otros dispositivos IoT. Esta herramienta de código abierto ayuda principalmente al analista de seguridad a identificar el objetivo y probarlo en busca de diferentes vulnerabilidades, contraseñas, servicios, puertos, etc.

[*]Además, proporciona a los usuarios las búsquedas más flexibles de la comunidad.

[*]Además, proporciona a los usuarios las búsquedas más flexibles de la comunidad.

[*]Por ejemplo, consideremos la situación en la que un solo usuario puede ver las netcams, webcams, semáforos, etc. conectados. Echaremos un vistazo a algunos de los casos de uso de Shodan:

- Prueba de «contraseñas predeterminadas»

- Activos con visor VNC

- Usando el puerto RDP abierto para probar los activos disponibles

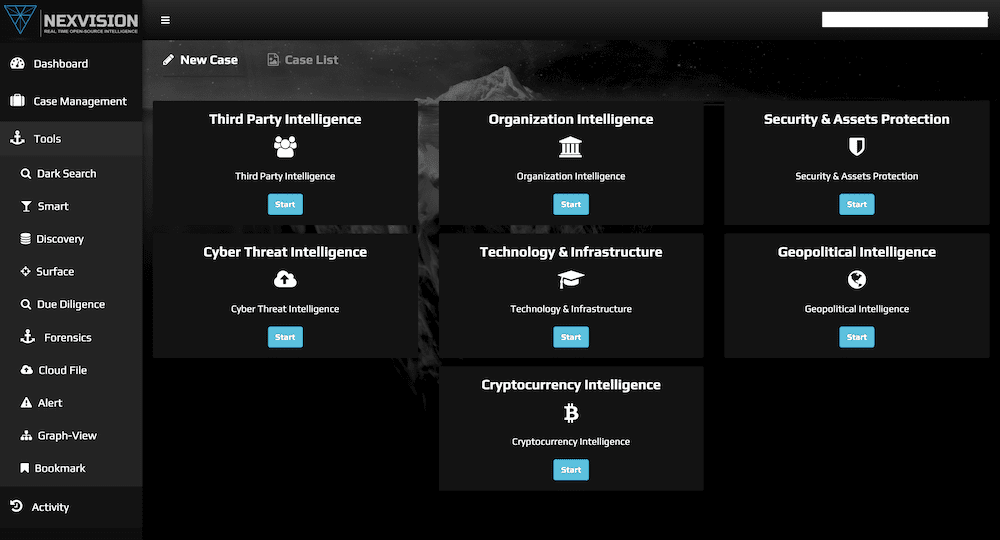

NexVision

[*]NexVision es una solución OSINT avanzada impulsada por IA que proporciona inteligencia en tiempo real de toda la Web (Clear Web, Dark Web y Social Media). Brinda un acceso sin precedentes a las búsquedas en la web oscura a través de navegadores regulares como Chrome y Safari, sin el uso del navegador anónimo Tor.

[*]Si está buscando realizar verificaciones de antecedentes, diligencia debida, cumplimiento de incorporación de clientes (KYC/AML/CFT), recopilar inteligencia de la organización, inteligencia de terceros, inteligencia de amenazas cibernéticas o incluso investigar direcciones de criptomonedas de una amenaza de ransomware, NexVision proporciona respuestas precisas en tiempo real.

[*]NexVision es utilizado principalmente por el ejército y los gobiernos, pero desde 2020 ha estado disponible comercialmente y las empresas Fortune 500 y las pequeñas y medianas empresas (PYMES) confían en él para sus necesidades de inteligencia e investigación. Su servicio incluye una suscripción directa a su solución SaaS e informes de inteligencia de compras.

[*]NexVision es utilizado principalmente por el ejército y los gobiernos, pero desde 2020 ha estado disponible comercialmente y las empresas Fortune 500 y las pequeñas y medianas empresas (PYMES) confían en él para sus necesidades de inteligencia e investigación. Su servicio incluye una suscripción directa a su solución SaaS e informes de inteligencia de compras.

[*]Cómo funciona:

[*]En el primer paso, su motor impulsado por IA recopila datos continuamente, los analiza y los clasifica, proporcionando el lago de datos más grande disponible comercialmente. En el segundo paso, el motor utiliza el aprendizaje automático para reducir los falsos positivos y proporcionar resultados altamente precisos y contextualizados. Esto reduce en gran medida las horas de trabajo y el tiempo requerido en las investigaciones y la fatiga de alerta que enfrentan los analistas cuando se encuentran con grandes cantidades de datos irrelevantes. En el paso final, todos los resultados se reflejan en el tablero donde los usuarios pueden visualizar fácilmente y tomar decisiones informadas.

[*]El tablero permite a los usuarios configurar alertas de palabras clave para monitorear objetivos en tiempo real, realizar investigaciones y analizar resultados mientras se mantiene anónimo.

[*]El software tiene una interfaz simple que está diseñada para analistas de nivel de entrada. Los analistas pueden acceder y utilizar inteligencia integral y de grado militar sin depender de scripts o escribir una sola línea de código.

[*]Su módulo de redes sociales monitorea datos de Meta (anteriormente Facebook), Instagram, LinkedIn, Discord, Twitter, Youtube, Telegram, etc., y viene equipado con tecnología de geolocalización para determinar la fuente y ubicación de la difusión de información.

vínculos sociales

[*]vínculos sociales es una empresa de software que desarrolla soluciones impulsadas por IA que extraen, analizan y visualizan datos de fuentes abiertas, incluidas las redes sociales, los mensajeros, las cadenas de bloques y la Dark Web. Su producto estrella, SL Professional, permite a los investigadores y profesionales de seguridad de datos alcanzar sus objetivos de trabajo de manera más rápida y efectiva.

[*]SL Professional ofrece un conjunto de métodos de búsqueda diseñados a medida que abarcan más de 500 fuentes abiertas. Las consultas de búsqueda avanzada del producto, muchas de las cuales se basan en el aprendizaje automático, permiten a los usuarios filtrar los datos a medida que se recopilan en una variedad de formas sofisticadas.

[*]Sin embargo, las soluciones OSINT de Social Links hacen más que recopilar información; también ofrecen herramientas de análisis avanzadas para refinar los datos a medida que avanza en las investigaciones, brindando resultados precisos para una imagen cada vez más comprensible de la investigación.

[*]Características

- Un paquete profesional de más de 1000 métodos de búsqueda originales para más de 500 fuentes de datos abiertas, incluidas las principales plataformas en redes sociales, mensajeros, cadenas de bloques y la Dark Web.

- Funciones de automatización avanzadas que aprovechan el aprendizaje automático para ofrecer una amplia gama de recuperación de información, mostrando resultados precisos a velocidades notables.

- Las herramientas de análisis personalizadas permiten que los datos se enriquezcan significativamente y se adapten a los propósitos particulares del usuario.

- Perfecta integración dentro de su infraestructura de TI

- Social Links ofrece capacitación y soporte como parte de sus paquetes de productos.

[*]Para las organizaciones que necesitan la solución OSINT definitiva, Social Links también tiene una plataforma SL Private Platform de nivel empresarial: una solución OSINT local que ofrece la gama más amplia de métodos de búsqueda, personalización completa según las necesidades de los usuarios y almacenamiento privado de datos.

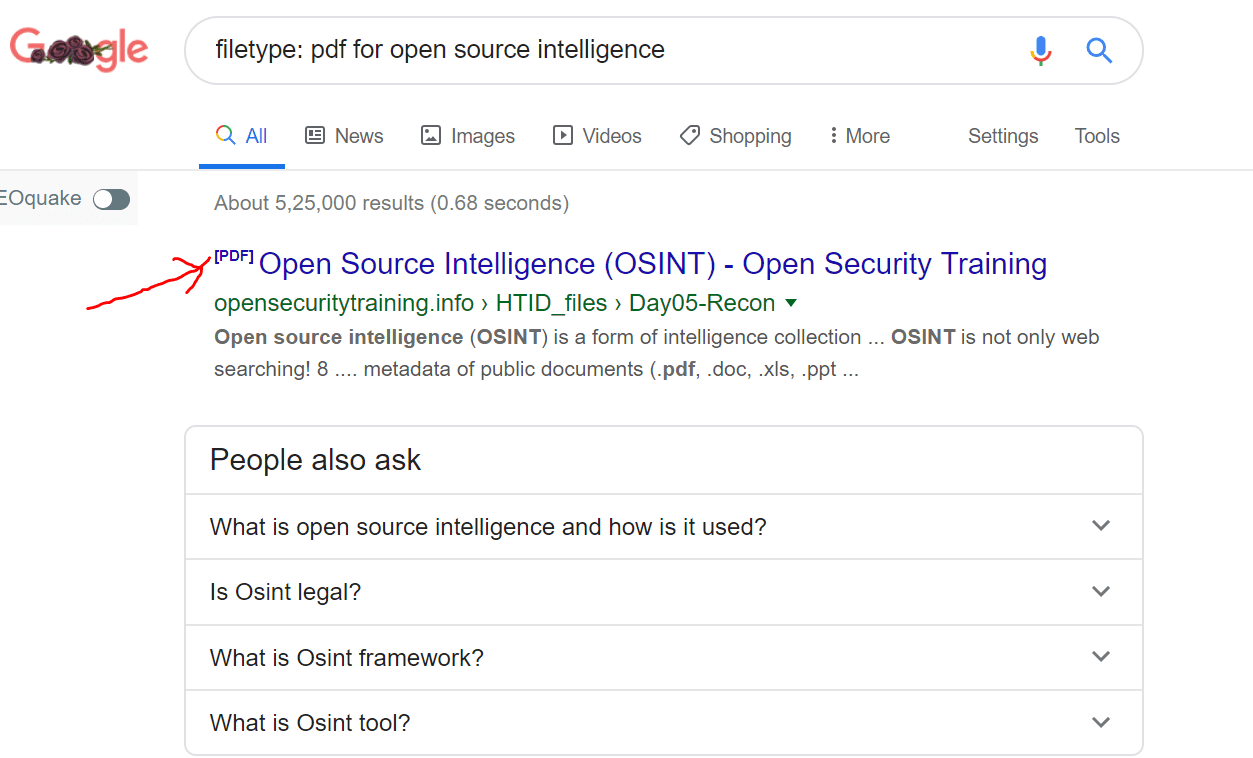

tontos de google

[*]tontos de google han llegado a existir en 2002, y da resultados efectivos con un rendimiento excelente. Esta herramienta de inteligencia de código abierto basada en consultas se desarrolla y crea principalmente para ayudar a los usuarios a orientar el índice o los resultados de búsqueda de manera adecuada y efectiva.

[*]Google Dorks proporciona una forma flexible de buscar información mediante el uso de algunos operadores, y quizás también se llame Google Hacking. Estos operadores facilitan la búsqueda para extraer información. A continuación se muestran algunos de los operadores u opciones de indexación que brinda Google Docker, y son:

- Tipo de archivo: este operador se usa principalmente para encontrar los tipos de archivo o para buscar una cadena en particular

- Intext: esta opción de indexación se utiliza para buscar un texto específico en una página específica.

- Ext: Esto se utiliza para buscar una extensión específica en un archivo.

- Inurl: se utiliza para buscar la cadena o palabra específica en la URL

- Intitle: para buscar el título o las palabras mencionadas anteriormente en la URL

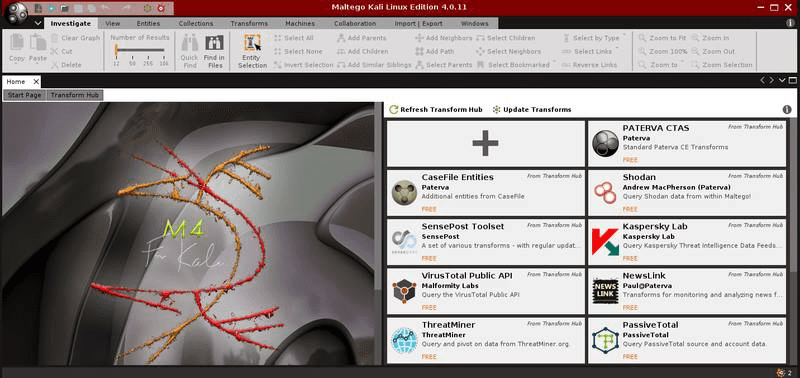

Maltego

[*]Maltego está diseñado y desarrollado por Paterva, y es una de las herramientas integradas en Kali Linux. Esta herramienta de inteligencia de código abierto se usa principalmente para realizar una exploración significativa contra varios objetivos con la ayuda de varias transformaciones integradas (y también brinda la capacidad de escribir otras personalizadas).

[*]Un lenguaje de programación que usa en Maltego está escrito en Java y se muestra como un preempaquetado incorporado en Kali Linux. Para utilizar esta herramienta, es necesario registrarse, el registro es gratuito y el usuario debe registrarse en el sitio de paterva. Una vez que se realiza el proceso de registro, los usuarios pueden usar esta herramienta para crear y desarrollar huellas digitales efectivas del objetivo en particular en Internet.

[*]Los resultados esperados pueden ocurrir con la conversión de IP, se identifica el número AS, también se identifica Netblock, incluso también se identifican las frases y ubicaciones. Estos son todos los íconos en Maltego que proporciona una vista detallada e información sobre todos los íconos.

[*]Los resultados esperados pueden ocurrir con la conversión de IP, se identifica el número AS, también se identifica Netblock, incluso también se identifican las frases y ubicaciones. Estos son todos los íconos en Maltego que proporciona una vista detallada e información sobre todos los íconos.

[*]Incluso puede conocer más información sobre el objetivo profundizando más en el proceso. Finalmente, puedo decir que es una excelente herramienta para rastrear las huellas de todas y cada una de las entidades a través de Internet. Maltego está disponible en todos los sistemas operativos populares.

lacosechadora

[*]lacosechadora es una herramienta increíble para encontrar correos electrónicos, subdominios, direcciones IP, etc. a partir de varios datos públicos.

[*]El siguiente ejemplo para encontrar los subdominios usando DNSdumpster.

[[email protected] theHarvester]# python theHarvester.py -d kirukiru.es.com -v -b dnsdumpster ******************************************************************* * _ _ _ * * | |_| |__ ___ / /__ _ _ ____ _____ ___| |_ ___ _ __ * * | __| _ / _ / /_/ / _` | '__ / / _ / __| __/ _ '__| * * | |_| | | | __/ / __ / (_| | | V / __/__ || __/ | * * __|_| |_|___| / /_/ __,_|_| _/ ___||___/_____|_| * * * * theHarvester 3.1.0.dev1 * * Coded by Christian Martorella * * Edge-Security Research * * [email protected] * * * ******************************************************************* [*] Target: kirukiru.es.com [*] Searching DNSdumpster. [*] No IPs found. [*] No emails found. [*] Hosts found: 3 --------------------- lab.kirukiru.es.com:104.25.134.107 tools.kirukiru.es.com:104.25.134.107 www.kirukiru.es.com:104.25.134.107 [*] Virtual hosts: ------------------ [[email protected] theHarvester]#

[*]TheHarvester también está disponible en Kali Linux. Puede consultar la guía de instalación de Kali Linux si la necesita.

[*]Por cierto, hay más herramientas para encontrar subdominios.

Recon-Ng

[*]reconocimiento es una herramienta eficaz para realizar el reconocimiento del objetivo.

[*]Todo el poder de esta herramienta radica completamente en el enfoque modular. El poder de las herramientas modulares se puede entender para aquellos que utilizan Metasploit. Recon-ng tiene varios módulos integrados que se utilizan para apuntar principalmente al extraer información según las necesidades del usuario. Podemos usar los módulos Recon-ng simplemente agregando los dominios en el espacio de trabajo.

[*]Los espacios de trabajo se crean principalmente para realizar las operaciones en su interior. Los usuarios serán redirigidos al espacio de trabajo tan pronto como se cree. Dentro del espacio de trabajo, el dominio se puede especificar en particular usando agregar dominio

[*]Algunos de los excelentes módulos, como google-site-web y bing-domain-web, se utilizan para encontrar más dominios relacionados con el primer dominio de destino inicial. El resultado de estos dominios serán todos los dominios indexados a los motores de búsqueda. Otro módulo atractivo es bing_linkedin_cache, que se utiliza principalmente para obtener los detalles de las direcciones de correo electrónico relacionadas con el dominio. Este módulo también se puede utilizar para aprovechar la realización de la ingeniería social.

[*]Además, utilizando otros módulos, podemos obtener información extra o adicional sobre los objetivos. Finalmente, esta herramienta de inteligencia de código abierto es una herramienta fantástica y también debe incluirse en el conjunto de herramientas de los investigadores.

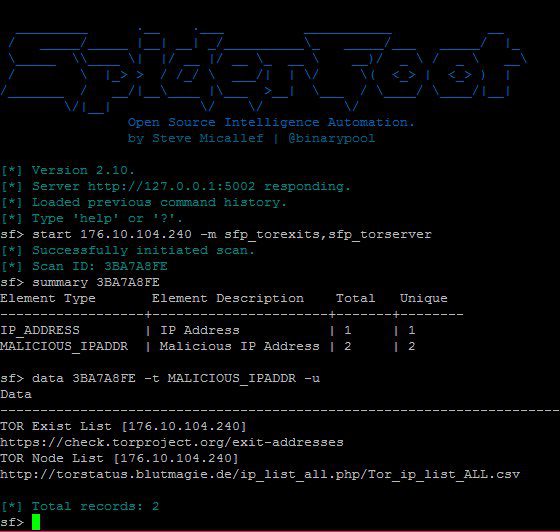

[*]ArañaPie es una herramienta de reconocimiento de código abierto disponible para Linux y Windows. Se ha desarrollado utilizando el lenguaje Python con alta configuración y se ejecuta prácticamente en cualquier plataforma. Se integra con una GUI fácil e interactiva con una potente interfaz de línea de comandos.

[*]Automáticamente nos ha permitido usar consultas en más de 100 fuentes OSINT para obtener inteligencia sobre correos electrónicos, nombres, direcciones IP, nombres de dominio, etc. Recopila una amplia gama de información sobre un objetivo, como netblocks, correos electrónicos, web servidores, y muchos más. Al usar Spiderfoot, puede apuntar según sus requisitos porque recopilará los datos al comprender cómo se relacionan entre sí.

[*]Los datos recopilados de SpiderFoot proporcionarán una amplia gama de información sobre su objetivo específico. Proporciona información clara sobre posibles amenazas de piratería que conducen a vulnerabilidades, fugas de datos y otra información vital. Por lo tanto, esta información ayudará a aprovechar la prueba de penetración y mejorar la inteligencia de amenazas para alertar antes de que sea atacada o robada.

[*]Los datos recopilados de SpiderFoot proporcionarán una amplia gama de información sobre su objetivo específico. Proporciona información clara sobre posibles amenazas de piratería que conducen a vulnerabilidades, fugas de datos y otra información vital. Por lo tanto, esta información ayudará a aprovechar la prueba de penetración y mejorar la inteligencia de amenazas para alertar antes de que sea atacada o robada.

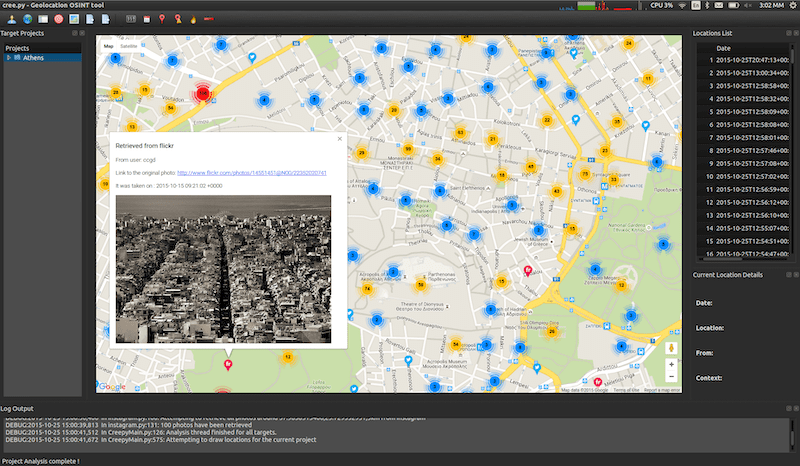

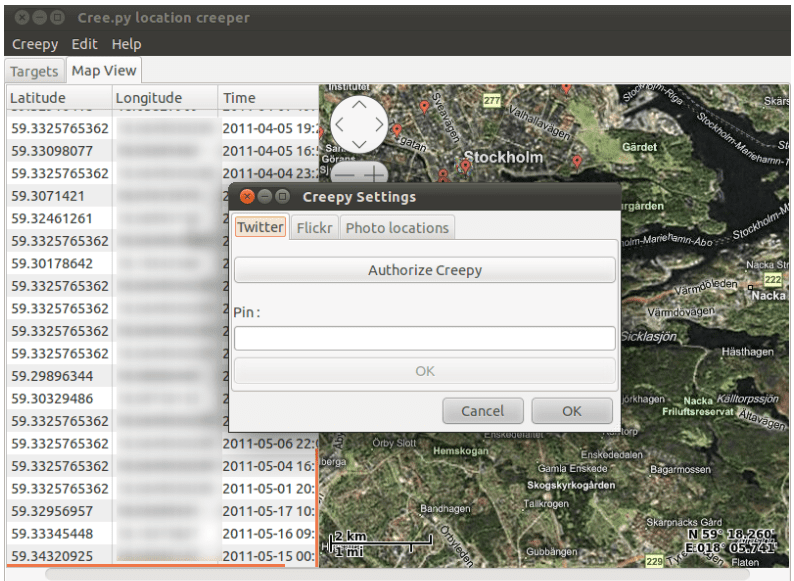

Siniestro

[*]Siniestro es una herramienta de inteligencia de geolocalización de código abierto. Recopila información sobre geolocalización mediante el uso de varias plataformas de redes sociales y servicios de alojamiento de imágenes que ya están publicados en otros lugares. Creepy presenta los informes en el mapa, utilizando un filtro de búsqueda basado en la ubicación y fecha exactas. Estos informes están disponibles en formato CSV o KML para exportar para análisis adicional.

[*]La funcionalidad principal en Creepy se divide en dos pestañas principales, a saber. Pestañas ‘Objetivos’ y ‘vista de mapa’.

[*]La funcionalidad principal en Creepy se divide en dos pestañas principales, a saber. Pestañas ‘Objetivos’ y ‘vista de mapa’.

[*]Creepy está escrito en python y también viene con un paquete binario para distribuciones de Linux como Debian, Backtrack, Ubuntu y Microsoft Windows.

[*]Creepy está escrito en python y también viene con un paquete binario para distribuciones de Linux como Debian, Backtrack, Ubuntu y Microsoft Windows.

Conclusión

[*]Las pruebas de penetración son desafiantes y requieren información de varias fuentes. Espero que las herramientas ONIST anteriores lo ayuden con eso.

[*]También puede explorar las herramientas de pentest en línea para el reconocimiento y la búsqueda de exploits.