Mientras que la ciberseguridad implica proteger los sistemas informáticos contra atacantes maliciosos, ha adoptado prácticas de seguridad de las fuerzas armadas para reforzar sus esfuerzos para prevenir y detener los ataques cibernéticos. Una de esas prácticas tomadas de los militares es Defense in Depth (DiD)

La defensa en profundidad es una estrategia militar que se remonta a la época medieval, cuando los castillos tenían varias capas de seguridad, como puentes levadizos, zanjas, fosos, muros y torres de vigilancia, que proporcionaban capas adicionales de seguridad al castillo.

La defensa en profundidad también se usó durante la primera y la segunda guerra mundial cuando los militares cavaban trincheras, usaban ametralladoras colocadas estratégicamente, construían fortificaciones y usaban obstáculos antitanque para frenar el avance de los enemigos, causar bajas y ganar tiempo para tomar represalias.

En ciberseguridad, la defensa en profundidad es una práctica de seguridad en la que múltiples productos y controles de seguridad, como firewalls, cifrado y sistemas de detección de intrusos, se superponen y se utilizan juntos para proteger las redes y los sistemas informáticos de los ataques.

Esto da como resultado una mayor seguridad de los activos críticos, lo que hace que los sistemas sean más difíciles de penetrar, ya que cuando falla una medida de seguridad, hay capas adicionales de seguridad para proteger un sistema contra amenazas.

La defensa en profundidad emplea la redundancia en la ciberseguridad, lo que la hace muy eficaz ya que una única medida o control de ciberseguridad no puede detener todas las formas de ciberataques. El enfoque de varias capas de defensa en profundidad para la seguridad cibernética permite la protección contra una amplia gama de ataques cibernéticos, lo que da como resultado sistemas informáticos mejor protegidos que son muy difíciles de comprometer.

Tabla de contenido

Elementos de defensa en profundidad

La defensa en profundidad se compone de los siguientes elementos clave

Controles físicos

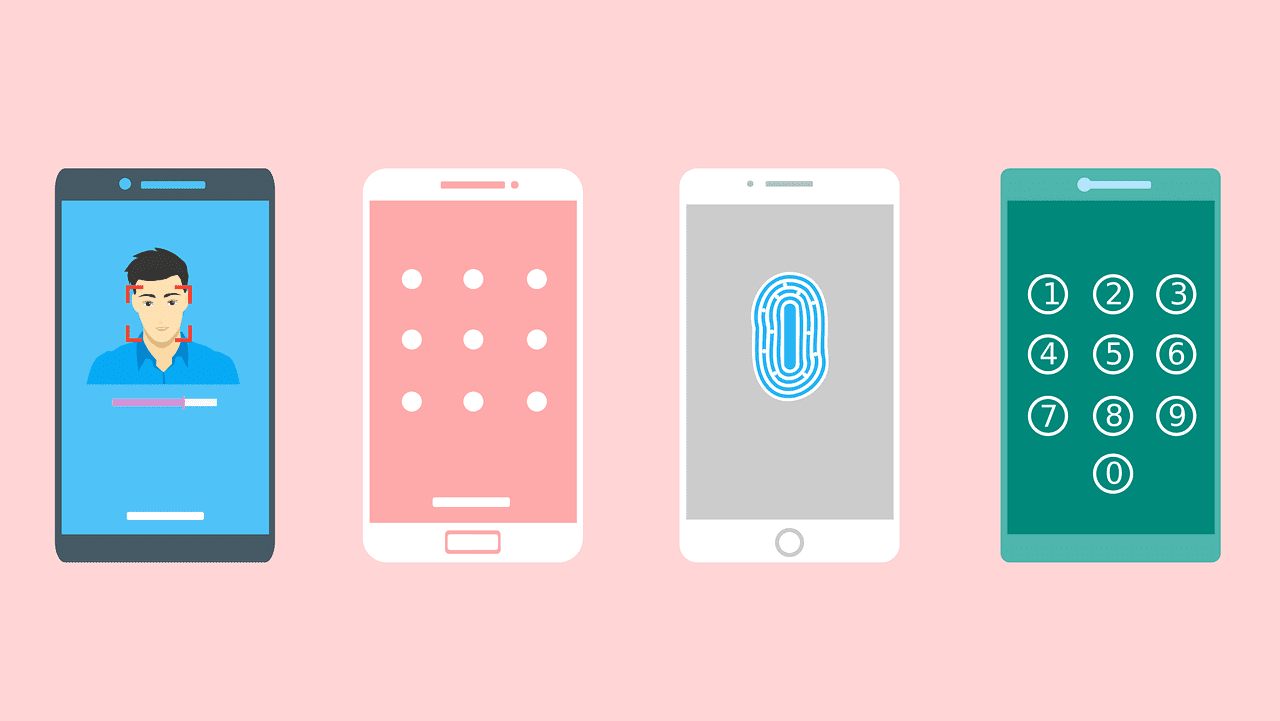

Estas son medidas de seguridad implementadas para proteger los sistemas informáticos y evitar el acceso físico a los sistemas por parte de intrusos. Esto generalmente implica limitar el acceso a los sistemas informáticos colocando infraestructura física como cámaras de seguridad, puertas cerradas, escáneres de tarjetas de identificación y sistemas biométricos o incluso empleando guardias para ocupar salas con sistemas informáticos críticos.

Controles técnicos

Estos son el hardware y software implementado para proteger los sistemas de atacantes malintencionados. Ejemplos de tales medidas de seguridad incluyen firewalls, autenticación multifactor, sistemas de detección o prevención de intrusos (IDS/IPS), antivirus y gestión de configuración, entre muchos otros.

Controles administrativos

Estos comprenden las políticas y procedimientos de una organización para sus empleados, que tienen como objetivo controlar el acceso a los recursos de la organización y también guiar a los empleados en las prácticas adecuadas de ciberseguridad para reducir los errores humanos que pueden resultar en que los atacantes comprometan los sistemas informáticos.

Por qué es importante la defensa en profundidad

Kevin Mitnick, quien en un momento fue considerado como el pirata informático más famoso del mundo después de piratear sistemas de compañías como Sun Microsystems, Nokia y Motorola, se destaca por decir que «cualquier cosa que exista es vulnerable a un ataque con suficiente tiempo y recursos».

Esta afirmación sigue siendo válida hasta el día de hoy, particularmente con las herramientas sofisticadas accesibles para los atacantes. Esto, a su vez, significa que nunca hay una solución única de ciberseguridad que no pueda verse comprometida. Por eso, la defensa en profundidad es muy importante en un mundo con atacantes sofisticados que tienen acceso a inmensos recursos.

La defensa en profundidad obliga a las organizaciones a adoptar un enfoque proactivo hacia su seguridad y pensar en la seguridad de sus recursos incluso cuando falla un producto de seguridad.

Esta superposición de diferentes productos de seguridad brinda a las empresas una protección sólida para sus recursos críticos, lo que reduce significativamente la probabilidad de que sus sistemas se vean comprometidos. La defensa en profundidad hace que el proceso de comprometer los sistemas sea muy difícil para los atacantes.

Además, obliga a las organizaciones a adoptar un enfoque holístico hacia su seguridad y abordar todas las formas posibles en las que sus sistemas pueden verse afectados. Al igual que en el ejército, donde la defensa en profundidad ralentiza los ataques y gana tiempo para las represalias, hace lo mismo en la ciberseguridad.

La defensa en profundidad puede ralentizar a los actores maliciosos antes de que accedan a los sistemas y dar tiempo a los administradores para identificar ataques e implementar contramedidas para detener los ataques antes de que infrinjan sus sistemas.

También limita el daño causado por los atacantes en caso de que falle una medida de seguridad, ya que otros controles de seguridad limitarán el acceso y la cantidad de daño que los atacantes pueden infligir en un sistema.

Cómo funciona la defensa en profundidad

Un componente clave de la defensa en profundidad es la redundancia de las medidas de seguridad que dificulta que los atacantes ejecuten ataques. Por ejemplo, un atacante puede considerar acudir físicamente a sus instalaciones para instalar una memoria USB infectada en sus sistemas.

Al tener guardias de seguridad a cargo de las instalaciones o usar datos biométricos para registrar y controlar el acceso a las computadoras, se puede detener a un atacante de este tipo.

Suponiendo que estén muy decididos en su ataque y cambien su enfoque para atacar la red enviando malware a la red, dicho ataque se puede detener usando un firewall que monitorea el tráfico de la red o un antivirus instalado en la red.

O, digamos que intentan acceder a la red utilizando credenciales comprometidas, una autenticación multifactor implementada en una red puede evitar que accedan al sistema.

Suponiendo que aún puedan ingresar al sistema, un sistema de detección de intrusos podría detectar e informar su intrusión, que luego puede abordarse antes de que se produzcan más daños. Alternativamente, también se puede usar un sistema de prevención de intrusiones para detener activamente las amenazas.

Si van a pasar por todas estas medidas de seguridad, puede evitar que los atacantes exploten la información confidencial cifrando los datos en tránsito y en reposo.

Por mucho que los atacantes a veces puedan ser muy determinados en sus ataques y evitar las diferentes medidas de seguridad instaladas para proteger los datos, la defensa en profundidad funciona al dificultar que los atacantes obtengan acceso a un sistema. Esto puede desanimarlos en sus ataques o, mejor aún, dar tiempo a la organización para responder a los ataques antes de que sus sistemas sean violados.

Casos de Uso de Defensa en Profundidad

La defensa en profundidad se puede aplicar en una variedad de escenarios. Algunos de estos incluyen:

#1. Seguridad de la red

Una aplicación común de la defensa en profundidad es proteger las redes de los ataques. Esto generalmente se hace al tener firewalls para monitorear el tráfico de la red según la política de una organización y los sistemas de protección contra intrusiones para monitorear la actividad de la red maliciosa y tomar medidas para prevenir y mitigar las intrusiones en una red.

Además, se instala un software antivirus en la red para evitar que se instale malware en la red o eliminar cualquiera que pueda estar instalado.

La capa final de seguridad es el cifrado de datos en reposo y datos en tránsito en la red. De esta manera, incluso si los atacantes eluden todas las medidas de seguridad anteriores, no pueden usar los datos a los que acceden ya que están encriptados.

#2. Puesto final de Seguridad

Los puntos finales son dispositivos como servidores, computadoras de escritorio, máquinas virtuales y dispositivos móviles que se conectan a la red de una organización. La seguridad de punto final implica proteger estos dispositivos de las amenazas.

Una estrategia de defensa en profundidad en la seguridad de los puntos finales puede implicar asegurar físicamente la ubicación donde se encuentran los puntos finales, usar contraseñas seguras y autenticación multifactor para controlar el acceso a los dispositivos y registrar las actividades de los dispositivos. También se pueden implementar cortafuegos, software antivirus y cifrado de datos para agregar capas adicionales de seguridad.

#3. Seguridad de la aplicación

La defensa en profundidad también es útil para proteger las aplicaciones, ya que manejan datos confidenciales, como las cuentas bancarias de los usuarios, los números de identificación personal y las direcciones.

En tal escenario, la defensa en profundidad se puede implementar mediante el uso de buenas prácticas de codificación para minimizar las fallas de seguridad, pruebas regulares de aplicaciones para buscar vulnerabilidades, cifrado de datos en tránsito y en reposo, e implementación de autenticación multifactor para confirmar la identidad de usuarios y también mantener un registro de las actividades realizadas por los usuarios de la aplicación.

Seguridad en capas frente a defensa en profundidad

Aunque estas dos medidas de seguridad involucran el uso de múltiples capas de productos de seguridad para mejorar la seguridad de los recursos informáticos, difieren en su implementación y enfoque. Sin embargo, ambos dependen de la redundancia del edificio para mejorar la seguridad.

La seguridad en capas es un enfoque de seguridad en el que se implementan múltiples productos de seguridad para proteger las áreas más vulnerables en la seguridad de una organización.

En este enfoque, los múltiples enfoques de seguridad se implementan en la misma capa o pila, como el uso de diferentes programas antivirus para que, en caso de que un antivirus pase por alto un virus o tenga alguna deficiencia, la otra opción disponible pueda detectar el virus o superar las deficiencias. de los otros antivirus.

Otro ejemplo de esto es el uso de múltiples cortafuegos o sistemas de detección de intrusos, de modo que, en caso de que un producto no detecte o detenga una intrusión, otro producto pueda detectarla.

Este enfoque garantiza que la seguridad de los sistemas informáticos no se vea comprometida incluso cuando falla un producto. La seguridad en capas puede estar en diferentes capas de seguridad para mejorar la seguridad de los sistemas informáticos críticos.

A diferencia de la seguridad en capas, que genera redundancia en una sola capa de seguridad, la defensa en profundidad genera redundancia en múltiples capas o áreas de un posible ataque para proteger los sistemas informáticos contra una amplia gama de ataques.

Un ejemplo de defensa en profundidad es la implementación de firewalls, autenticación multifactor, sistemas de detección de intrusos, bloqueo físico de habitaciones con computadoras y uso de software antivirus. Cada producto de seguridad aborda un problema de seguridad diferente y, por lo tanto, protege un sistema contra una amplia gama de ataques.

Conclusión

Los ataques cibernéticos anteriores han demostrado que los actores maliciosos probarán diferentes vectores de ataque cuando busquen una vulnerabilidad para explotar en cualquier sistema. Dado que los atacantes tienen una amplia gama de ataques que pueden lanzar para comprometer un sistema, las organizaciones no pueden confiar en un solo producto de seguridad para garantizar la seguridad de sus recursos informáticos contra los atacantes.

Por lo tanto, es importante implementar una defensa en profundidad para proteger los recursos informáticos críticos contra una amplia gama de ataques. Esto tiene la ventaja de garantizar que se cubran todos los canales posibles que los actores malintencionados pueden utilizar para explotar un sistema.

La defensa en profundidad también brinda a las organizaciones el beneficio de ralentizar los ataques y detectar ataques en curso, lo que les da tiempo para contrarrestar a los actores de amenazas antes de que puedan comprometer sus sistemas.

También puede explorar Honeypots y Honeynets en ciberseguridad.